什么是 Kerberos 委派?

Kerberos 委派是一种委派设置,它允许应用程序请求最终用户访问凭据,以代表原始用户访问资源。

不安全的 Kerberos 委派对组织构成什么风险?

不安全的 Kerberos 委派使实体能够模拟你访问任何其他所选服务。 例如,假设你有一个 IIS 网站,并且应用程序池帐户配置了不受约束的委派。 IIS 网站还启用了 Windows 身份验证,允许本机 Kerberos 身份验证,并且站点对业务数据使用后端SQL Server。 使用域管理员帐户,可以浏览到 IIS 网站并对其进行身份验证。 网站使用不受约束的委派可以将服务票证从域控制器获取到 SQL 服务,并用你的名称执行此操作。

Kerberos 委派main问题是,需要信任应用程序始终执行正确的操作。 恶意参与者可以强制应用程序执行错误操作。 如果你以 域管理员身份登录,则站点可以创建一个票证,以你身份登录到它所需的任何其他服务,即 域管理员。例如,站点可以选择域控制器,并更改 企业管理 组。 同样,站点可以获取 KRBTGT 帐户的哈希,或从人力资源部门下载感兴趣的文件。 风险是显而易见的,不安全的委派的可能性几乎是无穷无尽的。

下面介绍了不同委托类型所带来的风险:

- 不受约束的委派:如果其中一个委派条目敏感,则任何服务都可能遭到滥用。

- 约束委派:如果受约束的实体之一的委派条目是敏感的,则可能会滥用这些实体。

- 基于资源的约束委派 (RBCD) :如果实体本身敏感,可能会滥用基于资源的受约束实体。

如何实现使用此安全评估?

查看 中的建议操作 https://security.microsoft.com/securescore?viewid=actions ,了解为 不安全的 Kerberos 委派配置了哪些非域控制器实体。

对这些有风险的用户采取适当的操作,例如删除其不受约束的属性或将其更改为更安全的约束委派。

注意

虽然评估几乎实时更新,但分数和状态每 24 小时更新一次。 虽然受影响实体的列表在实施建议后的几分钟内更新,但状态可能仍需要一段时间才能标记为 “已完成”。

修复

使用适合委派类型的修正。

不受约束的委派

禁用委派或使用以下 Kerberos 约束委派之一 (KCD) 类型:

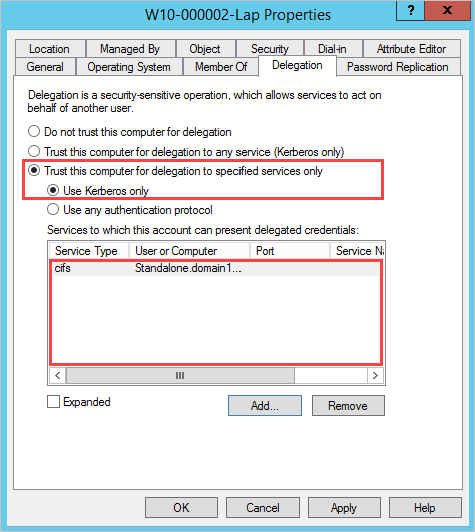

约束委派: 限制此帐户可以模拟的服务。

选择“仅信任此计算机来委派指定的服务”。

指定 此帐户可向其提供委托凭据的服务。

基于资源的约束委派: 限制哪些实体可以模拟此帐户。

基于资源的 KCD 是使用 PowerShell 配置的。 使用 Set-ADComputer 或 Set-ADUser cmdlet,具体取决于模拟帐户是计算机帐户还是用户帐户/服务帐户。

约束委派

查看建议中列出的敏感用户,并将其从受影响的帐户可以向其提供委派凭据的服务中删除。

基于资源的约束委派 (RBCD)

查看建议中列出的敏感用户,并将其从资源中删除。 有关配置 RBCD 的详细信息,请参阅在 Microsoft Entra 域服务 中配置 Kerberos 约束委派 (KCD) 。