在Microsoft Defender门户中确定事件的优先级

Microsoft Defender门户中的统一安全操作平台应用相关分析,并将不同产品的相关警报和自动调查聚合到事件中。 Microsoft Sentinel和Defender XDR还会针对只能识别为恶意的活动触发唯一警报,前提是在整个产品套件的统一平台中具有端到端可见性。 此视图为安全分析师提供了更广泛的攻击案例,帮助他们更好地了解和处理整个组织的复杂威胁。

重要

Microsoft Sentinel在 Microsoft Defender 门户中Microsoft的统一安全操作平台中正式发布。 对于预览版,Microsoft Sentinel在 Defender 门户中可用,无需Microsoft Defender XDR或 E5 许可证。 有关详细信息,请参阅 Microsoft Defender 门户中的Microsoft Sentinel。

事件队列显示跨设备、用户、邮箱和其他资源创建的事件集合。 它可帮助你对事件进行排序,以便确定优先级并创建明智的网络安全响应决策,此过程称为事件会审。

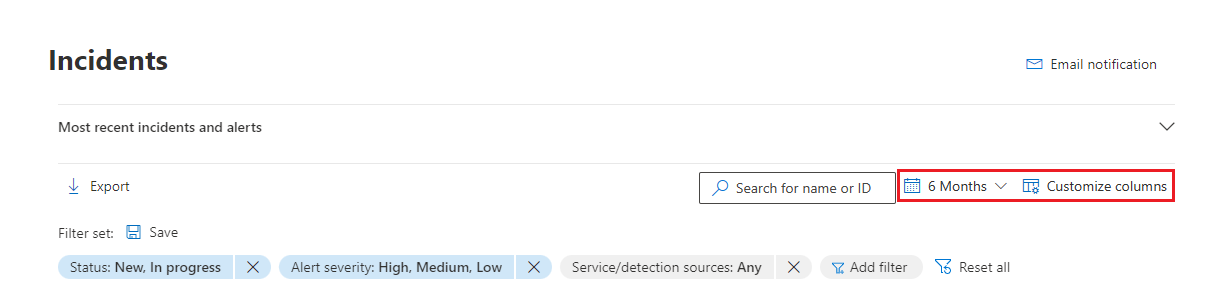

可以在快速启动Microsoft Defender门户时从事件 & 警报>事件访问事件队列。 下面是一个示例。

选择“最近的事件和警报”以切换顶部部分的展开,其中显示了过去 24 小时内收到的警报数和创建的事件数时间线图。

在此下方,Microsoft Defender门户中的事件队列显示过去六个月中看到的事件。 可以通过从顶部的下拉列表中选择不同的时间范围。 事件根据对事件进行的最新自动或手动更新进行排列。 可以按 上次更新时间 列排列事件,以便根据进行的最新自动或手动更新查看事件。

事件队列具有可自定义的列,可让你了解事件或受影响实体的不同特征。 此筛选可帮助你在分析事件优先级方面做出明智的决策。 选择“ 自定义列 ”,根据首选视图执行以下自定义:

- 选中/取消选中要在事件队列中看到的列。

- 通过拖动列来排列列的顺序。

为了一目了然,Microsoft Defender XDR会根据警报属性(例如受影响的终结点数、受影响的用户、检测源或类别)自动生成事件名称。 通过此特定命名,可以快速了解事件的范围。

例如: 多个源报告的多个终结点上的多阶段事件。

如果已将Microsoft Sentinel加入统一安全操作平台,则来自Microsoft Sentinel的任何警报和事件的名称都可能会 (更改,无论这些警报和事件是在加入) 之前还是之后创建的。

建议避免使用事件名称作为触发 自动化规则的条件。 如果事件名称是条件,并且事件名称发生更改,则不会触发规则。

事件队列还提供了多个筛选选项,应用后,可以广泛扫描环境中的所有现有事件,或决定专注于特定方案或威胁。 在事件队列中应用筛选器可帮助确定需要立即关注的事件。

事件列表上方的 “筛选器 ”列表显示当前应用的筛选器。

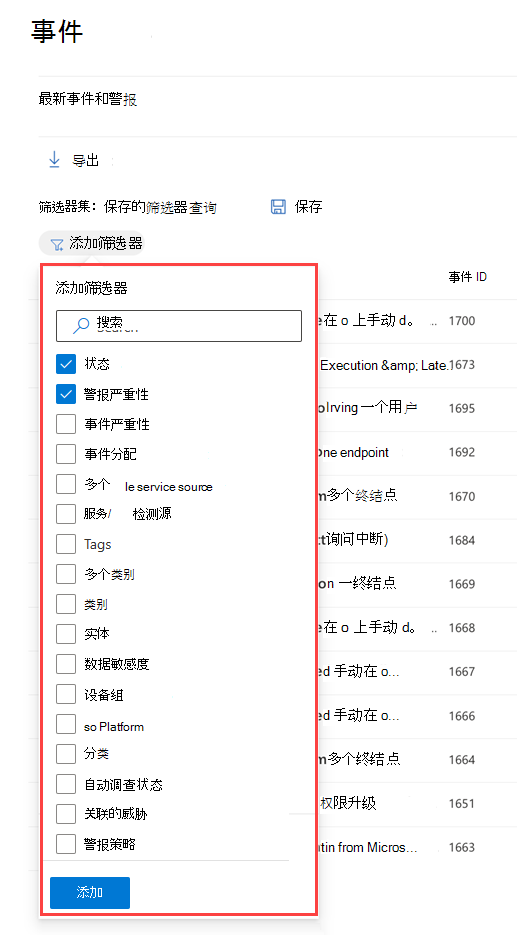

在默认事件队列中,可以选择“ 添加筛选器 ”以查看 “添加筛选器 ”下拉列表,从中指定要应用于事件队列的筛选器,以限制显示的事件集。 下面是一个示例。

选择要使用的筛选器,然后选择列表底部的“ 添加 ”,使其可用。

现在,所选的筛选器与现有的应用筛选器一起显示。 选择新筛选器以指定其条件。 例如,如果选择了“服务/检测源”筛选器,请选择该筛选器以选择要筛选列表的源。

还可以通过选择事件列表上方的“筛选器”列表中的任意筛选器来查看“筛选器”窗格。

下表列出了可用的筛选器名称。

| 筛选器名称 | 说明/条件 |

|---|---|

| 状态 | 选择 “新建”、“ 正在进行”或“ 已解决”。 |

|

警报严重性 事件严重性 |

警报或事件的严重性表明它可能会对资产产生的影响。 严重性越高,影响就越大,通常需要最直接的关注。 选择“高”、“中”、“低”或“信息”。 |

| 事件分配 | 选择分配的用户。 |

| 多个服务源 | 指定筛选器是否适用于多个服务源。 |

| 服务/检测源 | 指定包含以下一项或多项警报的事件: 其中许多服务都可以在菜单中展开,以显示给定服务中检测源的进一步选择。 |

| Tags | 从列表中选择一个或多个标记名称。 |

| 多个类别 | 指定筛选器是否适用于多个类别。 |

| Categories | 选择类别以关注看到的特定策略、技术或攻击组件。 |

| Entities | 指定资产的名称,例如用户、设备、邮箱或应用程序名称。 |

| 数据敏感性 | 某些攻击主要针对容易泄露或有价值的数据。 通过对特定敏感度标签应用筛选器,可以快速确定敏感信息是否可能遭到入侵,并优先处理这些事件。 仅当应用了Microsoft Purview 信息保护中的敏感度标签时,此筛选器才会显示信息。 |

| 设备组 | 指定 设备组 名称。 |

| OS 平台 | 指定设备操作系统。 |

| 分类 | 指定相关警报的分类集。 |

| 自动调查状态 | 指定自动调查的状态。 |

| 关联的威胁 | 指定命名威胁。 |

| 警报策略 | 指定警报策略标题。 |

| 警报订阅 ID | 根据订阅 ID 指定警报。 |

默认筛选器显示状态为 “新建 ”和“ 正在进行” 且严重性为 “高”、“ 中”或“ 低”的所有警报和事件。

可以通过在筛选器列表中的筛选器名称中选择 X 来快速删除 筛选器 。

还可以通过选择“保存的筛选器查询>”“创建筛选器集”,在“事件”页中创建筛选器集。 如果未创建筛选器集,请选择“ 保存” 以创建一个筛选器集。

备注

Microsoft Defender XDR客户现在可以使用警报筛选事件,这些警报:通过设备发现集成连接到企业网络的 Microsoft Defender (OT) 设备与操作技术通信,并Microsoft Defender for Endpoint。 若要筛选这些事件,请在“服务/检测源”中选择“任何”,然后在“产品名称”中选择“ioT Microsoft Defender”,或者在 Defender 门户中查看“调查 ioT Microsoft Defender中的事件和警报”。 还可以使用设备组筛选特定于站点的警报。 有关 Defender for IoT 先决条件的详细信息,请参阅 Microsoft Defender XDR 中的企业 IoT 监视入门。

在事件队列中配置了有用的筛选器后,可以将浏览器选项卡的 URL 加入书签,或者将其另存为网页、Word文档或所选位置的链接。 使用书签可以单击一次访问事件队列的关键视图,例如:

- 新事件

- 高严重性事件

- 未分配的事件

- 高严重性、未分配的事件

- 分配给我的事件

- 分配给我和用于Microsoft Defender for Endpoint的事件

- 具有特定标记的事件

- 具有特定威胁类别的事件

- 具有特定关联威胁的事件

- 具有特定参与者的事件

将有用的筛选器视图列表编译并存储为 URL 后,请使用它快速处理队列中的事件并设置其优先级,并 对其进行管理 以供后续分配和分析。

在事件列表上方的 “搜索名称或 ID ”框中,可以通过多种方式搜索事件,以快速找到要查找的内容。

通过键入事件 ID 或事件名称直接搜索事件。 从搜索结果列表中选择事件时,Microsoft Defender门户将打开一个新选项卡,其中包含事件的属性,可从中开始调查。

可以命名资产(例如用户、设备、邮箱、应用程序名称或云资源),并查找与该资产相关的所有事件。

默认的事件列表适用于过去六个月内发生的事件。 可以通过选择日历图标旁边的下拉框中指定新的时间范围:

- 一天

- 三天

- 一周

- 30 天

- 30 天

- 6 个月

- 可在其中指定日期和时间的自定义范围

确定哪个事件需要最高优先级后,选择它并:

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。