适用于:

注意

使用 MS Graph 安全 API 试用我们的新 API。 有关详细信息,请查看: 使用 Microsoft Graph 安全 API - Microsoft Graph |Microsoft Learn。

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

先决条件

在配置Microsoft Defender XDR以将数据流式传输到事件中心之前,请确保满足以下先决条件:

创建事件中心 (了解相关信息,请参阅 设置事件中心) 。

(创建事件中心命名空间以获取信息,请参阅 设置事件中心命名空间) 。

向具有 参与者 权限的实体添加权限,以便此实体可以将数据导出到事件中心。 有关添加权限的详细信息,请参阅 添加权限

注意

可以通过事件中心或 Azure 存储帐户集成流式处理 API。

启用原始数据流式处理

- 至少以安全管理员身份登录到 Microsoft Defender 门户。

重要

Microsoft 建议使用权限最少的角色。 使用权限较低的帐户有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

转到 流式处理 API 设置页。

单击“ 添加”。

为新设置选择名称。

选择“ 将事件转发到 Azure 事件中心”。

可以选择是要将事件数据导出到单个事件中心,还是要将每个事件表导出到事件中心命名空间中的不同事件中心。

若要将事件数据导出到单个事件中心,请输入事件中心名称和事件中心命名空间资源 ID。

若要获取事件中心命名空间资源 ID,请转到“Azure>属性”选项卡上的“Azure 事件中心命名空间”页,复制“>资源 ID”下的文本:

转到事件流式处理 API 中支持的Microsoft Defender XDR事件类型,查看 Microsoft 365 流式处理 API 中事件类型的支持状态。

选择要流式传输的事件,然后单击“ 保存”。

Azure 事件中心内事件的架构

{

"records": [

{

"time": "<The time Microsoft Defender XDR received the event>"

"tenantId": "<The Id of the tenant that the event belongs to>"

"category": "<The Advanced Hunting table name with 'AdvancedHunting-' prefix>"

"properties": { <Microsoft Defender XDR Advanced Hunting event as Json> }

}

...

]

}

Azure 事件中心中的每个事件中心消息都包含记录列表。

每条记录都包含事件名称、Microsoft Defender XDR接收事件的时间、它所属 (仅从租户) 获取事件的租户,以及名为“properties”的属性的 JSON 格式的事件。

有关Microsoft Defender XDR事件的架构的详细信息,请参阅高级搜寻概述。

在“高级搜寻”中, DeviceInfo 表有一个名为 MachineGroup 的列,其中包含设备的组。 在这里,每个事件也将用此列进行修饰。

数据类型映射

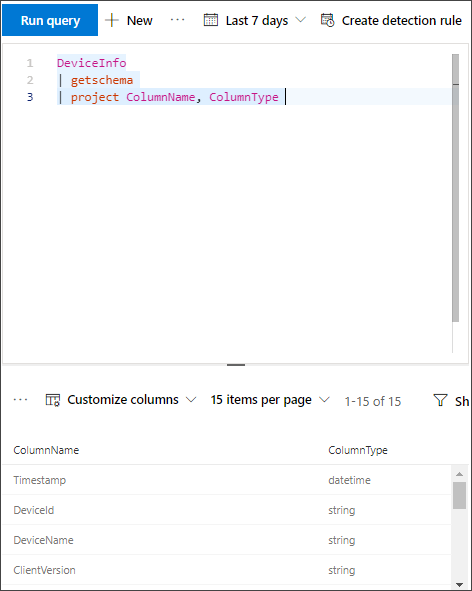

若要获取事件属性的数据类型,请执行以下步骤:

运行以下查询以获取每个事件的数据类型映射:

{EventType} | getschema | project ColumnName, ColumnType

估算初始事件中心容量

以下高级搜寻查询有助于根据事件/秒和估计的 MB/秒大致估计数据量吞吐量和初始事件中心容量。建议在正常工作时间内运行查询,以便捕获“实际”吞吐量。

let bytes_ = 1000;

union withsource=MDTables MyDefenderTable // TODO: Insert desired tables one by one separated by a comma (for example: DeviceEvents, DeviceInfo) or with a wildcard (Device*)

| where Timestamp > startofday(ago(7d))

| summarize count() by bin(Timestamp, 1m), MDTables

| extend EPS = count_ /60

| summarize avg(EPS), estimatedMBPerSec = avg(EPS) * bytes_ / (1024*1024) by MDTables, bin(Timestamp, 3h)

| summarize avg_EPS=max(avg_EPS), estimatedMBPerSec = max(estimatedMBPerSec) by MDTables

| sort by toint(estimatedMBPerSec) desc

| project MDTables, avg_EPS, estimatedMBPerSec

若要检查不同的事件中心限制,请查看Azure 事件中心配额和限制。

监视创建的资源

可以使用 Azure Monitor 监视流式处理 API 创建的资源。 有关详细信息,请参阅 Azure Monitor 中的 Log Analytics 工作区数据导出。

相关主题

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。