基础结构链接

基础结构链接使用高度连接数据集之间的关系来构建调查。 此过程是威胁基础结构分析的核心,它允许组织在事件响应期间发现新的连接、分组类似的攻击活动并证实假设。

先决条件

查看以下 Defender TI 文章:

你只需要一个起点

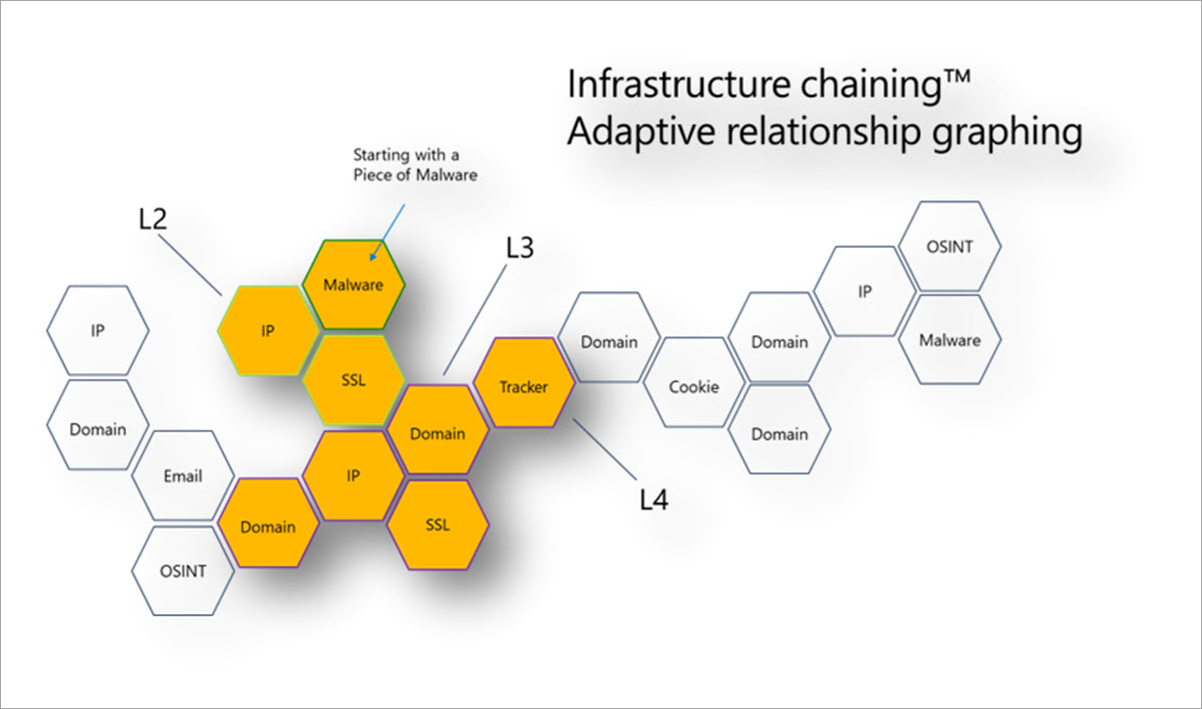

我们看到攻击活动采用各种模糊处理技术,从简单的地理筛选到被动 OS 指纹等复杂策略。 这些技术可能会阻止其跟踪中的时间点调查。 上图突出显示了基础结构链接的概念。 借助数据扩充功能,我们可以从尝试连接到 IP 地址 (命令和控制服务器) 的恶意软件开始。 该 IP 地址可能托管了具有公用名称(例如域名)的 TLS 证书。 该域可能连接到包含代码中唯一跟踪器的页面,例如 NewRelicID 或我们可能在其他位置观察到的其他分析 ID。 或者,该域在历史上可能已连接到其他基础结构,这可能会为我们的调查提供启示。 main要点是,从上下文中获取的一个数据点可能不是特别有用,但当我们观察到与所有其他技术数据的自然联系时,我们可以开始拼凑一个故事。

对手的外在视角

攻击者的外在视角使他们能够利用在防火墙外部运行的不断扩展的 Web 和移动状态。

通过以真实用户的身份接触 Web 和移动属性并与之交互,Microsoft的爬网、扫描和机器学习技术可以通过收集用户会话数据并检测网络钓鱼、恶意软件、流氓应用、不需要的内容和域侵权来解除攻击者的规避技术。 此方法有助于以 威胁情报、 系统标记、 分析师见解以及与攻击者基础结构相关的 信誉分数 的形式提供可操作的、基于事件的威胁警报和工作流。

随着越来越多的威胁数据可用,分析师需要更多的工具、教育和工作来了解数据集及其相应的威胁。 Microsoft Defender 威胁智能 (Defender TI) 通过提供多个数据源的单个视图来统一这些工作。