Microsoft Defender 威胁智能 (Defender TI) 提供了一个强大而灵活的搜索引擎来简化调查过程。 Defender TI 旨在让你从不同的数据源中透视各种指标,使发现不同基础结构之间的关系变得比以往更容易。

本文可帮助你了解如何对不同的数据集进行搜索和透视,以发现不同项目之间的关系。

先决条件

Microsoft Entra ID 或个人 Microsoft 帐户。 登录或创建帐户

Defender TI 高级许可证。

注意

没有 Defender TI 高级许可证的用户仍然可以访问我们的免费 Defender TI 产品/服务。

在 Microsoft Defender 门户中打开 Defender TI

- 访问Defender 门户并完成 Microsoft 身份验证过程。 详细了解 Defender 门户

- 导航到 威胁情报>Intel 资源管理器。

执行威胁情报搜索和透视

Defender TI 的 Intel 资源管理器 搜索既简单又强大,旨在显示即时关键见解,同时让你直接与构成这些见解的数据集进行交互。 搜索栏支持不同的输入;可以搜索特定项目、项目或项目名称。

搜索项目类型

IP地址: 搜索 195.161.141[.]Intel 资源管理器搜索栏中的 65。 此操作会导致 IP 地址搜索。

域:

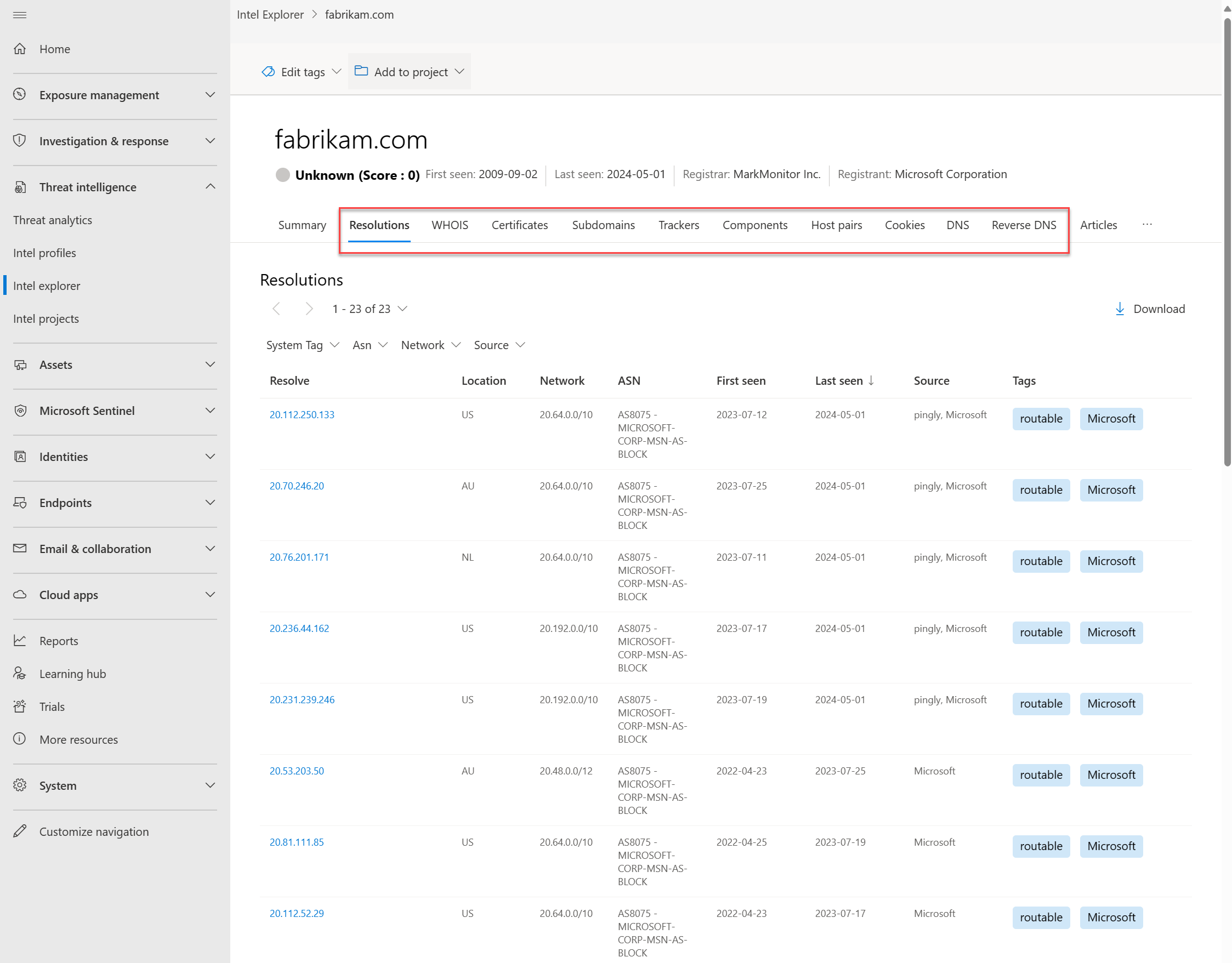

fabrikam.com在 Intel 资源管理器搜索栏中搜索。 此操作会导致域搜索。主机:

canary.fabrikam.com在 Intel 资源管理器搜索栏中搜索。 此操作会导致主机搜索。关键词: 在 Intel 资源管理器搜索栏中搜索 apt29 。 此操作会导致关键字 (keyword) 搜索。 关键字搜索涵盖任何类型的关键字 (keyword) ,其中可能包括术语或电子邮件地址等,它们会导致与文章、项目和数据集相关联。

常见漏洞和暴露 (CVE) ID: 在 Intel 资源管理器搜索栏中搜索 CVE-2021-40444 。 此操作会导致搜索关键字 (keyword) CVE ID。

品: 在 Intel 资源管理器搜索栏中搜索 商品掠 & 2022 年第一季度的 Magecart 趋势 。 此操作会导致文章搜索。

标记: 从 Intel 资源管理器搜索栏下拉菜单中选择 “标记 ”,然后搜索 magecart。 此操作会导致标记搜索。

注意

此搜索不会返回共享该标记值的文章。

元件: 从“Intel 资源管理器”搜索栏下拉菜单中选择“ 组件 ”,然后搜索 “钴”, 此操作会导致组件搜索。

跟踪器: 从 Intel 资源管理器搜索栏下拉菜单中选择 “跟踪器 ”,然后搜索 07d14d16d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926。 此操作会导致跟踪器搜索。

注意

此示例是 JarmHash 跟踪器类型。

WHOIS 电子邮件:从 Intel 资源管理器搜索栏下拉菜单中选择“WHOIS>Email”,然后搜索 domains@microsoft.com。 此操作会导致 WHOIS 电子邮件搜索。

WHOIS 名称: 从 Intel 资源管理器搜索栏下拉菜单中选择“ WHOIS>名称 ”,然后搜索 MSN Hostmaster。 此操作会导致 WHOIS 名称搜索。

WHOIS 组织: 从 Intel 资源管理器搜索栏下拉菜单中选择“ WHOIS>组织 ”,然后 搜索“Microsoft公司”。 此操作会导致 WHOIS 组织搜索。

WHOIS 地址: 从 Intel 资源管理器搜索栏下拉菜单中选择“ WHOIS>地址 ”,然后搜索 “一Microsoft方式”。 此操作会导致 WHOIS 地址搜索。

WHOIS 城市: 从 Intel 资源管理器搜索栏下拉菜单中选择 “WHOIS>City ”,然后搜索 “Redmond”。 此操作会导致 WHOIS 城市搜索。

WHOIS 状态: 从 Intel 资源管理器搜索栏下拉菜单中选择 “WHOIS>状态 ”,然后搜索 WA。 此操作会导致 WHOIS 状态搜索。

WHOIS 邮政编码: 从 Intel 资源管理器搜索栏下拉菜单中选择“ WHOIS>邮政编码 ”,然后搜索 “98052”。 此操作会导致 WHOIS 邮政编码搜索。

WHOIS 国家/地区: 从 Intel Explorer 搜索栏下拉菜单中选择 “WHOIS>国家/地区 ”,然后搜索 “美国”。 此操作会导致 WHOIS 国家/地区搜索。

WHOIS 电话: 从 Intel 资源管理器搜索栏下拉菜单中选择 “WHOIS>电话 ”,然后搜索 +1.4258828080。 此操作会导致 WHOIS 电话搜索。

WHOIS 名称服务器: 从 Intel 资源管理器搜索栏下拉菜单中选择 WHOIS>名称服务器 ,然后搜索

ns1-03.azure-dns.com。 此操作会导致 WHOIS 名称服务器搜索。证书 SHA-1: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>SHA-1 ”,然后搜索 35cd04a03ef86664623581cbd56e45ed07729678。 此操作会导致证书 SHA-1 搜索。

证书序列号: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>序列号 ”,然后 搜索1137354899731266880939192213383415094395905558。 此操作会导致证书序列号搜索。

证书颁发者公用名: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>颁发者公用名称 ”,然后 搜索Microsoft Azure TLS 颁发 CA 05。 此操作会导致证书颁发者公用名称搜索。

证书颁发者可选名称: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>颁发者”可选名称 ,然后搜索证书颁发者可选名称。 此操作会导致证书颁发者可选名称搜索。

证书使用者公用名: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>使用者公用名称 ”,然后搜索

*.oneroute.microsoft.com。 此操作会导致证书使用者公用名搜索。证书使用者可选名称: 从 Intel 资源管理器搜索栏下拉菜单中选择 “证书>使用者”可选名称 ,然后搜索

oneroute.microsoft.com。 此操作会导致证书使用者可选名称搜索。Cookie 名称: 从 Intel 资源管理器搜索栏下拉菜单中选择 “Cookie>名称 ”,然后搜索 ARRAffinity。 此操作会导致 Cookie 名称搜索。

Cookie 域: 从 Intel 资源管理器搜索栏下拉菜单中选择 “Cookie>域 ”,然后搜索

portal.fabrikam.com。 此操作会导致 Cookie 域搜索。

核心文档

对于在前面的步骤中执行的任何搜索,都有一些带有超链接的项目,可以透视这些项目,以发现与这些指标关联的进一步扩充结果。 可以自行尝试透视表。

搜索结果

威胁情报搜索的结果可分组到以下部分:

关键见解

Defender TI 在搜索结果页顶部提供了有关项目的一些基本信息。 此信息可能包括以下任一项,具体取决于项目类型。

- 国家/地区: IP 地址旁边的标志指示项目的原产国家或地区,这有助于确定其信誉或安全状况。 在前面的示例屏幕截图中,IP 地址托管在美国的基础结构上。

- 声誉: 在此示例中,IP 地址标记为 “恶意”,指示 Defender TI 检测到此项目与已知攻击者基础结构之间的连接。 项目还可以标记为 “可疑”、“ 中性”或 “未知”。

- 首次看到: 此时间戳指示 Defender TI 首次观察到项目时。 了解项目的生命周期有助于确定其信誉。

- 上次看到: 此时间戳指示 Defender TI 上次观察项目的时间。 此信息有助于确定项目是否仍在积极使用。

- IP 块: 包含查询的 IP 地址项目的 IP 块。

- 登记员: 与所查询域项目的 WHOIS 记录关联的注册机构。

- 注册: 项目的 WHOIS 数据中注册者的名称。

- ASN: 与项目关联的自治系统编号 (ASN) 。

- 操作系统: 与项目关联的操作系统。

- 主机: 项目的托管提供程序。 某些托管提供程序比其他托管提供程序更有信誉,因此此值可以帮助指示项目的有效性。

本部分还显示应用于项目的任何标记或包含该项目的任何项目。 还可以向项目添加标记或将其添加到项目。 详细了解如何使用标记

摘要

“ 摘要 ”选项卡显示有关 Defender TI 从我们的扩展数据集派生的项目的关键发现,以帮助启动调查。

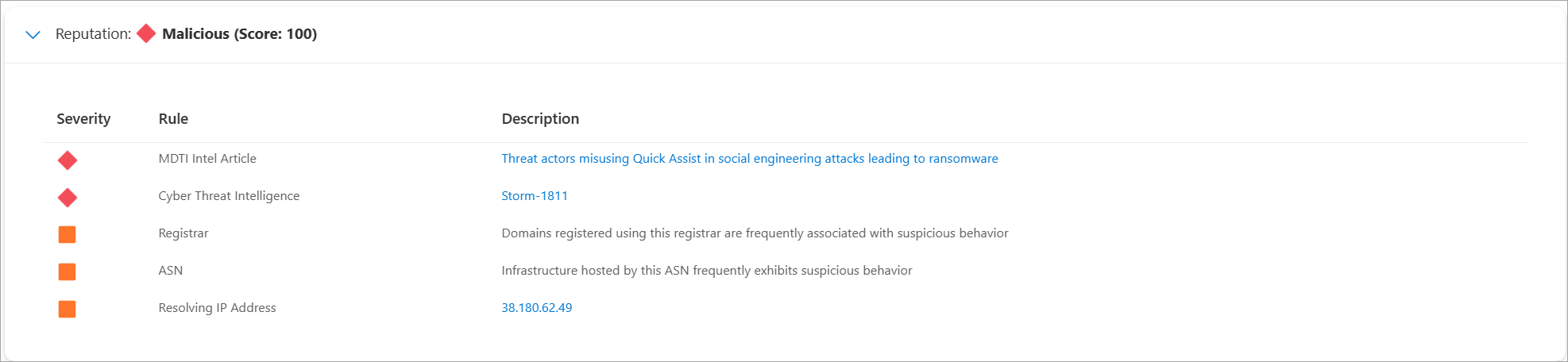

声誉: Defender TI 为任何主机、域或 IP 地址提供专有信誉分数。 无论是验证已知实体的信誉还是未知实体的信誉,此分数都有助于快速了解检测到与恶意或可疑基础结构的任何关联。

Defender TI 将信誉分数显示为介于 0 和 100 之间的数值。 分数为 的

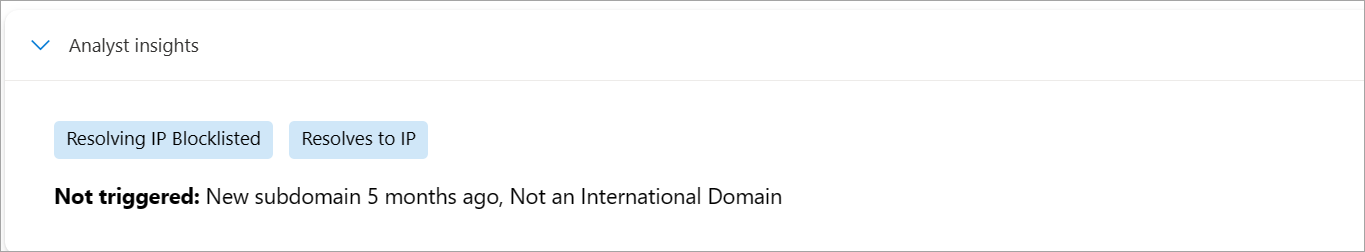

0实体与可疑活动或已知泄露指标 (IOC) 没有关联,而 分数100为 表示该实体是恶意的。 Defender TI 还提供规则列表,其中包含相应的说明和严重性分级。 在以下示例中,四个“高严重性”规则适用于 域。分析师见解: 本部分提供有关项目的快速见解,可能有助于确定调查的下一步。 本部分列出了应用于项目的任何见解。 它还列出了不适用于更多可见性的见解。

在以下屏幕截图中,我们可以快速确定 IP 地址是否可路由、托管 Web 服务器以及在过去五天内有一个开放端口。 此外,Defender TI 显示未触发的规则,这在启动调查时同样有用。

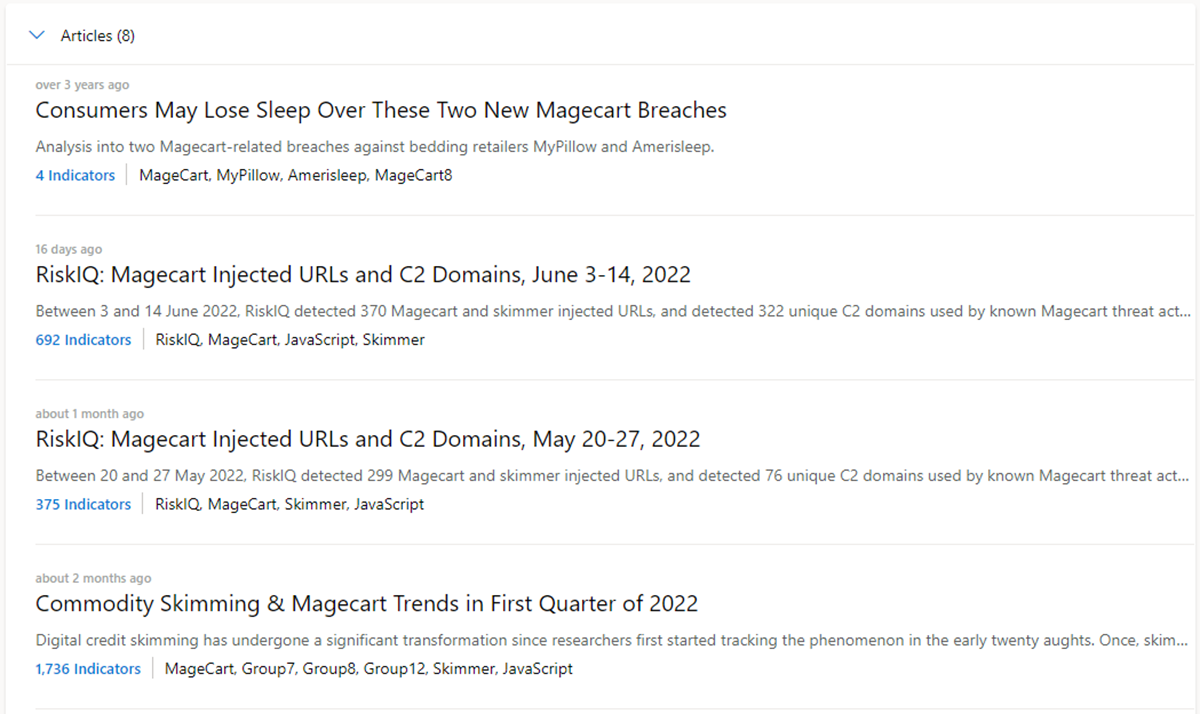

文章: 本部分显示可能提供有关如何最好地调查并最终解除受影响项目的见解的任何文章。 研究已知威胁参与者的行为及其基础结构的研究人员撰写了这些文章,并发现了有助于你和其他人降低组织风险的关键发现。

在以下示例中,搜索的 IP 地址被标识为与文章中的发现相关的 IOC。

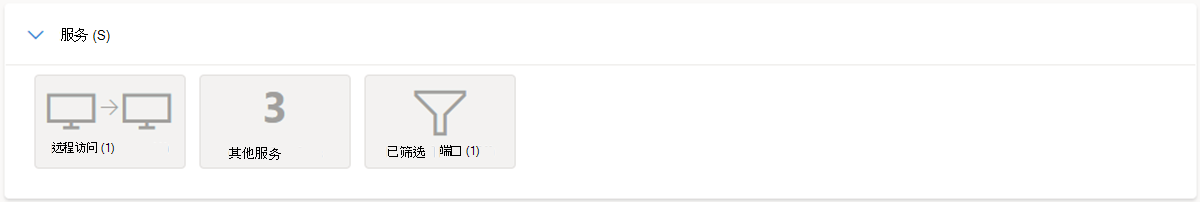

服务业: 本部分列出了在 IP 地址项目上运行的任何检测到的服务,这在尝试了解实体的预期用途时非常有用。 调查恶意基础结构时,此信息可以帮助确定项目的功能,使你能够基于此信息主动保护组织。

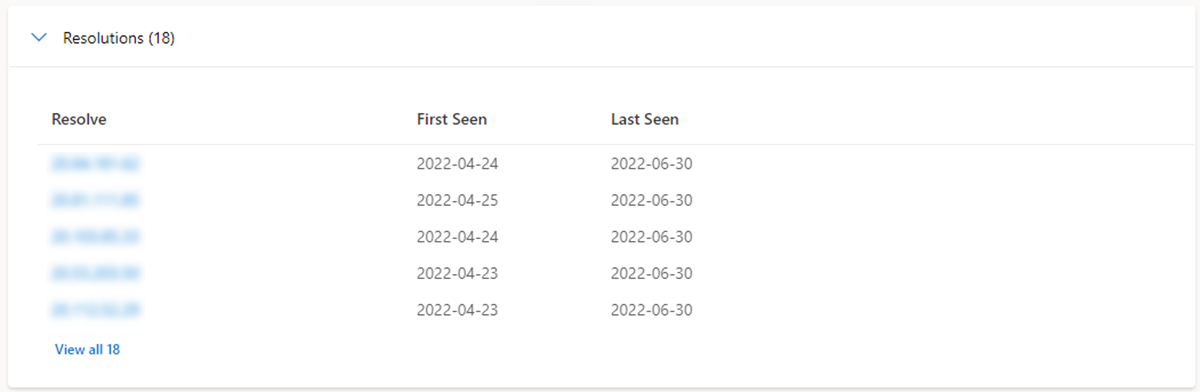

决议: 解析是使用分布在世界各地的被动传感器捕获的单个域名系统 (DNS) 记录。 这些值显示域或 IP 地址如何随时间推移更改基础结构的历史记录。 它们可用于发现其他基础结构,并根据连接级别衡量风险。 对于每个解决方法,我们提供了 “首次查看 ”和 “上次查看 ”时间戳,以展示解决方法的生命周期。

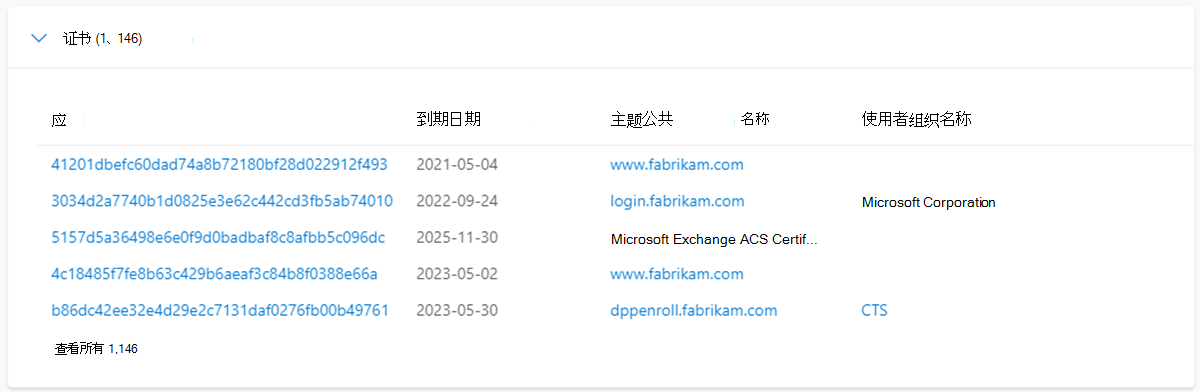

证书: 除了保护数据之外,TLS 证书也是用户连接不同网络基础结构的绝佳方式。 TLS 证书可以建立被动 DNS 或 WHOIS 数据可能会丢失的连接。 这意味着可以通过更多方法关联潜在的恶意基础结构并识别参与者的潜在操作安全故障。 对于每个 TLS 证书,我们提供了证书名称、到期日期、使用者公用名和使用者组织名称。

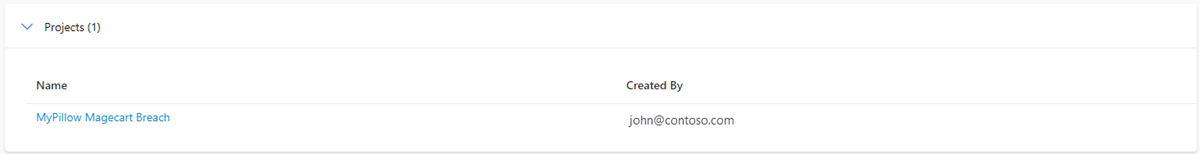

项目: 使用 Defender TI,可以创建项目来组织调查中感兴趣的指标或泄露指标。 还会创建项目来监视连接项目以提高可见性。 项目包含所有关联项目的列表以及保留名称、说明、协作者和监视配置文件的详细历史记录。

搜索 IP 地址、域或主机时,如果该指示器在有权访问的项目内列出,则可以选择“ 项目 ”选项卡并导航到项目详细信息,了解有关指示器的更多上下文,然后再查看其他数据集以获取详细信息。

数据集

数据集可帮助你深入了解 Defender TI 观察到的有形连接。 虽然“ 摘要 ”选项卡会显示关键发现结果,以提供项目的相关即时上下文,但各种数据集(在搜索结果中显示为单独的选项卡)使你能够更精细地研究这些连接。

可以选择任何返回的值,以快速透视相关元数据,并揭示可能错过传统调查方法的见解。

Defender TI 中提供了以下数据集:

- 解决方案

- WHOIS 信息

- TLS/SSL 证书

- 跟踪

- 子域

- 组件

- 主机对

- Cookie

- 服务

- DNS

- 反向 DNS

后续步骤

有关更多信息,请参阅: