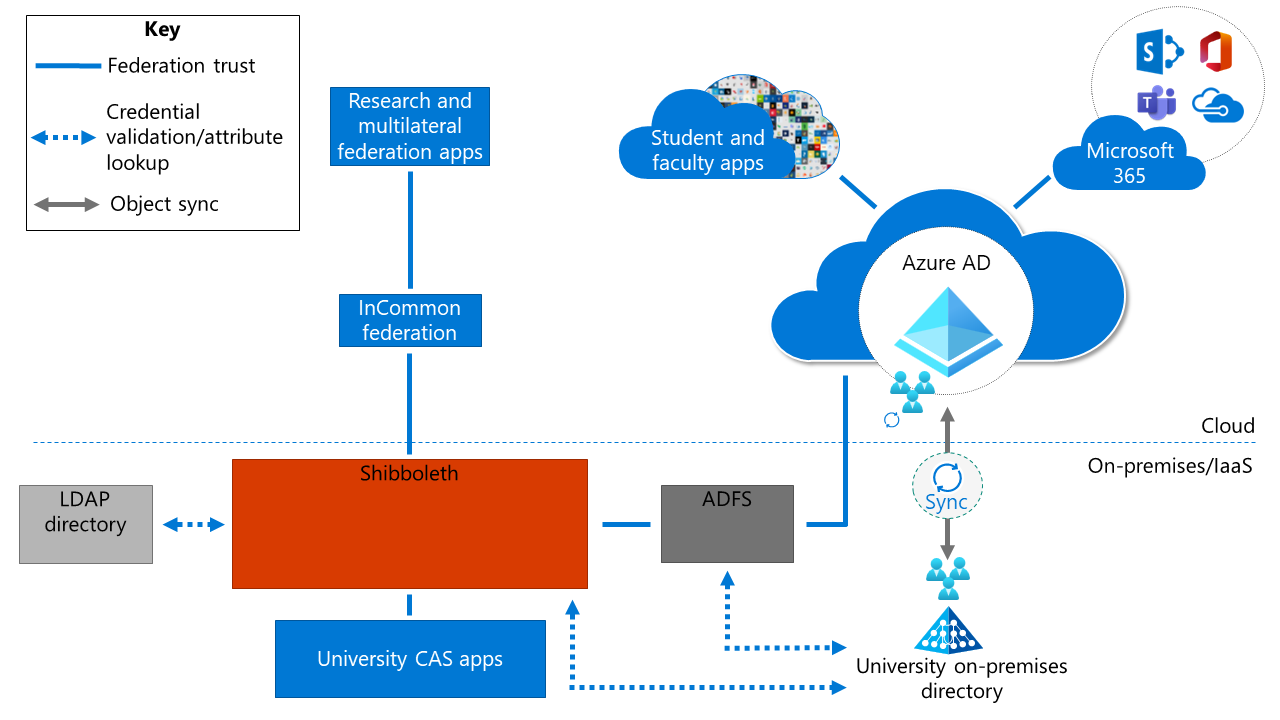

在解决方案 3 中,联合身份验证提供商为主要表示提供者 (IdP)。 在此示例中,Shibboleth 是用于集成多边联合身份验证应用、本地中央身份验证服务 (CAS) 应用以及任何轻型目录访问协议 (LDAP) 目录的联合提供商。

在此方案中,Shibboleth 为主 IdP。 参加多边联合身份验证(例如,InCommon)是通过 Shibboleth 完成的,后者在本机支持此集成。 本地 CAS 应用和 LDAP 目录也与 Shibboleth 集成。

学生应用、教职员工应用和Microsoft 365 应用与 Microsoft Entra ID 集成。 Active Directory 的任何本地实例与 Microsoft Entra ID 同步。 Active Directory 联合身份验证服务 (AD FS) 提供与第三方多重身份验证的集成。 AD FS 会执行协议转换并启用某些 Microsoft Entra 功能,例如用于设备管理的 Microsoft Entra 联接、Windows Autopilot 和无密码功能。

优点

下面是使用此解决方案的一些优势:

自定义身份验证: 可以通过 Shibboleth 自定义多边联合应用的体验。

易于执行: 对于已经使用 Shibboleth 作为主要 IdP 的机构来说,短期内实施这种解决方案很简单。 需要将学生和教职员工应用迁移到 Microsoft Entra ID 并添加 ADFS 实例。

最小中断: 该解决方案允许第三方多重身份验证。 可以保留现有的多重身份验证解决方案(如 Duo),直到准备好更新。

注意事项和权衡因素

下面是使用此解决方案时需要权衡的因素:

更高的复杂性和安全风险: 与托管服务相比,本地占用空间可能意味着环境的复杂性和额外的安全风险。 此外,与管理这些本地组件相关的开销和费用可能会增加。

不理想的身份验证体验: 对于多边联合和 CAS 应用,没有基于云的身份验证机制,并且可能有多个重定向。

没有Microsoft Entra 多重身份验证支持: 此解决方案未对多边联合或 CAS 应用启用Microsoft Entra 多重身份验证支持。 你可能会错过潜在的成本节省。

不支持精细的条件访问: 缺少精细的条件访问支持会限制你做出精细决策的能力。

重要的持续员工分配: IT 人员必须维护身份验证解决方案的基础结构和软件。 任何员工流失都可能带来风险。

迁移资源

下面的资源可帮助你迁移到此解决方案体系结构。

| 迁移资源 | DESCRIPTION |

|---|---|

| 用于将应用程序迁移到 Microsoft Entra ID 的资源 | 帮助你将应用程序访问权限和身份验证迁移到 Microsoft Entra ID 的资源列表 |

后续步骤

请参阅以下有关多边联合身份验证的文章:

多边联合身份验证解决方案 1:将 Microsoft Entra ID 与 Cirrus Bridge 结合使用

多边联合身份验证解决方案 2:将 Microsoft Entra ID 与用作安全断言标记语言 (SAML) 代理的 Shibboleth 结合使用