适用于: 员工租户

员工租户  外部租户(了解详细信息)

外部租户(了解详细信息)

多重身份验证 (MFA) 通过要求用户在注册或登录期间提供第二种验证其身份的方法,为你的应用程序增加了一层安全性。 作为第二个因素,外部租户支持两种身份验证方法:

- 电子邮件一次性密码:用户使用电子邮件和密码登录后,系统会提示他们输入密码,密码会发送到他们的电子邮件中。 若要允许使用电子邮件一次性密码进行 MFA,请将本地帐户身份验证方法设置为电子邮件和密码。 如果选择电子邮件和一次性密码,则使用此方法进行主登录的客户将无法使用它进行 MFA 辅助验证。

- 基于短信的身份验证:虽然短信不是用于第一因素身份验证的选项,但可用作 MFA 的第二因素。 系统会提示使用电子邮件和密码、电子邮件和一次性密码或社交标识(如 Google、Facebook 或 Apple)登录的用户使用短信进行第二次验证。 我们的短信 MFA 包括自动欺诈检查。 如果我们怀疑存在欺诈行为,我们会要求用户在发送 SMS 验证码之前完成 CAPTCHA,以确认他们不是机器人。 还提供了防范电话诈骗的保障措施。 短信是一项加载项功能。 租户必须链接到活动的有效订阅。 了解详细信息

本文介绍如何通过创建 Microsoft Entra 条件访问策略并将 MFA 添加到注册和登录用户流来对客户强制执行 MFA。

先决条件

- Microsoft Entra 外部租户。

- 注册和登录用户流。

- 已在外部租户中注册、已添加到注册和登录用户流的应用。

- 一个至少具有安全管理员角色的帐户,用于配置条件访问策略和 MFA。

- 短信是一项附加功能,需要链接的订阅。 如果订阅过期或被取消,最终用户将无法再使用短信进行身份验证,这可能会根据你的 MFA 策略阻止他们登录。

创建条件访问策略

在外部租户中创建条件访问策略,用于在用户注册或登录应用时提示用户进行 MFA。 (有关详细信息,请参阅通用条件访问策略:要求对所有用户执行 MFA)。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

如果你有权访问多个租户,请使用顶部菜单中的“设置”图标

,通过“目录 + 订阅”菜单切换到你的外部租户。

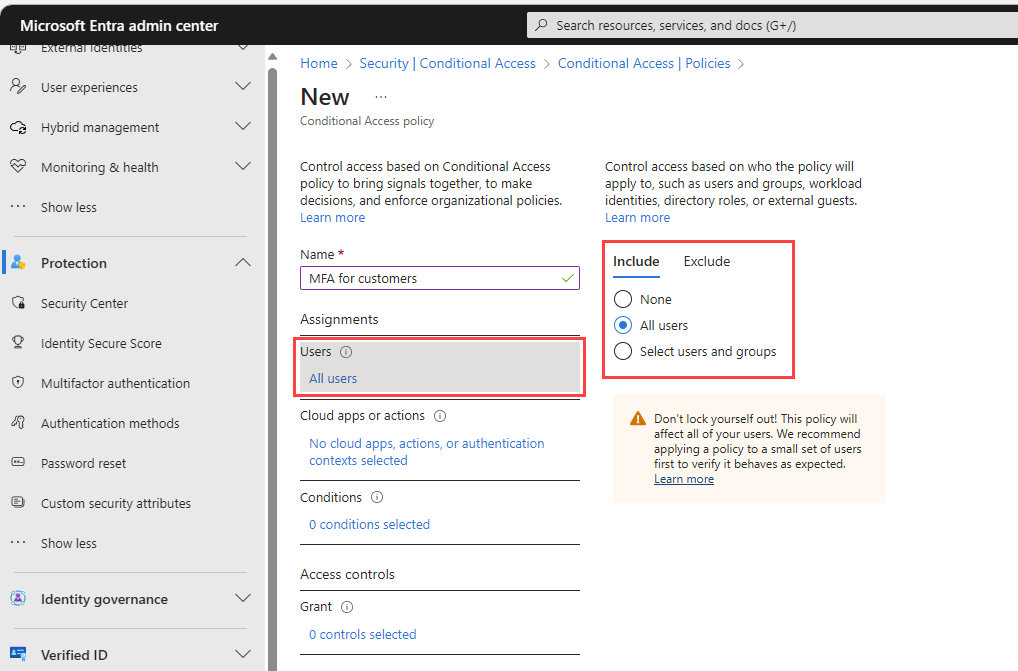

,通过“目录 + 订阅”菜单切换到你的外部租户。浏览到 Entra ID>条件访问>策略,然后选择“ 新建策略”。

为策略指定一个名称。 建议组织创建一个有意义的策略名称标准。

在分配下,选择用户下的链接。

a。 在包括选项卡上,选择所有用户。

b. 在“排除”选项卡上,选择“用户和组”,并选择组织的紧急访问或不受限帐户。 然后选择“选择”。

选择“目标资源”下的链接。

a。 在“包含”选项卡上,选择以下选项之一:

选择所有资源(以前为‘所有云应用’)。

选择选择资源,然后选择选择下的链接。 找到你的应用,将其选中,然后选择选择。

b. 在“排除”选项卡上,选择不要求多重身份验证的应用程序。

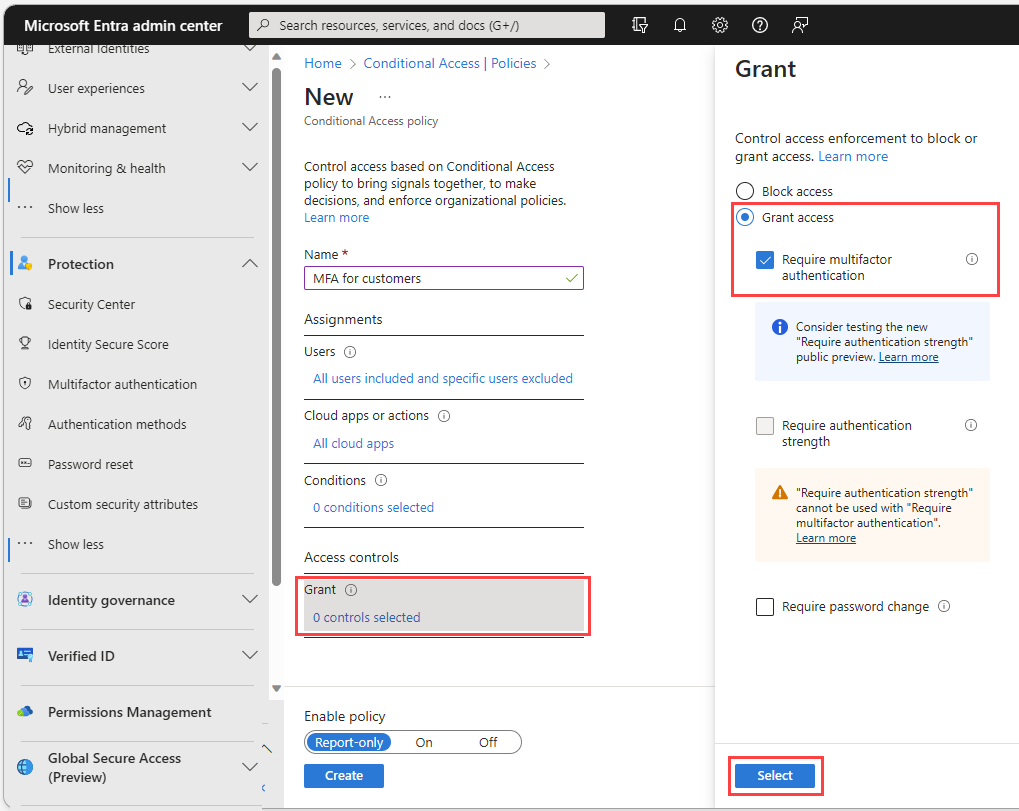

在“访问控制”下,选择“授予”下的链接。 选择授予访问权限,选择要求多重身份验证,然后选择选择。

确认设置,然后将“启用策略”设置为“打开”。

选择“创建”以创建并启用策略。

启用电子邮件一次性密码作为 MFA 方法

在外部租户中为所有用户启用电子邮件一次性密码身份验证方法。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>身份验证方法。

在方法列表中,选择电子邮件 OTP。

在“启用和目标”下,打开“启用”开关。

在“包括”下的“目标”旁边,选择“所有用户”。

选择“保存”。

启用短信作为 MFA 方法

在外部租户中为所有用户启用 SMS 身份验证方法。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>身份验证方法。

在方法列表中,选择短信。

在“启用和目标”下,打开“启用”开关。

在“包括”下的“目标”旁边,选择“所有用户”。

选择“保存”。

为选择加入区域激活电信

从 2025 年 1 月开始,默认情况下将停用某些国家/地区代码的 SMS 验证。 如果你想允许来自停用区域的流量,你需要使用 Microsoft Graph onPhoneMethodLoadStartevent 策略为应用程序激活它们。 请参阅需要选择加入 SMS 验证的区域。

测试登录

在专用浏览器中,打开应用程序并选择登录。 系统应提示你使用另一种身份验证方法。