除了将流量发送到全球安全访问外,管理员还可以使用条件访问策略来保护流量配置文件。 他们可以根据需要混合和匹配控制措施,例如要求多重身份验证、要求使用合规设备或定义可接受的登录风险。 将这些控制措施应用于网络流量而不仅是云应用程序可以实现我们所说的通用条件访问。

流量配置文件上的条件访问为管理员提供了对其安全状况的强大控制。 管理员可以通过使用策略强制执行零信任原则来管理对网络的访问。 使用流量配置文件,可以一致地应用策略。 例如,不支持现代认证协议的应用程序现在可以通过流量特征配置受到保护。

此功能使管理员能够基于流量配置文件一致地强制实施条件访问策略,而不仅仅是应用程序或操作。 使用这些策略时,管理员可以将特定的流量配置文件(例如 Microsoft 流量配置文件、私有资源和 Internet 访问)作为目标。 用户只有在满足配置的条件访问策略时,才能访问这些配置的终结点或流量配置文件。

先决条件

- 与全球安全访问功能交互的管理员必须具有以下一个或多个角色分配,具体取决于他们正在执行的任务。

- 全球安全访问管理员角色,管理全球安全访问功能。

- 条件访问管理员,创建条件访问策略并与之交互。

- 产品需要经过许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

已知隧道授权限制

在全球安全访问客户端中,Microsoft 和 Internet 访问转发配置文件均使用 Microsoft Entra ID 条件访问策略来授权访问它们的隧道。 这意味着,你可以在条件访问中授予或阻止对 Microsoft 流量和 Internet 访问转发配置文件的访问权限。 在某些情况下,如果未授予对隧道的授权,则重新获得资源访问权限的恢复路径需要访问 Microsoft 流量或 Internet 访问转发配置文件中的目标,导致用户被锁定,无法访问其计算机上的任何内容。

例如,如果你阻止在不合规的设备上访问 Internet 访问目标资源,则会导致 Microsoft Entra Internet 访问用户无法使其设备恢复为合规。 缓解此问题的方法是绕过 Microsoft Intune 的网络终结点,以及在 Microsoft Intune 的自定义合规性发现脚本中访问的任何其他目标。 可以在 Internet 访问转发配置文件中的自定义绕过中执行此操作。

其他已知限制

有关已知问题和限制的详细信息,请参阅 全局安全访问的已知限制。

条件访问策略

使用条件访问,可以为 Microsoft Entra Internet 访问和 Microsoft Entra 专用访问获取的网络流量启用访问控制和安全策略。

- 创建针对所有 Microsoft 流量的策略。

- 将条件访问策略应用于专用访问应用,例如快速访问。

- 启用 全局安全访问源 IP 还原 ,以便源 IP 地址在相应的日志和报告中可见。

Internet 访问流图

以下示例演示了将通用条件访问策略应用于网络流量时,Microsoft Entra Internet 访问的运作方式。

注意

Microsoft 的安全服务边缘解决方案包括三个隧道:Microsoft 流量、Internet 访问和专用访问。 通用条件访问适用于 Internet 访问和 Microsoft 流量隧道。 不支持面向专用访问隧道。 必须单独面向专用访问企业应用程序。

以下流程图演示了面向 Internet 资源和具有全球安全访问的 Microsoft 应用的通用条件访问。

| 步骤 | 说明 |

|---|---|

| 1 | 全球安全访问客户端尝试连接到 Microsoft 的安全服务边缘解决方案。 |

| 2 | 客户端重定向到 Microsoft Entra ID 进行身份验证和授权。 |

| 3 | 用户和设备进行身份验证。 当用户具有有效的主刷新令牌时,身份验证将无缝进行。 |

| 4 | 用户和设备进行身份验证后,将强制实施通用条件访问策略。 通用条件访问策略面向全球安全访问客户端与 Microsoft 安全服务边缘之间已建立的 Microsoft 和 Internet 隧道。 |

| 5 | Microsoft Entra ID 颁发全球安全访问客户端的访问令牌。 |

| 6 | 全球安全访问客户端向 Microsoft 安全服务边缘出示访问令牌。 令牌得到验证。 |

| 7 | 在全球安全访问客户端与 Microsoft 安全服务边缘之间建立隧道。 |

| 8 | 流量开始通过 Microsoft 和 Internet 访问隧道被获取,然后通过隧道发送到目标。 |

注意

面向具有全球安全访问的 Microsoft 应用,以保护 Microsoft 安全服务边缘与全球安全访问客户端之间的连接。 若要确保用户无法绕过 Microsoft 安全服务边缘服务,请创建一个条件访问策略,要求 Microsoft 365 企业版应用程序使用合规的网络。

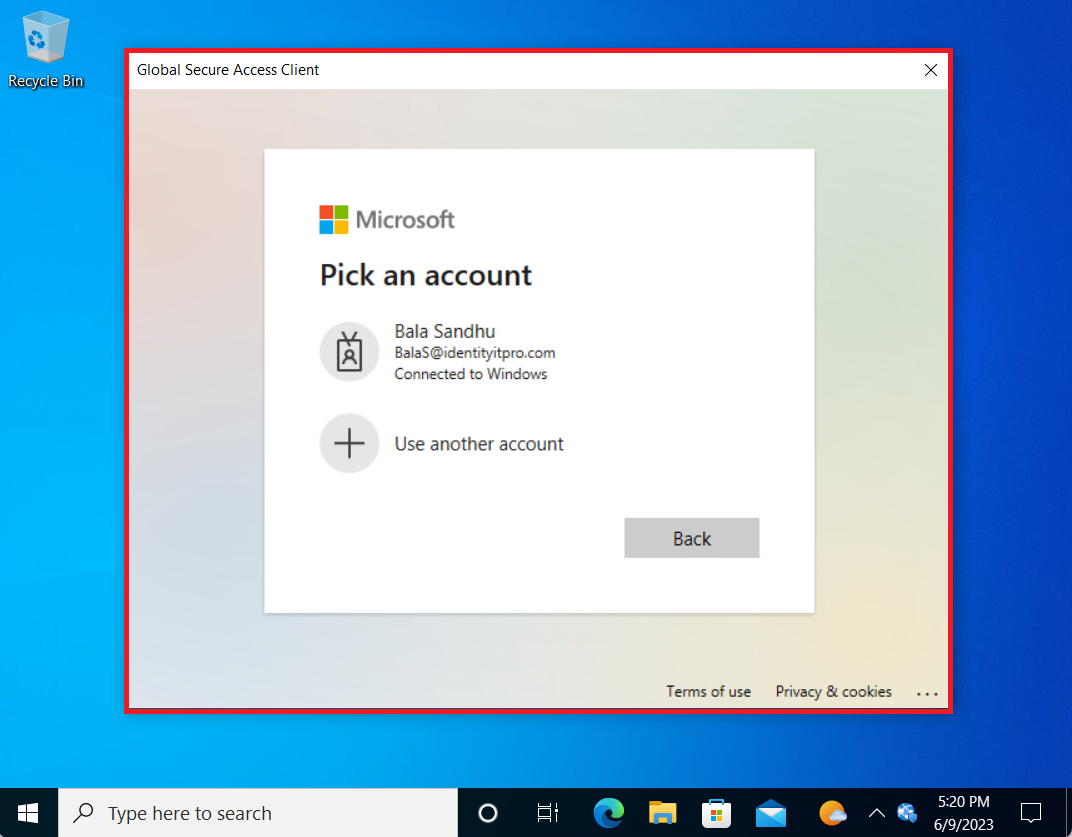

用户体验

当用户首次登录已安装、配置并运行全局安全访问客户端的计算机时,系统会提示他们登录。 当用户尝试访问受策略保护的资源时。 与前面的示例一样,政策会被强制执行,对于尚未登录的用户,系统会提示他们进行登录。 查看全局安全访问客户端的系统托盘图标,会看到一个红色圆圈,指示已注销或未运行。

当用户登录全局安全访问客户端后,会显示一个绿色圆圈,表示已登录,客户端已在运行。