使用条件访问启用合规网络检查

使用条件访问和全球安全访问的组织可以使用多个条件来防止恶意访问 Microsoft 应用、第三方 SaaS 应用和专用业务线 (LoB) 应用,以提供深层防御。 这些条件可能包括设备合规性、位置等,以防止用户身份或令牌被盗。 全球安全访问在 Microsoft Entra ID 条件访问中引入了合规网络这一概念。 此合规网络检查确保用户从其特定租户的已验证网络连接模型进行连接,并符合管理员强制实施的安全策略。

借助安装在设备或配置的远程网络上的全球安全访问客户端,管理员可以使用高级条件访问控制保护合规网络后面的资源。 此合规网络功能使管理员能够更轻松地管理访问策略,而无需维护出口 IP 地址的列表。 这使得不再要求通过组织的 VPN 来固定流量。

合规网络检查强制实施

合规网络强制实施发生在身份验证平面(正式发布)和数据平面(预览)。 身份验证平面强制实施由 Microsoft Entra ID 在用户身份验证时执行。 数据平面强制实施与支持连续访问评估 (CAE) 的服务(目前有 Exchange Online 和 SharePoint Online)协同工作。 借助 CAE,可以强制实施深度防御并提供令牌盗窃重放保护功能。

此合规网络检查特定于每个租户。

- 使用此检查可以确保使用 Microsoft 全局安全访问服务的其他组织无法访问你的资源。

- 例如:Contoso 可以在其合规网络检查后面保护其服务(如 Exchange Online 和 SharePoint Online)以确保只有 Contoso 用户才能访问这些资源。

- 如果另一个组织(如 Fabrikam)使用合规网络检查,则它们不会传递 Contoso 的合规网络检查。

合规网络不同于 IPv4、IPv6 或地理位置(可在 Microsoft Entra 中配置)。 管理员无需查看和维护合规网络 IP 地址/范围,从而加强安全状况,并最大程度地减少正在进行的管理开销。

先决条件

- 与全球安全访问功能交互的管理员必须具有以下一个或多个角色分配,具体取决于他们正在执行的任务。

- 全球安全访问管理员角色,管理全球安全访问功能。

- 条件访问管理员,用于创建条件访问策略和命名位置并与之交互。

- 产品需要许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

- 要使用 Microsoft 流量转发配置文件,建议使用 Microsoft 365 E3 许可证。

已知限制

- 对于 SharePoint Online 和 Exchange Online,支持使用持续访问评估的合规网络检查数据平面强制实施(预览)。

- 启用全球安全访问条件访问信号可为身份验证平面 (Microsoft Entra ID) 和数据平面信号(预览)启用信号。 目前无法单独启用这些设置。

- 对于专用访问应用程序,目前不支持合规网络检查。

- 移动设备管理 (MDM) 中未注册的设备不支持合规的网络位置条件。 如果使用合规的网络位置条件配置条件访问策略,则尚未注册 MDM 的设备的用户可能会受到影响。 这些设备上的用户可能会通不过条件访问策略检查,并被阻止。

- 使用合规网络位置条件时,请确保排除受影响的用户或设备。

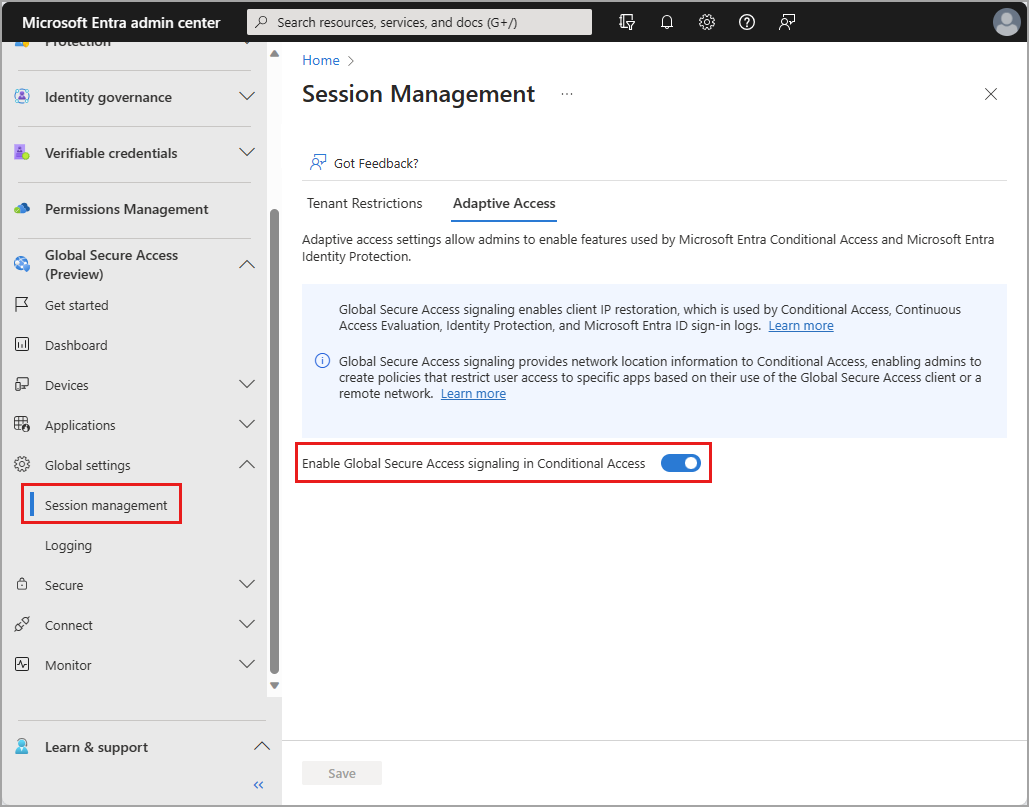

为条件访问启用全局安全访问信号

若要启用允许合规网络检查的设置,管理员必须执行以下步骤。

- 以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“全局设置”>“会话管理”、“自适应访问”。

- 选择“为 Entra ID 启用 CA 信号(涵盖所有云应用)”的开关。 这将自动为 Office 365 启用 CAE 信号(预览)。

- 浏览到“保护”>“条件访问”>“命名位置”。

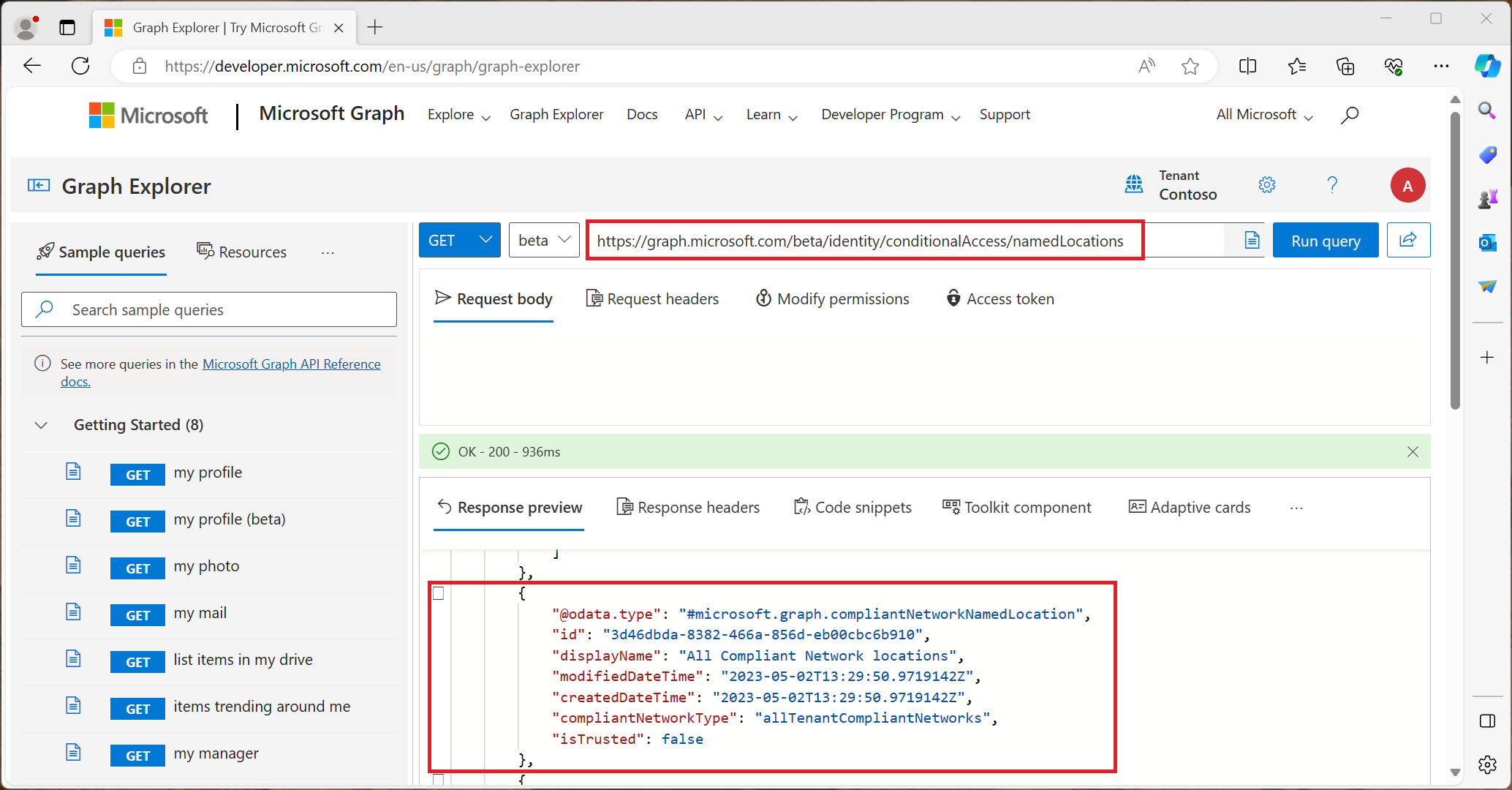

- 确认将位置命名为“全部合规网络位置”,且位置类型为“网络访问”。 组织可以选择将此位置标记为受信任。

注意

如果组织启用了基于合规网络检查的条件访问策略,而你禁用了条件访问的全局安全访问信号,你可能会在无意中阻止目标最终用户访问资源。 如果必须禁用此功能,请先删除所有对应的条件访问策略。

保护位于合规网络后的资源

合规网络条件访问策略可用于保护你的 Microsoft 和第三方应用程序。 典型策略将对除合规网络以外的所有网络位置进行“阻止”授权。 以下示例演示了配置此类策略的步骤:

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“创建新策略”。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下,选择“用户和组”,并选择组织的紧急访问或不受限帐户。

- 在“目标资源”>“包含”下,选择“选择应用”。

- 选择“Office 365 Exchange Online”和/或“Office 365 SharePoint Online”和/或任何第三方 SaaS 应用程序。

- 目前不支持应用选取器中的特定“Office 365”云应用,因此请勿选择此云应用。

- 在“条件” > “位置”下,

- 将“配置”设置为“是”。

- 在“包括”下,选择“任何位置”。

- 在“排除”下,选择“选定位置”。

- 选择“全部合规网络位置”位置。

- 选择“选择” 。

- 在“访问控制”下:

- 依次选择“授权”、“阻止访问”和“选择”。

- 确认设置,然后将“启用策略”设置为“打开”。

- 选择“创建”按钮来创建启用策略所需的项目。

注意

可使用“全局安全访问”流量配置文件,以及要求所有云应用都是使用合规网络的条件访问策略。 使用“所有合规网络位置”位置和“所有云应用”设置策略时,无需排除。

当需要合规网络时,自动从条件访问强制实施中排除对全球安全访问流量配置文件的身份验证。 此排除使全球安全访问客户端可访问所需的资源以使用户开始并验证用户身份。

用于对排除的全球安全访问流量配置文件进行身份验证的登录事件在 Microsoft Entra ID 登录日志中显示为“ZTNA 网络访问流量配置文件”。

排除用户

条件访问策略是功能强大的工具,建议从策略中排除以下帐户:

- 紧急访问帐户或不受限帐户,用于防止租户范围的帐户锁定 。 在极少数情况下,所有管理员都被锁定在租户外,紧急访问管理帐户可用于登录租户,以采取措施来恢复访问。

- 有关详细信息,请参阅文章在 Microsoft Entra ID 中管理紧急访问帐户。

- 服务帐户和服务主体,例如 Microsoft Entra Connect 同步帐户。 服务帐户是不与任何特定用户关联的非交互式帐户。 它们通常由后端服务使用,以便可以对应用程序进行编程访问,不过也会用于登录系统以进行管理。 应该排除这样的服务帐户,因为无法以编程方式完成 MFA。 范围限定为用户的条件访问策略将不会阻止由服务主体进行的调用。 对工作负载标识使用条件访问来定义面向服务主体的策略。

- 如果组织在脚本或代码中使用这些帐户,请考虑将其替换为托管标识。 作为临时解决方法,可以从基线策略中排除这些特定的帐户。

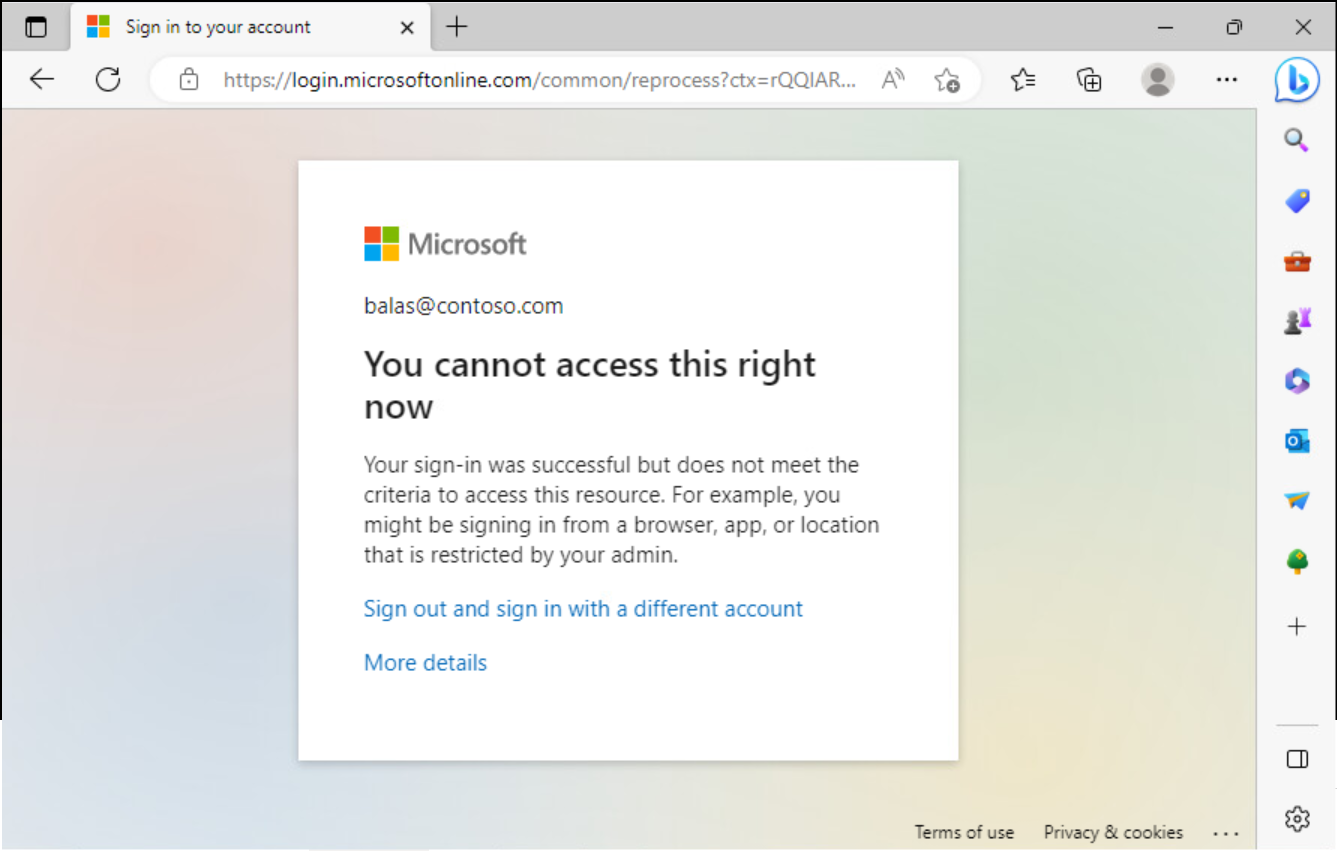

试用合规网络策略

- 在安装并运行全球安全访问客户端的最终用户设备上,浏览到你有权访问其资源的 https://outlook.office.com/mail/ 或

https://yourcompanyname.sharepoint.com/。 - 右键单击 Windows 托盘中的应用程序并选择“暂停”,以暂停全球安全访问客户端。

- 浏览到 https://outlook.office.com/mail/ 或

https://yourcompanyname.sharepoint.com/,会阻止你访问资源,并显示一条错误消息,指出暂时无法访问。

故障排除

验证是否已使用 Microsoft Graph 自动创建新的命名位置。

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

后续步骤

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈