通用租户限制可增强 租户限制 v2 的功能。 无论操作系统、浏览器或设备外形规格如何,他们都使用全球安全访问来标记所有流量。 它们允许支持客户端和远程网络连接。

管理员再无需管理代理服务器配置或复杂网络配置。 他们可以使用全局安全访问客户端或远程网络在任何平台上应用租户限制 v2。

启用通用租户限制时,Global Secure Access 会将租户限制 v2 的策略信息添加到身份验证平面的网络流量。 此流量来自 Microsoft Entra ID 和 Microsoft Graph。 因此,在组织中使用设备和网络的用户只能使用经过授权的外部租户。 此限制有助于防止任何通过单一登录(SSO)与 Microsoft Entra ID 租户集成的应用程序的数据外泄。

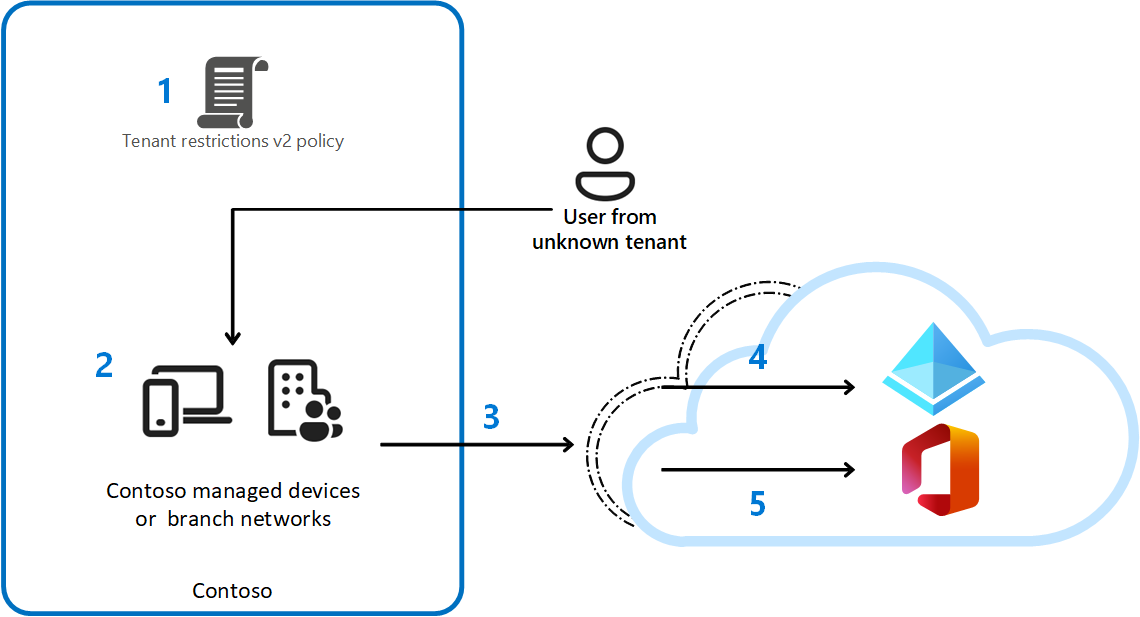

下图显示了一个示例组织使用租户限制 v2 帮助防范恶意用户的步骤。

| 步骤 | 说明 |

|---|---|

| 1 | Contoso 在其跨租户访问设置中配置租户限制 v2 策略,以阻止所有外部帐户和外部应用。 Contoso 使用全局安全访问和通用租户限制来强制实施策略。 |

| 2 | 具有 Contoso 托管设备的用户尝试访问具有未批准的外部标识的 Microsoft Entra 集成应用。 |

| 3 | 身份验证平面保护: 使用 Microsoft Entra ID 时,Contoso 的策略会阻止未经批准的外部帐户访问外部租户。 此外,如果 Microsoft Graph 令牌是通过其他设备获得的,并在其生命周期内被带入环境中,则无法从具有 Global Secure Access 客户端的设备或通过远程网络重放此令牌。 |

| 4 | 数据通道保护: 如果 Microsoft Graph 令牌是通过另一台设备获取的,并在令牌的有效期内被带入环境,则无法从具有全局安全访问客户端的设备或通过远程网络重播此令牌。 |

通用租户限制有助于通过以下方式防止跨浏览器、设备和网络外泄数据:

- 它们允许Microsoft Entra ID、Microsoft 帐户和Microsoft应用程序来查找并强制实施关联的租户限制 v2 策略。 此查找实现了一致的策略应用。

- 在登录期间,他们在身份验证平面上与所有 Microsoft Entra 集成的第三方应用协作。

- 它们有助于保护 Microsoft Graph。

通用租户限制的实施要点

身份验证平台 (Microsoft Entra ID)

身份验证平面强制执行在 Microsoft Entra ID 或 Microsoft 帐户身份验证时执行。

当用户通过全局安全访问客户端或通过远程网络连接进行连接时,将检查租户限制 v2 策略,以确定是否应允许身份验证。 如果用户登录到组织的租户,则不会应用租户限制 v2 策略。 如果用户登录到不同的租户,策略将会被强制实施。

与 Microsoft Entra ID 集成的或使用Microsoft帐户进行身份验证的任何应用程序都支持身份验证平面上的通用租户限制。

数据平面 (Microsoft Graph)

Microsoft Graph 目前支持数据平面的策略执行。 数据平面保护可确保导入的身份验证工件不会从组织的设备上重放而泄露数据。 这种工件的一个例子是在另一台设备上获得的访问令牌,它绕过了租户限制 v2 策略中定义的身份验证平面强制。

先决条件

- 与全局安全访问功能交互的管理员必须具有 全局安全访问管理员角色 才能管理这些功能。

- 全局安全访问需要许可证。 有关详细信息,请参阅 许可概述。 如果还没有许可证,可以 购买许可证或获取试用许可证。

- 必须启用 Microsoft 流量配置文件。 必须将具有通用租户限制的服务的完全限定域名(FQDN)和 IP 地址设置为隧道模式。

- 必须部署 全局安全访问客户端 或配置 远程网络连接。

配置租户限制 v2 策略

在使用通用租户限制之前,必须为任何特定合作伙伴配置默认租户限制和租户限制。

有关配置这些策略的详细信息,请参阅 设置租户限制 v2。

为租户限制启用全局安全访问信号

创建租户限制 v2 策略后,可以使用全局安全访问为租户限制 v2 应用标记。 同时具有 Global Secure Access 管理员和安全管理员角色的管理员必须执行以下步骤才能通过 Global Secure Access 启用强制实施:

以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“全球安全访问”“设置”>“会话管理”“通用租户限制”。>>

打开 Entra ID 的“启用租户限制”开关(适用于所有云应用)。

尝试通用租户限制

当用户(或来宾用户)尝试访问配置了策略的租户中的资源时,租户限制不会强制执行。 只有当来自不同租户的标识尝试登录或访问资源时,才会处理租户限制 v2 策略。

例如,如果您在名为 contoso.com 的租户中配置租户限制 v2 策略以阻止除 fabrikam.com 以外的所有组织,则该策略将按照下表生效:

| 用户 | 类型 | 租户 | 租户限制 v2 策略是否已处理? | 允许认证访问吗? | 允许匿名访问? |

|---|---|---|---|---|---|

alice@contoso.com |

成员 | contoso.com | 否(同一租户) | 是 | 否 |

alice@fabrikam.com |

成员 | fabrikam.com | 是 | 是(策略允许的租户) | 否 |

bob@northwindtraders.com |

成员 | northwindtraders.com | 是 | 否(策略不允许的租户) | 否 |

alice@contoso.com |

成员 | contoso.com | 否(同一租户) | 是 | 否 |

bob_northwindtraders.com#EXT#@contoso.com |

来宾 | contoso.com | 否(来宾用户) | 是 | 否 |

验证身份验证平面保护

确保在全局安全访问设置中关闭通用租户限制的信号。

在浏览器中,转到 “我的应用”门户。 使用不同于你的租户的标识登录,并且该标识不在租户限制 v2 策略的允许列表中。 可能需要使用专用浏览器窗口和/或注销主帐户来执行此步骤。

例如,如果你的租户是 Contoso,请以 Fabrikam 租户中的 Fabrikam 用户身份登录。 Fabrikam 用户应该能够访问“我的应用”门户,因为全局安全访问中已关闭通用租户限制的信号。

在 Microsoft Entra 管理中心中启用通用租户限制。 转到 全局安全访问>会话管理>通用租户限制,然后打开 启用 Entra ID 的租户限制(涵盖所有云应用) 切换。

注销“我的应用”门户并重启浏览器。

运行全局安全访问客户端后,使用同一标识(在前面的示例中,Fabrikam 租户中的 Fabrikam 用户)转到 “我的应用”门户 。

应阻止向“我的应用”门户进行身份验证。 出现如下所示的错误消息:“访问被阻止。 Contoso IT 部门已限制可以访问哪些组织。 请联系 Contoso IT 部门获取访问权限。

验证数据平面保护

确保在全局安全访问设置中关闭通用租户限制中的信号。

在浏览器中,转到 Graph 资源管理器。 使用不同于你的租户的标识登录,并且该标识不在租户限制 v2 策略的允许列表中。 若要执行此步骤,可能需要使用专用浏览器窗口和/或注销主帐户。

例如,如果你的租户是 Contoso,请以 Fabrikam 租户中的 Fabrikam 用户身份登录。 Fabrikam 用户应该能够访问 Graph Explorer,因为在全局安全访问中,租户限制 v2 的信号功能已关闭。

或者,在打开 Graph 资源管理器的同一浏览器中,通过选择键盘上的 F12 打开 开发人员工具 。 开始捕获网络日志。

当一切按预期工作时,与 Graph 浏览器交互应该会看到 HTTP 请求返回状态

200。 例如,发送请求GET以检索租户中的用户。确保已选择 “保留日志 ”选项。

让包含日志的浏览器窗口保持打开状态。

在 Microsoft Entra 管理中心中启用通用租户限制。 转到 全局安全访问>会话管理>通用租户限制,然后打开 启用 Entra ID 的租户限制(涵盖所有云应用) 切换。

当你以其他用户身份登录(前面的示例中的 Fabrikam 用户)时,新日志会显示在浏览器中,并打开 Graph Explorer。 本过程可能需要几分钟时间。 此外,浏览器可能会根据后端中发生的请求和响应来刷新自身。 如果浏览器在几分钟后不会自行刷新,请刷新页面。

访问现在已阻止,并显示以下消息:“访问被阻止。 Contoso IT 部门已限制可以访问哪些组织。 请联系 Contoso IT 部门获取访问权限。

在日志中,查找

302的Status值。 此行显示对流量应用的通用租户限制。在同一响应中,检查标头以获取以下信息,以确认应用了通用租户限制:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requires";error_category="insufficient_claims"

已知限制

如果启用了通用租户限制,并在租户限制 v2 允许列表上访问租户的 Microsoft Entra 管理中心,可能会收到“拒绝访问”错误。 若要更正此错误,请将以下功能标志添加到 Microsoft Entra 管理中心: ?feature.msaljs=true&exp.msaljsexp=true

例如,假设你在 Contoso 工作。 合作伙伴租户 Fabrikam 位于允许列表中。 你可能会收到关于 Fabrikam 租户的 Microsoft Entra 管理中心的错误消息。

如果收到 URL https://entra.microsoft.com/的“拒绝访问”错误消息,请添加功能标志,如下所示: https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

有关已知问题和限制的详细信息,请参阅 全局安全访问的已知限制。