连接器是位于专用网络中服务器上的轻型代理,能够帮助与全局安全访问服务建立出站连接。 必须将连接器安装在能够访问后端资源和应用程序的 Windows Server 上。 可将连接器组织成连接器组,每个组处理发往特定应用程序的流量。 若要详细了解连接器,请参阅了解 Microsoft Entra 专用网络连接器。

先决条件

若要将专用资源和应用程序添加到 Microsoft Entra ID,你需要:

- 产品需要许可证。 若要详细了解许可,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

- 一个应用程序管理员帐户。

用户标识必须从本地目录同步,或直接在 Microsoft Entra 租户中创建。 标识同步允许 Microsoft Entra ID 在授予用户对应用代理发布的应用程序的访问权限之前对用户进行预身份验证,并获得执行单一登录 (SSO) 所需的用户标识符信息。

Windows Server

Microsoft Entra 专用网络连接器需要一个运行 Windows Server 2012 R2 或更高版本的服务器。 你需要在服务器上安装专用网络连接器。 此连接器服务器需要连接到 Microsoft Entra 专用访问服务或应用程序代理服务以及你计划发布的专用资源或应用程序。

- 为了在你的环境中实现高可用性,我们建议提供多个 Windows 服务器。

- 连接器所需的最低 .NET 版本为 v4.7.1+。

- 有关详细信息,请参阅专用网络连接

- 有关详细信息,请参阅确定安装了哪些 .NET Framework 版本。

重要

请注意,将 Kerberos 单一登录(SSO)与Microsoft应用程序代理服务配合使用时,请在 Windows Server 2019 或更高版本的 Entra 专用网络连接器上禁用 HTTP 2.0。 将 Entra 专用网络连接器与专用访问配合使用时,无需禁用。

在 HTTP2 组件中禁用 Kerberos 约束委派WinHttp的 协议支持才能正常工作。 默认情况下,在受支持的操作系统的早期版本中已禁用此功能。 添加以下注册表项并重启服务器会在 Windows Server 2019 及更高版本上禁用此功能。 这是计算机范围的注册表项。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

可以通过 PowerShell 使用以下命令设置密钥:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

警告

如果已部署 Microsoft Entra 密码保护代理,请不要在同一台计算机上同时安装 Microsoft Entra 应用程序代理和 Microsoft Entra 密码保护代理。 Microsoft Entra 应用程序代理和 Microsoft Entra 密码保护代理会安装不同版本的 Microsoft Entra Connect 代理更新程序服务。 当在同一台计算机上一起安装时,这些不同的版本是不兼容的。

传输层安全性 (TLS) 要求

在安装专用网络连接器之前,必须为 Windows 连接器服务器启用 TLS 1.2。

若要启用 TLS 1.2,请执行以下操作:

设置注册表项。

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001可以使用以下 PowerShell 脚本在连接器服务器上强制实施 TLS 1.2。

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319')) { New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take effect.' -ForegroundColor Cyan重新启动服务器。

注意

Microsoft 在将 Azure 服务更新为使用来自一组不同的根证书颁发机构 (CA) 的 TLS 证书。 此更改正在进行中,因为当前 CA 证书不符合某个 CA/浏览器论坛基线要求。 有关详细信息,请参阅 Azure TLS 证书更改。

有关连接器服务器的建议

- 优化连接器和应用程序之间的性能。 将连接器服务器安装在物理上靠近应用服务器的位置。 有关详细信息,请参阅使用 Microsoft Entra 应用程序代理优化流量流。

- 确保连接器服务器和 Web 应用程序服务器位于同一个 Active Directory 域,或者跨信任域。 若要配合集成 Windows 身份验证 (IWA) 和 Kerberos 约束委派 (KCD) 使用单一登录 (SSO),这些服务器必须位于同一个域或信任域中。 如果连接器服务器和 Web 应用程序服务器处于不同的 Active Directory 域,则使用基于资源的委派进行单一登录。

准备您的本地环境

要为 Microsoft Entra 应用程序代理准备环境,请首先启用与 Azure 数据中心的通信。 如果路径中有防火墙,请确保它已打开。 打开的防火墙允许连接器向应用程序代理发出 HTTPS (TCP) 请求。

打开端口

为出站流量打开以下端口:

| 端口号 | 用途 |

|---|---|

| 80 | 验证 TLS/SSL 证书的同时下载证书吊销列表 (CRL) |

| 443 | 与应用程序代理服务进行所有出站通信 |

如果防火墙根据发起方用户实施流量控制,另请针对来自作为网络服务运行的 Windows 服务的流量打开端口 80 和 443。

允许访问 URL

允许访问以下 URL:

| 网址 | 端口 | 用途 |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS 协议 | 连接器与应用程序代理云服务之间的通信 |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | 连接器使用这些 URL 来验证证书。 |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS 协议 | 连接器在注册过程中和之后使用这些 URL。 |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | 连接器在注册过程中和之后使用这些 URL。 |

如果防火墙或代理允许根据域后缀配置访问规则,可允许连接到 *.msappproxy.net、*.servicebus.windows.net 和其他 URL。 如果没有,则需要允许访问 Azure IP 范围和服务标记 - 公有云。 IP 范围每周更新。

重要

避免对 Microsoft Entra 专用网络连接器和 Microsoft Entra 应用程序代理云服务之间的出站 TLS 通信进行所有形式的内联检查和终止操作。

安装并注册连接器

若要使用专用访问,请在用于Microsoft Entra 专用访问的每个 Windows 服务器上安装连接器。 连接器是一个代理,可以管理从本地应用程序服务器到全局安全访问的出站连接。 可以在同时安装了其他身份验证代理(例如 Microsoft Entra Connect)的服务器上安装连接器。

注意

专用访问所需的连接器最低版本为 1.5.3417.0。 从版本 1.5.3437.0 开始,需要具有 .NET 4.7.1 或更高版本才能成功安装(升级)。

注意

从各自的云市场为 Azure、AWS 和 GCP 工作负载部署专用网络连接器(预览版)

除了 Microsoft Entra 管理中心外,Azure 市场、AWS 市场、GCP 市场(预览版)现已提供专用网络连接器。 市场产品允许用户通过简化模型部署预装了专用网络连接器的 Windows 虚拟机。 该过程实现了安装和注册的自动化,从而提高便捷性和效率。

要从 Microsoft Entra 管理中心安装连接器:

以使用应用程序代理的目录的应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 例如,如果租户域为 contoso.com,则管理员应为

admin@contoso.com或该域上的其他任何域别名。

- 例如,如果租户域为 contoso.com,则管理员应为

请在右上角选择用户名。 验证是否已登录到使用应用程序代理的目录。 如果需要更改目录,请选择“切换目录”,然后选择使用应用程序代理的目录 。

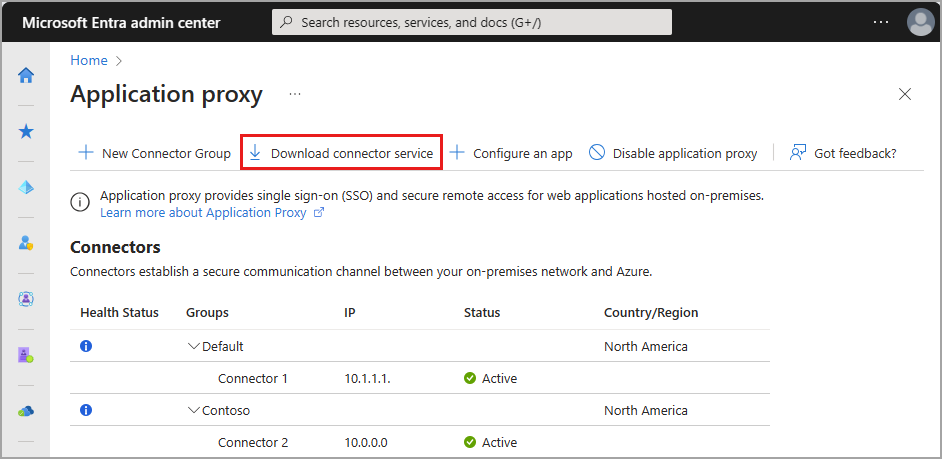

浏览到“全局安全访问”“连接”>“连接器”>。

选择“下载连接器服务”。

阅读“服务条款”。 准备就绪后,选择“接受条款并下载”。

在窗口底部,选择“运行”以安装连接器 。 此时会打开安装向导。

遵照向导中的说明安装服务。 当系统提示将连接器注册到 Microsoft Entra 租户使用的应用程序代理时,请提供应用程序管理员凭据。

- 对于 Internet Explorer (IE):如果“IE 增强的安全配置”设置为“打开”,则可能不会显示注册屏幕。 若要访问,请按照错误消息中的说明进行操作。 确保“Internet Explorer 增强的安全性配置”设置为“关” 。

使用须知

如果以前安装了连接器,请重新安装以获取最新版本。 升级时,请卸载现有连接器并删除任何相关文件夹。 要查看有关以前发布的版本及其包含的更改的信息,请参阅应用程序代理:版本发布历史记录。

如果选择对本地应用程序使用多个 Windows 服务器,则需要在每个服务器上安装并注册连接器。 可将连接器组织成连接器组。 有关详细信息,请参阅连接器组。

有关连接器、容量规划以及它们如何保持最新状态的信息,请参阅了解 Microsoft Entra 专用网络连接器。

注意

Microsoft Entra 专用访问不支持多地理位置连接器。 即使您的连接器安装在与默认区域不同的区域中,连接器的云服务实例也会选择在与 Microsoft Entra 租户所在的同一区域(或最近的区域)。

验证安装和注册

可以使用全局安全访问门户或 Windows 服务器来确认是否正确安装了新连接器。

有关排查应用程序代理问题的信息,请参阅调试应用程序代理应用程序问题。

通过 Microsoft Entra 管理中心验证安装

确认是否正确安装并注册了连接器:

以使用应用程序代理的目录的应用程序管理员身份登录到 Microsoft Entra 管理中心。

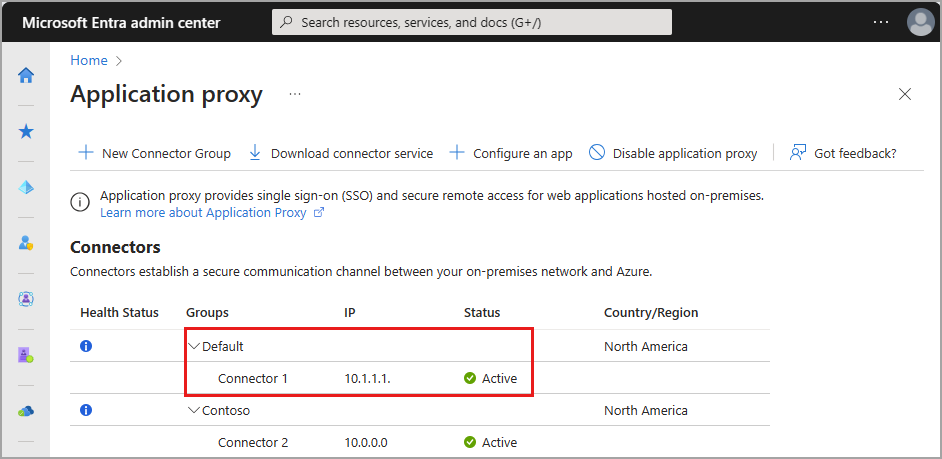

浏览到“全局安全访问”“连接”>“连接器”>

- 你的所有连接器和连接器组都显示在此页面上。

查看连接器以检查其详细信息。

- 展开连接器以查看详细信息(如果尚未展开)。

- 活动的绿色标签表示相应的连接器可以连接到服务。 但是,即使标签是绿色的,网络问题也仍可能会阻止该连接器接收消息。

若要获得关于如何安装连接器的更多帮助,请参阅排查连接器问题。

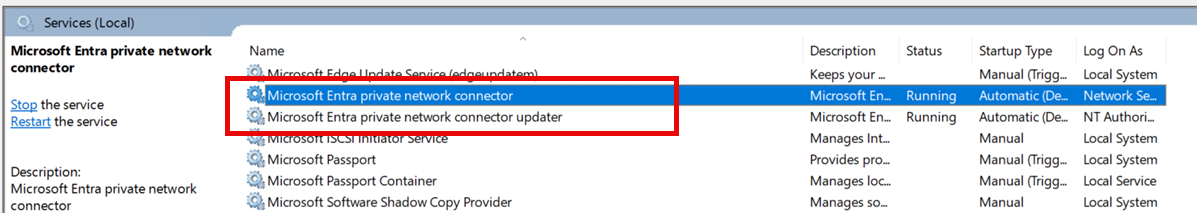

通过 Windows Server 验证安装

确认是否正确安装并注册了连接器:

选择 Windows 密钥并输入

services.msc以打开 Windows Services Manager。检查以下服务的状态是否为“正在运行”。

- Microsoft Entra 专用网络连接器可实现连接。

- Microsoft Entra 专用网络连接器更新程序是一个自动进行的更新服务。

- 该更新程序会检查连接器的新版本并根据需要更新连接器。

如果这些服务的状态不是“正在运行”,请单击右键以选择每个服务,然后选择“启动” 。

创建连接器组

若创建任意数量的连接器组,请执行以下操作:

- 浏览到“全局安全访问”“连接”>“连接器”>。

- 选择“新建连接器组”。

- 为新的连接器组提供一个名称,并使用下拉菜单选择哪些连接器属于此组。

- 选择“保存”。

若要详细了解连接器组,请参阅了解 Microsoft Entra 专用网络连接器组。

后续步骤

开始使用 Microsoft Entra 专用访问的下一步是配置快速访问或全局安全访问应用程序: