Microsoft Entra 专用访问提供对专用应用程序的安全访问。 专用访问包括用于维护安全环境的内置功能。 Microsoft Entra 专用访问通过以下方式实现此目标:控制对专用应用的访问并防止未经授权的或遭入侵的设备访问关键资源。 有关常规的企业访问,请参阅 Microsoft Entra Private Access。

如果需要控制对特定关键资源(例如高价值的服务器和应用程序)的访问,Microsoft 建议你在已有安全专用访问的基础上,通过强制实施即时特权访问来增加额外的安全层。

本文讨论了如何通过全球安全访问使用 Microsoft Entra 专用访问来启用 Privileged Identity Management (PIM)。 有关启用 (PIM)的详细信息,请参阅 什么是Microsoft Entra Privileged Identity Management?。

确保安全访问你的高价值专用应用程序

客户应考虑使用全球安全访问配置 PIM 以实现:

增强的安全性:PIM 允许即时特权访问,从而降低环境中存在过度、不必要或滥用的访问权限的风险。 这种增强的安全性与 零信任 原则保持一致,确保用户仅在需要时才具有访问权限。

合规性和审核:将 PIM 与 Microsoft 全球安全访问配合使用可提供特权访问请求的详细跟踪和日志记录,从而帮助确保你的组织满足合规性要求。 有关 PIM 许可的详细信息,请参阅 Microsoft Entra ID Governance 许可基础知识

先决条件

安全专用访问

若要成功实现安全专用访问,必须完成以下三个步骤:

步骤 1:配置并分配组

首先,我们通过创建一个 Microsoft Entra ID 组来配置和分配组,将其加入作为 PIM 管理的组,更新组分配以符合合格的成员资格,并为用户和设备指定访问权限。

以至少特权角色管理员身份登录到 Microsoft Entra。

浏览到 Entra ID>组>所有组。

选择 “新建”组。

在“组类型”中,选择“安全组”。

提供一个组名称,例如

FinReport-SeniorAnalyst-SecureAccess。- 此组名称示例指示了应用程序 (FinReport)、角色 (SeniorAnalyst),以及组 (SecureAccess) 的性质。我们建议选择一个反映组的功能或它所保护的资产的名称。

在“成员身份类型”选项中,选择“已分配”。

选择“ 创建”。

将组加入 PIM

- 以至少特权角色管理员身份登录到 Microsoft Entra。

- 浏览到 ID 治理>Privileged Identity Management。

- 选择“组”,然后选择“发现组”。

- 选择你创建的组(例如

FinReport-SeniorAnalyst-SecureAccess),然后选择“管理组”。 - 当提示加入时,选择“确定”。

更新 PIM 策略角色设置(可选步骤)

- 选择“设置”,然后选择“成员”。

- 在“激活”选项卡中调整所需的任何其他设置。

- 设置“激活最大持续时间”,例如 0.5 小时。

- 在“激活时”选项中,要求“Azure MFA”,然后选择“更新”。

分配符合条件的成员身份

“快速访问”分配

- 以至少特权角色管理员身份登录到 Microsoft Entra。

- 浏览到全局安全访问>快速访问>用户和组。

- 选择“添加用户/组”,然后指定你创建的组,例如

FinReport-SeniorAnalyst-SecureAccess。

注意

选择 “按应用访问”时,此方案最有效,因为此处仅使用 快速访问 进行参考。 如果你选择“企业应用程序”,请应用相同的步骤。

客户端体验

即使用户及其设备满足安全要求,尝试访问特权资源也会导致错误。 发生此错误的原因是,Microsoft Entra 专用访问会识别到用户尚未被分配对应用程序的访问权限。

步骤 2:激活特权访问

接下来,我们使用 Microsoft Entra 管理中心激活组成员身份,然后尝试使用激活的新角色进行连接。

登录 Microsoft Entra。

浏览到 ID 治理>Privileged Identity Management。

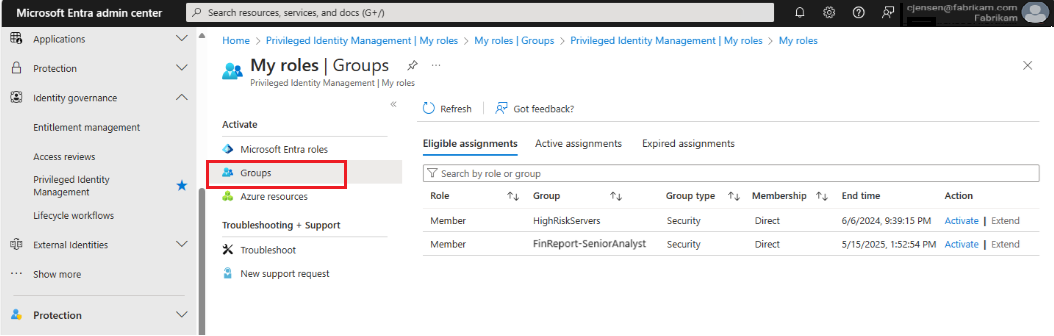

选择“我的角色”“组”以查看所有符合条件的分配>。

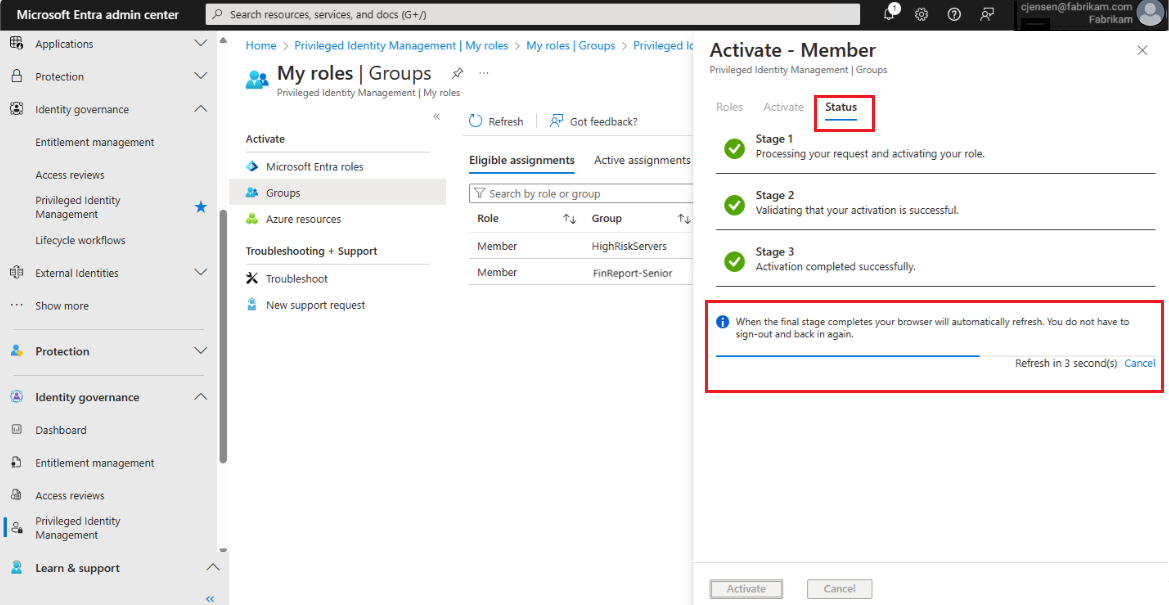

选择“激活”,然后在“原因”框中键入原因。 你还可以选择调整会话的参数,然后选择“激活”。

激活功能后,你会从门户收到确认信息。

使用激活的角色重新尝试连接

浏览任何已发布的资源,因为你应该能够成功连接到它们。

停用角色

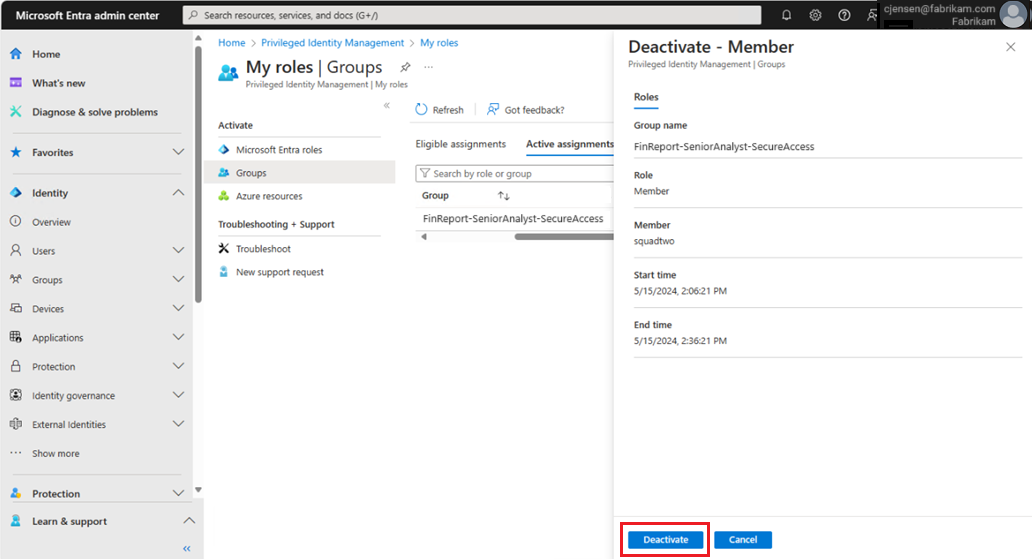

如果工作在你分配的时间内提前完成,你可以选择停用该角色。 此操作将终止角色成员身份。

登录 Microsoft Entra。

浏览到 ID 治理>Privileged Identity Management。

选择 “我的角色”,然后选择 “组”。

选择 “停用”。

停用角色后,将向你发送确认。

步骤 3:遵循合规性指导

最后一步使你能够成功维护访问请求和激活的历史记录。 标准日志格式有助于满足跟踪和日志记录合规性指导,并提供审计跟踪。