远程网络是需要 Internet 连接的远程位置(例如分支机构)或网络。 通过设置远程网络,可将远程位置的用户连接到全球安全访问。 配置远程网络后,可以分配流量转发配置文件来管理企业网络流量。 全局安全访问提供远程网络连接,因此可以将网络安全策略应用于出站流量。

可通过多种方式将远程网络连接到全局安全访问。 简而言之,你将在远程网络处的核心路由器(称为客户本地设备 (CPE))和最近的全局安全访问终结点之间创建一个 Internet 协议安全 (IPSec) 隧道。 所有 Internet 绑定的流量都通过远程网络的核心路由器进行路由,以便在云中评估安全策略。 不需要在单个设备上安装客户端。

本文介绍如何为全球安全访问创建远程网络。

先决条件

若要配置远程网络,必须具有:

- Microsoft Entra ID 中的全局安全访问管理员角色。

- 产品需要经过许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

- 客户本地设备 (CPE) 必须支持以下协议:

- Internet 协议安全性 (IPSec)

- GCMEAES128、GCMAES 192 或用于 Internet 密钥交换 (IKE) 阶段 2 协商的 GCMAES256 算法

- Internet 密钥交换版本 2 (IKEv2)

- 边界网关协议 (BGP)

- 查看设置远程网络的有效配置。

- 远程网络连接解决方案使用 RouteBased VPN 配置和任意到任意(通配符或 0.0.0.0/0)流量选择器。 确保 CPE 设置了正确的流量选择器。

- 远程网络连接解决方案使用“响应方”模式。 CPE 必须发起连接。

已知限制

有关已知问题和限制的详细信息,请参阅 全局安全访问的已知限制。

简要步骤

可以在 Microsoft Entra 管理中心或通过 Microsoft Graph API 创建远程网络。

概括而言,创建远程网络和配置活动 IPsec 隧道有五个步骤:

基本信息:输入远程网络的“名称”和“区域”等基本详细信息。 区域指定需要 IPsec 隧道的另一端的位置。 隧道的另一端是路由器或 CPE。

连接性:将设备链接(或 IPsec 隧道)添加到远程网络。 在此步中,你需要在 Microsoft Entra 管理中心输入路由器的详细信息,告知 Microsoft IKE 协商应来自何处。

流量转发配置文件:将流量转发配置文件与远程网络相关联,它指定了要通过 IPsec 隧道获取的流量。 我们通过 BGP 使用动态路由。

查看 CPE 连接配置:检索隧道在 Microsoft 端的 IPsec 隧道详细信息。 在“连接性”步骤中,你向 Microsoft 提供了路由器的详细信息。 在此步中,需要检索 Microsoft 端的连接配置。

设置 CPE:从上一步获取 Microsoft 的连接配置,并在路由器或 CPE 的管理控制台中输入它。 此步骤不在 Microsoft Entra 管理中心内。

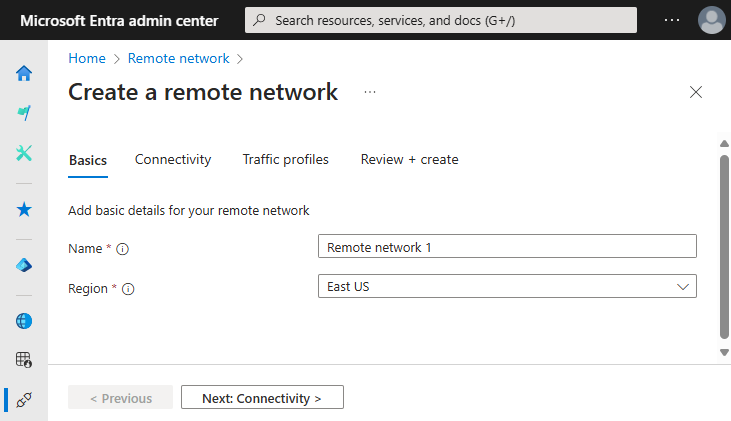

远程网络在三个选项卡上配置。 必须按顺序完成每个选项卡。 完成选项卡后,选择页面顶部的“下一个”选项卡,或选择页面底部的“下一步”按钮。

基础

第一步是提供远程网络的名称和位置。 必须完成此选项卡。

- 以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”“连接”>“远程网络”>。

- 选择“创建远程网络”按钮并提供详细信息。

- 名称

- 区域

连接

“连接”选项卡是添加远程网络的设备链接的位置。 可在创建远程网络后添加设备链接。 需要为每个设备链接提供设备类型、CPE 的公共 IP 地址、边界网关协议 (BGP) 地址,以及自治系统编号 (ASN)。

完成“连接”选项卡所需的详细信息可能比较复杂。 有关详细信息,请参阅如何管理远程网络设备链接。

流量转发配置文件

创建远程网络时,可以将远程网络分配给流量转发配置文件。 还可以稍后分配远程网络。 有关详细信息,请参阅流量转发配置文件。

选择“下一步”按钮或选择“流量配置文件”选项卡。

选择适当的流量转发配置文件。

选择“查看 + 创建”按钮。

此过程的最后一个选项卡是查看你提供的所有设置。 查看此处提供的详细信息,然后选择“创建远程网络”按钮。

查看 CPE 连接性配置

所有远程网络都显示在“远程网络”页上。 在“连接性详细信息”列中选择“查看配置”链接以查看配置详细信息。

这些详细信息包含你用于设置 CPE 的双向信道的 Microsoft 端的连接信息。

如何配置客户本地设备中详细介绍了此过程。

设置 CPE

在 CPE 的管理控制台(而不是 Microsoft Entra 管理中心)中执行此步骤。 在完成此步之前,IPsec 未设置完毕。 IPsec 是一种双向通信。 成功设置隧道之前,双方发生 IKE 谈判。 请勿跳过此步骤。

小窍门

有关增强远程网络的复原能力的指导,请参阅 全局安全访问远程网络复原的最佳做法。

验证远程网络配置

创建远程网络时,需要考虑和验证一些事项。 可能需要对某些设置进行双重检查。

验证 IKE 加密配置文件:为设备链接设置的 IKE 阶段 1 和阶段 2 算法加密配置文件应与 CPE 上设置的内容匹配。 如果选择“默认 IKE 策略”,请确保使用远程网络配置参考文章中指定的加密配置文件设置 CPE。

验证预共享密钥:在 Microsoft 全局安全访问中创建设备链接时指定的预共享密钥 (PSK) 与在 CPE 上指定的 PSK 进行比较。 在添加链接过程中,此详细信息将添加到“安全性”选项卡上。 有关详细信息,请参阅如何管理远程网络设备链接。

验证本地和对等 BGP IP 地址:用于配置 CPE 的公共 IP 和 BGP 地址必须与在 Microsoft 全局安全访问中创建设备链接时使用的内容匹配。

- 有关无法使用的保留值,请参阅有效的 BGP 地址列表。

- 本地和对等 BGP 地址在 CPE 与全局安全访问中输入的内容之间发生反转。

- CPE:本地 BGP IP 地址 = IP1,对等 BGP IP 地址 = IP2

- 全局安全访问:本地 BGP IP 地址 = IP2,对等 BGP IP 地址 = IP1

- 为全局安全访问选择不与本地网络重叠的 IP 地址。

验证 ASN:全局安全访问使用 BGP 在两个自治系统(网络和 Microsoft 系统)之间播发路由。 这些自治系统应具有不同的自治系统编号 (ASN)。

- 有关无法使用的保留值,请参阅有效的 ASN 值列表。

- 在 Microsoft Entra 管理中心创建远程网络时,请使用网络的 ASN。

- 配置 CPE 时,请使用 Microsoft 的 ASN。 转到“全局安全访问”>>”。 选择“链接”,并确认“链接 ASN”列中的值。

验证公共 IP 地址:在测试环境或实验室设置中,CPE 的公共 IP 地址可能会发生意外更改。 此更改可能会导致 IKE 协商失败,即使一切保持不变。

- 如果遇到这种情况,请完成以下步骤:

- 更新 CPE 的加密配置文件中的公共 IP 地址。

- 转到“全局安全访问”>>”。

- 选择适当的远程网络,删除旧隧道,然后使用更新的公共 IP 地址重新创建新隧道。

- 如果遇到这种情况,请完成以下步骤:

验证 Microsoft 的公共 IP 地址:在删除设备链接和/或创建新链接时,可能会在该远程网络的“查看配置”中获取该链接的另一个公共 IP 终结点。 此更改可能导致 IKE 协商失败。 如果遇到这种情况,请更新 CPE 的加密配置文件中的公共 IP 地址。

验证 CPE 上的 BGP 连接设置:假设你为远程网络创建了设备链接。 Microsoft 会提供其网关的公共 IP 地址(例如 PIP1)和 BGP 地址(例如 BGP1)。 在选择该远程网络的“查看配置”时,可以在所显示的 jSON Blob 中

localConfigurations下找到此连接信息。 在 CPE 上,确保有一个通过隧道接口(使用 PIP1 创建)发送到 BGP1 的静态路由。 该路由必要条件,以便 CPE 能够了解我们通过你与 Microsoft 创建的 IPsec 隧道发布的 BGP 路由。验证防火墙规则:允许防火墙中的用户数据报协议 (UDP) 端口 500 和 4500 以及传输控制协议 (TCP) 端口 179 用于 IPsec 隧道和 BGP 连接。

端口转发:在某些情况下,Internet 服务提供商 (ISP) 路由器也是网络地址转换 (NAT) 设备。 NAT 将家庭设备的专用 IP 地址转换为可 Internet 路由的公共设备。

- 通常,NAT 设备会同时更改 IP 地址和端口。 此端口更改是问题的根源。

- 要使 IPsec 隧道正常工作,全局安全访问使用端口 500。 此端口是发生 IKE 协商的位置。

- 如果 ISP 路由器将此端口更改为其他端口,则全局安全访问无法识别此流量,并且协商失败。

- 因此,IKE 协商的第 1 阶段失败,并且未建立隧道。

- 若要修正此故障,请在设备上完成端口转发,告知 ISP 路由器不要更改端口,并按原样转发端口。

后续步骤

Microsoft Entra Internet 访问入门的下一步是针对具有条件访问策略的 Microsoft 流量配置文件。

有关远程网络的详细信息,请参阅以下文章: