本文全面概述了 Microsoft Entra ID 中的密钥(FIDO2)身份验证支持。 它概述了 Web 浏览器、本机应用和作系统之间的兼容性,可实现无密码多重身份验证。 你还将找到特定于平台的注意事项、已知问题和第三方应用和标识提供者(IdP)支持指南。 使用此信息可以确保与环境中的 passkey 无缝集成和最佳用户体验。

有关如何在 Windows 设备上使用 FIDO2 安全密钥登录的详细信息,请参阅 “启用 FIDO2 安全密钥登录 Windows 10”和 11 个具有 Microsoft Entra ID 的设备。

注意

Microsoft Entra ID 目前仅支持存储在 FIDO2 安全密钥或 Microsoft Authenticator 中的设备绑定密钥。 Microsoft致力于保护具有密码的客户和用户,并计划支持 Microsoft Entra ID 的同步密钥。

以下部分介绍在具有 Microsoft Entra ID 的 Web 浏览器中对 passkey (FIDO2) 身份验证的支持。

| 操作系统 |

铬 |

Microsoft Edge |

火狐浏览器 |

Safari 浏览器 |

|

Windows操作系统 |

✅ |

✅ |

✅ |

不适用 |

|

macOS |

✅ |

✅ |

✅ |

✅ |

|

ChromeOS |

✅ |

不适用 |

不适用 |

不适用 |

|

Linux |

✅ |

✅ |

✅ |

不适用 |

|

iOS |

✅ |

✅ |

✅ |

✅ |

|

安卓 |

✅ |

✅ |

❌ |

不适用 |

Windows操作系统

- 使用安全密钥登录需要以下项之一:

- Windows 10 版本 1903 或更高版本。

- 基于 Chromium 的 Microsoft Edge

- Chrome 76 或更高版本

- Firefox 66 或更高版本

macOS

- 使用通行密钥登录需要 macOS Catalina 11.1 或更高版本以及 Safari 14 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Apple 不支持在 macOS 上使用近场通信(NFC)和蓝牙低能(BLE)安全密钥技术。

- 新安全密钥注册在这些 macOS 浏览器上不起作用,因为它们不提示设置生物识别或 PIN。

- 对于 macOS 上的 Safari,请参阅在注册三个以上通行密钥时登录。

ChromeOS

- Google 不支持在 ChromeOS 上使用 NFC 和 BLE 安全密钥。

- ChromeOS 或 Chrome 浏览器不支持安全密钥注册。

Linux的

- 在 Linux 上的 Firefox 中,尚不支持在 Microsoft Authenticator 中使用通行密钥登录。

iOS

- 使用通行密钥登录需要 iOS 14.3 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Apple 在 iOS 上不支持 BLE 安全密钥。

- 在 iOS 系统中,Apple 不支持配备 FIPS 140-3 认证安全密钥的 NFC。

- 新安全密钥注册在 iOS 浏览器上不起作用,因为它们不提示设置生物识别或 PIN。

- 请参阅在注册三个以上通行密钥时登录。

安卓

- 使用通行密钥登录需要 Google Play Services 21 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Google 不支持在 Android 上使用 BLE 安全密钥。

- 在 Android 上,尚不支持使用 Microsoft Entra ID 注册安全密钥。

- Android 上的 Firefox 不支持使用通行密钥登录。

已知问题

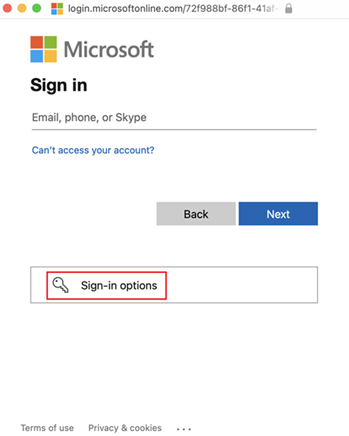

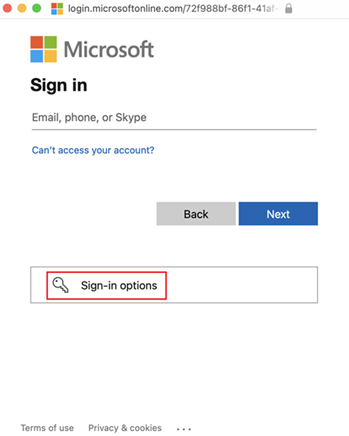

在注册三个以上通行密钥时登录

如果注册了三个以上的通行密钥,则可能无法在 iOS 或者 macOS 上的 Safari 上使用通行密钥登录。 如果有三个以上的通行密钥,一种变通方法是单击“登录选项”,然后无需输入用户名即可登录。

以下部分介绍Microsoft Entra ID 中对密钥(FIDO2)身份验证的支持:

Microsoft应用程序支持和身份验证代理

Microsoft 应用程序为在其操作系统上安装了身份验证代理的所有用户提供本机支持以进行密钥身份验证。 使用身份验证代理的第三方应用也支持密码身份验证。

如果用户安装了身份验证代理,则可以选择在访问 Outlook 等应用时使用密钥登录。 他们被重定向以使用通行密钥登录,并在身份验证成功后作为已登录用户被重定向回 Outlook。

下表列出了不同操作系统所支持的身份验证代理。

| 操作系统 |

身份验证代理 |

|

iOS |

Microsoft验证器 |

|

macOS |

Microsoft Intune 公司门户 |

|

安卓 |

验证器、公司门户或连接至 Windows 应用 |

不使用身份验证代理的Microsoft应用支持

下表列出了 Microsoft 应用在没有身份验证代理的情况下对 passkey(FIDO2)的支持。 将应用更新到最新版本,以确保它们可与通行密钥一起工作。

| 应用程序 |

macOS |

iOS |

安卓 |

|

远程桌面 |

✅ |

✅ |

✅ |

|

Windows 应用 |

✅ |

✅ |

✅ |

| Microsoft 365 Copilot (Office) |

不适用 |

✅ |

❌ |

| 单词 |

✅ |

✅ |

❌ |

| PowerPoint |

✅ |

✅ |

❌ |

| 胜过 |

✅ |

✅ |

❌ |

| OneNote(微软笔记应用) |

✅ |

✅ |

❌ |

| 圈 |

不适用 |

✅ |

❌ |

| OneDrive |

✅ |

✅ |

❌ |

| 展望 |

✅ |

✅ |

❌ |

| 团队 |

✅ |

✅ |

❌ |

| Microsoft Edge |

✅ |

✅ |

❌ |

没有身份验证代理的第三方应用支持

如果用户尚未安装身份验证代理,则当他们访问启用了 MSAL 的应用时,他们仍然可以使用密钥登录。 有关启用 MSAL 的应用的要求的详细信息,请参阅 在开发的应用中使用 FIDO2 密钥支持无密码身份验证。

第三方 IdP 支持

注意

目前,在第三方应用程序中使用身份验证代理的情况下,或在 Android、iOS 或 macOS 上的 Microsoft 应用程序中,均不支持使用第三方 IdP 的 Passkey 身份验证。

Microsoft Entra ID 不支持在 iOS/macOS 上使用第三方 IdP 进行密钥身份验证。

解决方法是,如果第三方 IdP 由移动设备管理(MDM)管理,则可以在 iOS/macOS 设备上实现自己的单一登录(SSO)扩展。

Apple 在 MDM 托管设备上的可扩展 SSO 框架使标识提供者能够截获定向到其 URL 的网络请求。

当标识提供者的 SSO 扩展截获网络请求时,他们可以实现自定义身份验证握手。

这样,他们就可以使用系统浏览器或本机 Apple API 进行身份验证,而无需更改Microsoft应用程序。

有关详细信息,请参阅以下 Apple 文档:

Windows操作系统

- 使用 FIDO2 安全密钥登录到本机应用需要 Windows 10 版本 1903 或更高版本。

- 使用 Microsoft Authenticator 的 passkey 登录本地应用程序需要 Windows 11 版本 22H2 或更高版本。

-

Microsoft Graph PowerShell 支持通行密钥 (FIDO2)。 某些使用 Internet Explorer(而非 Microsoft Edge)的 PowerShell 模块无法执行 FIDO2 身份验证。 例如,适用于 SharePoint Online 或 Teams 的 PowerShell 模块或任何需要管理员凭据的 PowerShell 脚本都不会提示 FIDO2。

- 一种解决方法是,大多数供应商可以将证书放在 FIDO2 安全密钥上。 基于证书的身份验证 (CBA) 适合所有浏览器。 如果可以为这些管理员帐户启用 CBA,可在此期间要求进行 CBA 而不是 FIDO2。

iOS

macOS

安卓

- 使用 FIDO2 安全密钥登录到原生应用需要 Android 13 或更高版本。

- 在 Microsoft Authenticator 中使用通行密钥登录到本地应用需要 Android 14 或更高版本。

- 使用已启用 YubiOTP 的 Yubico 制造 FIDO2 安全密钥登录可能无法在 Samsung Galaxy 设备上正常工作。 解决方法是,用户可以禁用 YubiOTP 并尝试再次登录。 有关详细信息,请参阅 Samsung 设备上的 FIDO 问题。

后续步骤

启用无密码安全密钥登录