验证器用于在不使用密码的情况下登录到任何Microsoft Entra 帐户。 Authenticator 使用基于密钥的身份验证来启用与使用 PIN 或生物识别的设备绑定的用户凭据。 Windows Hello 企业版使用类似的技术。

身份验证技术可用于任何设备平台,包括移动设备。 验证器可以在 iOS 或 Android 上运行。

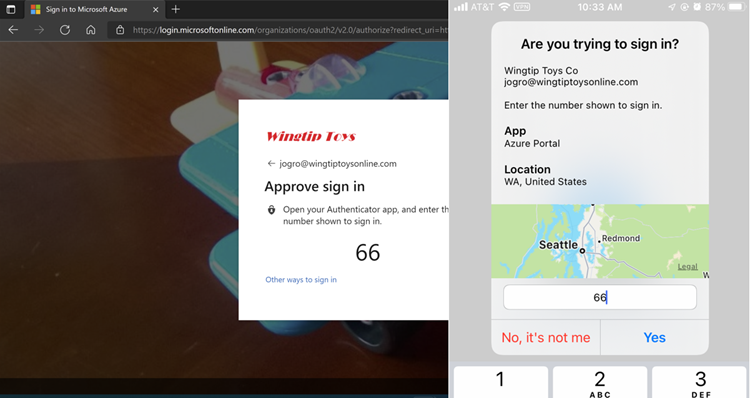

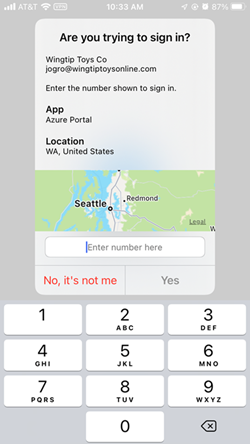

Authenticator 中的电话登录显示一条消息,要求用户点击应用中的号码。 它不要求输入用户名或密码。 若要在应用中完成登录过程,请执行以下步骤:

- 在 Authenticator 对话框中,输入登录屏幕上显示的数字。

- 选择“批准”。

- 提供 PIN 或生物识别。

多帐户

可以在任何受支持的 Android 或 iOS 设备上为 Authenticator 中的多个帐户启用无密码手机登录。 Microsoft Entra ID 中具有多个帐户的顾问、学生和其他用户可将每个帐户添加到 Authenticator,并使用来自同一设备的所有帐户的无密码手机登录。

Microsoft Entra 帐户可以位于同一租户中,也可位于不同租户中。 从一台设备登录多个帐户不支持来宾帐户。

先决条件

若要使用 Authenticator 的无密码手机登录,必须满足以下先决条件:

建议:Microsoft Entra 多重身份验证(MFA),允许推送通知作为验证方法。 向用户智能手机或平板电脑推送通知可帮助 Authenticator 应用防止未经授权的帐户访问并阻止欺诈交易。 Authenticator 应用会在设置为发送推送通知后自动生成代码。 即使用户的设备没有连接,用户也有备用登录方法。

必须向用于登录的每个租户注册该设备。 例如,必须向 Contoso 和 Wingtip Toys 注册以下设备,以允许所有帐户登录:

- balas@contoso.com

- balas@wingtiptoys.com 和 bsandhu@wingtiptoys

若要在 Microsoft Entra ID 中使用无密码身份验证,请先启用组合注册体验,然后为用户启用无密码方法。

启用无密码手机登录身份验证方法

借助 Microsoft Entra ID,身份验证策略管理员可选择用于登录的身份验证方法。 可以在身份验证方法策略中启用 Microsoft Authenticator 来管理传统的推送 MFA 方法和无密码身份验证方法。

Microsoft Authenticator 启用为身份验证方法后,用户可以转到 安全信息,将 Microsoft Authenticator 注册为登录方式。 Microsoft Authenticator 作为一种方法在安全信息中列出。 例如,会显示 Microsoft Authenticator-Passwordless 或 Microsoft Authenticator-MFA Push,具体取决于已启用和注册的内容。

若要为无密码手机登录启用身份验证方法,请执行以下步骤:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>身份验证方法>策略。

默认情况下,允许每个组使用 任意 模式。 任何 模式都允许组成员使用推送通知或无密码电话登录。

注意

如果在尝试保存时看到错误,则可能是因为要添加的用户或组数。 解决方法是,将尝试添加的用户和组替换为同一操作中的单个组。 然后再次选择 保存。

用户注册

用户注册 Microsoft Entra ID 的无密码身份验证方法。 已注册 Authenticator 应用进行多重身份验证的用户可跳到下一部分并启用手机登录。

直接电话登录注册

用户可以直接在 Authenticator 应用中注册无密码手机登录,而无需先将 Authenticator 注册到其帐户,同时始终不会获得密码。 以下是操作方法:

- 从管理员或组织获取临时访问密码。

- 在移动设备上下载并安装 Authenticator 应用。

- 打开 Authenticator 并选择 添加帐户,然后选择 工作或学校帐户。

- 选择“登录”。

- 按照说明使用管理员或组织提供的临时访问通行证登录您的帐户。

- 登录后,请继续执行额外的步骤来设置手机登录。

使用“我的登录”进行引导式注册

注意

仅当 Authenticator 身份验证模式设置为“任意”或“推送”时,用户才能通过组合注册方式注册 Authenticator。

若要注册 Authenticator 应用,请执行以下步骤:

- 浏览到“安全信息”。

- 登录,然后选择 添加方法>Authenticator 应用>添加,以添加 Authenticator。

- 按照说明在设备上安装和配置 Authenticator 应用。

- 选择“完成”以完成 Authenticator 配置。

启用电话登录

用户注册 Authenticator 应用后,需要启用手机登录:

- 在 Microsoft Authenticator 中,选择已注册的帐户。

- 选择 “设置无密码登录请求”。

- 按照应用中的说明完成帐户无密码手机登录注册。

组织可以指导其用户使用手机无密码登录。 有关配置 Authenticator 和启用手机登录的进一步帮助,请参阅 使用 Authenticator 应用登录到帐户。

注意

如果策略限制用户使用手机登录,则用户无法在 Authenticator 中启用它。

使用无密码凭据登录

完成以下所有操作后,用户可以开始使用无密码登录:

- 有管理员启用了用户的租户。

- 用户将 Authenticator 添加为登录方法。

若要首次启动手机登录过程,请执行以下步骤:

- 在 登录 窗格中输入姓名。

- 选择“下一步”。

- 如有必要,选择“其他登录方式”。

- 选择“在我的 Authenticator 应用上批准请求”。

然后会显示一个数字。 应用会提示用户输入适当的号码而不是输入密码进行身份验证。

用户使用无密码手机登录后,应用将继续指导用户完成此方法。 用户还会看到选择其他方法的选项。

临时访问密码

如果租户管理员启用了用户自助重置密码,使他们可以在首次使用临时访问通道时,通过 Authenticator 应用设置无密码登录,请按照以下步骤进行操作:

- 在移动设备或桌面上打开浏览器,转到 安全信息。

- 将 Authenticator 应用注册为登录方法。 此操作将帐户链接到应用。

- 返回到移动设备并通过 Authenticator 应用激活无密码登录。

管理

建议将身份验证方法策略作为管理 Authenticator 的最佳方法。 身份验证策略管理员 可以编辑此策略以启用或禁用 Authenticator。 管理员可以包括特定用户和组,也可以排除特定用户和组,使其无法使用它。

管理员还可以配置参数,以更好地控制 Authenticator 的使用方式。 例如,他们可以将位置或应用名称添加到登录请求,以便用户在批准之前具有更大的上下文。

已知问题

存在以下已知问题。

看不到无密码手机登录的选项

有这样一种情况,用户有一个未应答的无密码手机登录验证处于挂起状态。 如果用户再次尝试登录,用户将只看到输入密码的选项。

若要解决这种情况,请执行以下步骤:

- 打开 Authenticator。

- 对所有通知提示做出响应。

然后继续使用无密码手机登录。

不支持 AuthenticatorAppSignInPolicy

Authenticator 不支持旧策略 AuthenticatorAppSignInPolicy。 若要让用户使用 Authenticator 应用进行推送通知或无密码手机登录,请使用 身份验证方法策略。

联合帐户

用户启用任何无密码凭据后,Microsoft Entra 登录过程将停止使用 login\_hint。 此过程不再将用户引导到联合登录点。

此逻辑通常阻止混合租户中的用户定向到 Active Directory 联合身份验证服务进行登录验证。 “改为使用密码”选项仍然可用。

本地用户

管理员可以通过本地标识提供者为用户启用 MFA。 用户仍然可以创建和使用单一无密码手机登录凭据。

如果用户尝试使用无密码手机登录凭据升级 Authenticator 的多个安装(5+),则此更改可能会导致错误。

相关内容

要了解 Microsoft Entra 身份验证和无密码方法,请参阅以下文章: