本教程介绍如何将 Microsoft Entra ID 与 Cloudflare Zero Trust 集成。 基于用户标识和组成员身份生成规则。 用户可使用 Microsoft Entra 凭据进行身份验证,并连接到受 Zero Trust 保护的应用程序。

先决条件

- Microsoft Entra 订阅

- 如果没有,获取一个 Azure 免费帐户

- 链接到 Microsoft Entra 订阅的 Microsoft Entra 租户

- Cloudflare 零信任帐户

- 如果没有,请转到 Cloudflare 的零信任平台入门

- 以下角色之一:云应用程序管理员或应用程序管理员。

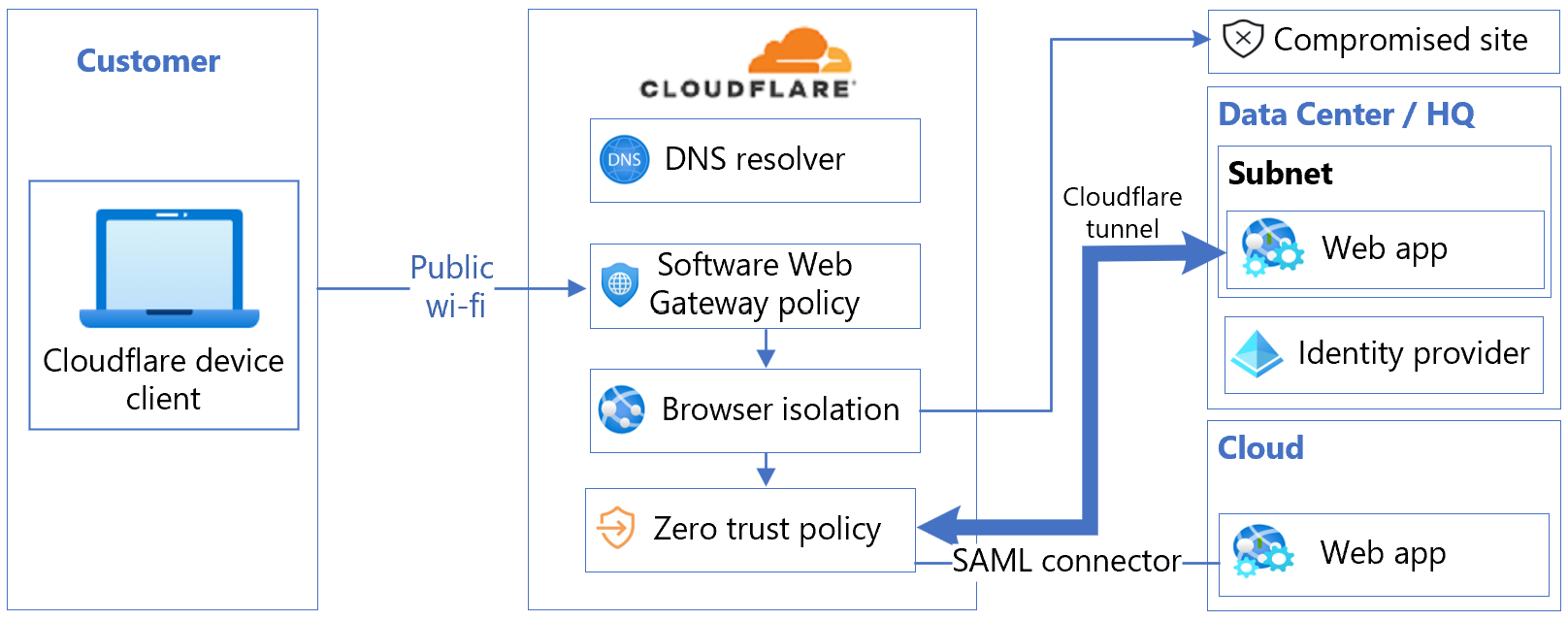

将组织标识提供者与 Cloudflare Access 集成

Cloudflare 零信任访问有助于强制实施默认拒绝的零信任规则来限制对公司应用程序、专用 IP 空间和主机名的访问。 此功能比虚拟专用网络 (VPN) 更快、更安全地连接用户。 组织可使用多个标识提供者 (IdP),从而减少与合作伙伴或承包商合作时的摩擦。

要添加 IdP 作为登录方法,请在 Cloudflare 登录页面和 Microsoft Entra ID 上登录到 Cloudflare。

以下体系结构图显示了集成情况。

将 Cloudflare Zero Trust 帐户与 Microsoft Entra ID 集成

将 Cloudflare Zero Trust 帐户与 AMicrosoft Entra ID 集成。

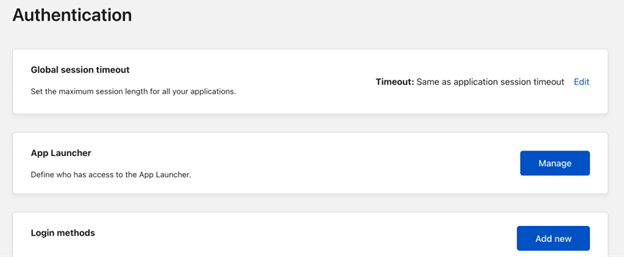

在 Cloudflare 登录页上登录到 Cloudflare 零信任仪表板。

导航到“设置”。

选择“身份验证”。

对于“登录方法”,请选择“新增”。

在“选择标识提供者”下,选择“Microsoft Entra ID”。

此时会显示“添加 Azure ID”对话框。

输入 Microsoft Entra 实例凭据,并进行所需的选择。

选择“保存”。

将 Cloudflare 注册到 Microsoft Entra ID

按照后面三节中的说明将 Cloudflare 注册到 Microsoft Entra ID。

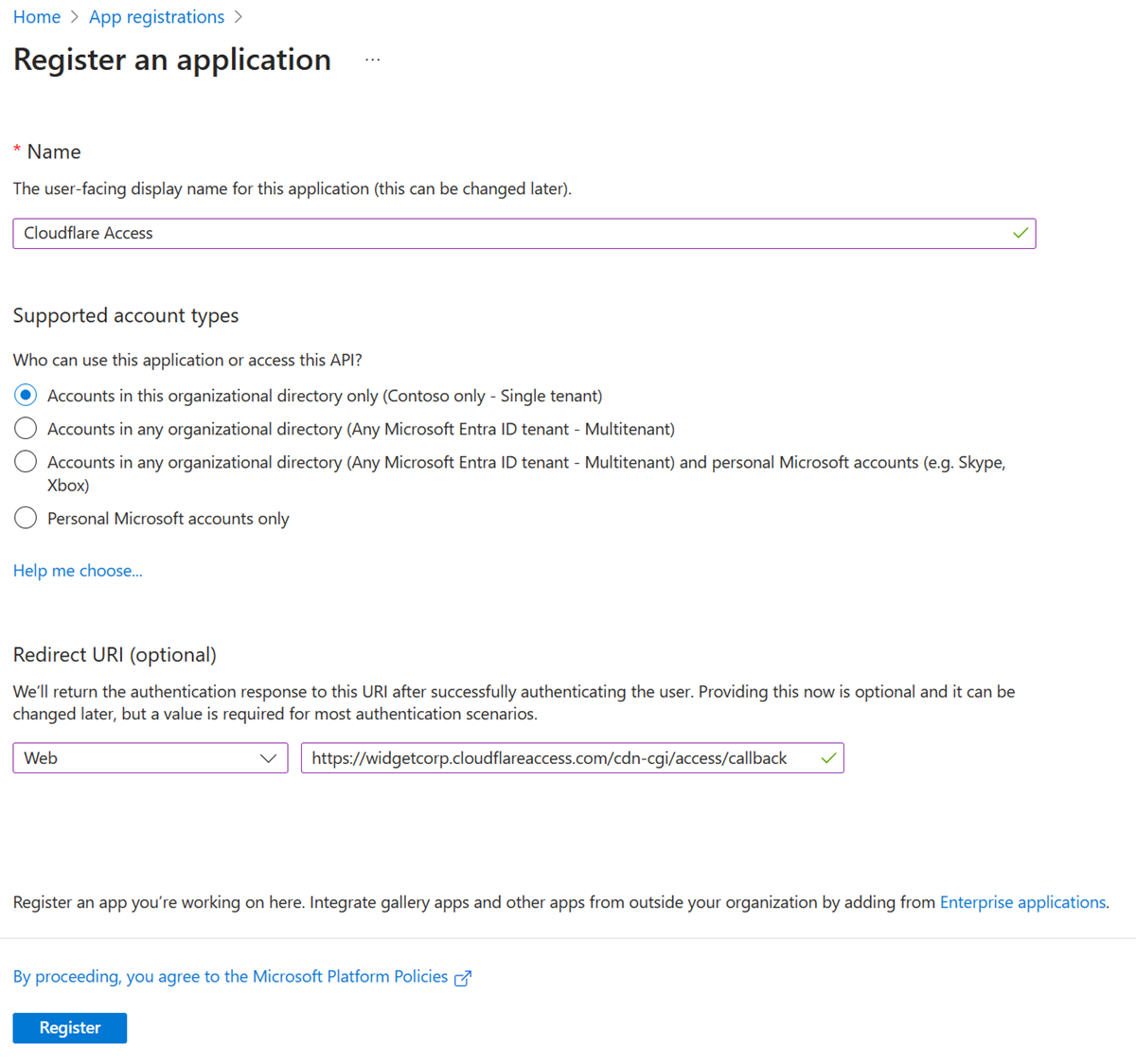

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 导航到 Entra ID>应用注册。

- 选择“新注册”。

- 输入应用程序名称。

- 在路径末尾输入包含回叫的团队名称。 例如:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback - 选择“注册” 。

请参阅 Cloudflare 术语表中的团队域定义。

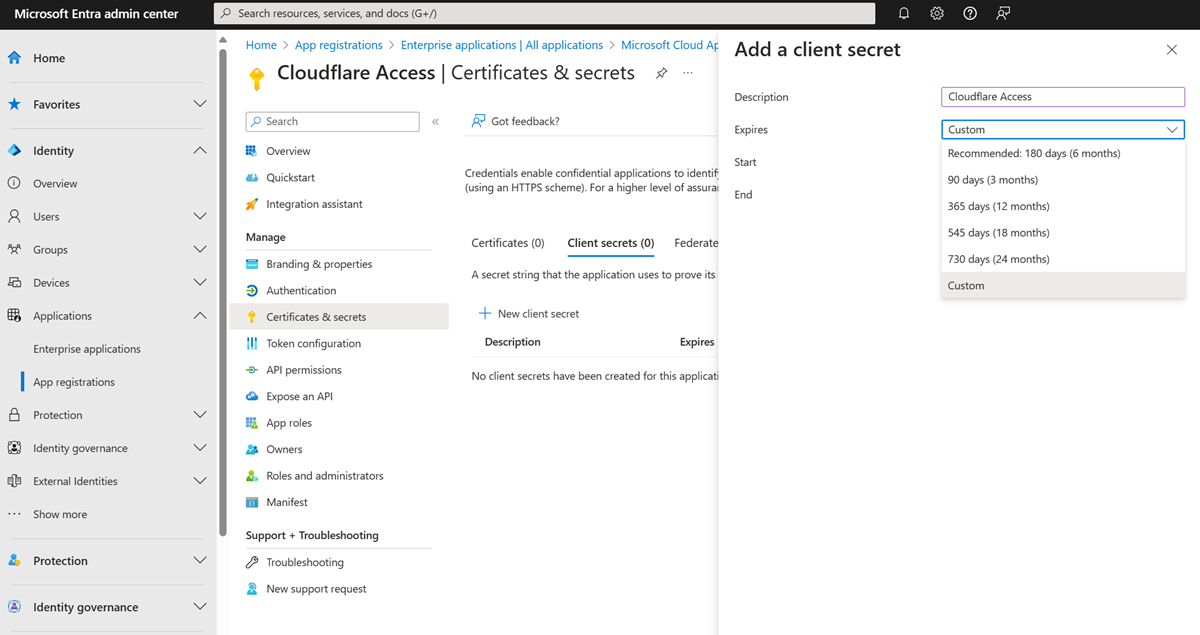

证书和机密

在“Cloudflare Access”屏幕上的“概要”下,复制并保存应用程序(客户端)ID 和目录(租户)ID。

在左侧菜单中“管理”下,选择“证书和机密”。

在“客户端机密”下,选择“+ 新建客户端机密”。

在“说明”中输入客户端密码。

在“过期时间”下,选择过期时间。

选择 添加 。

在“客户端密码”下的“值”字段中,复制该值。 请考虑应用程序密码的值。 此时会显示示例值,Azure 值则显示在 Cloudflare Access 配置中。

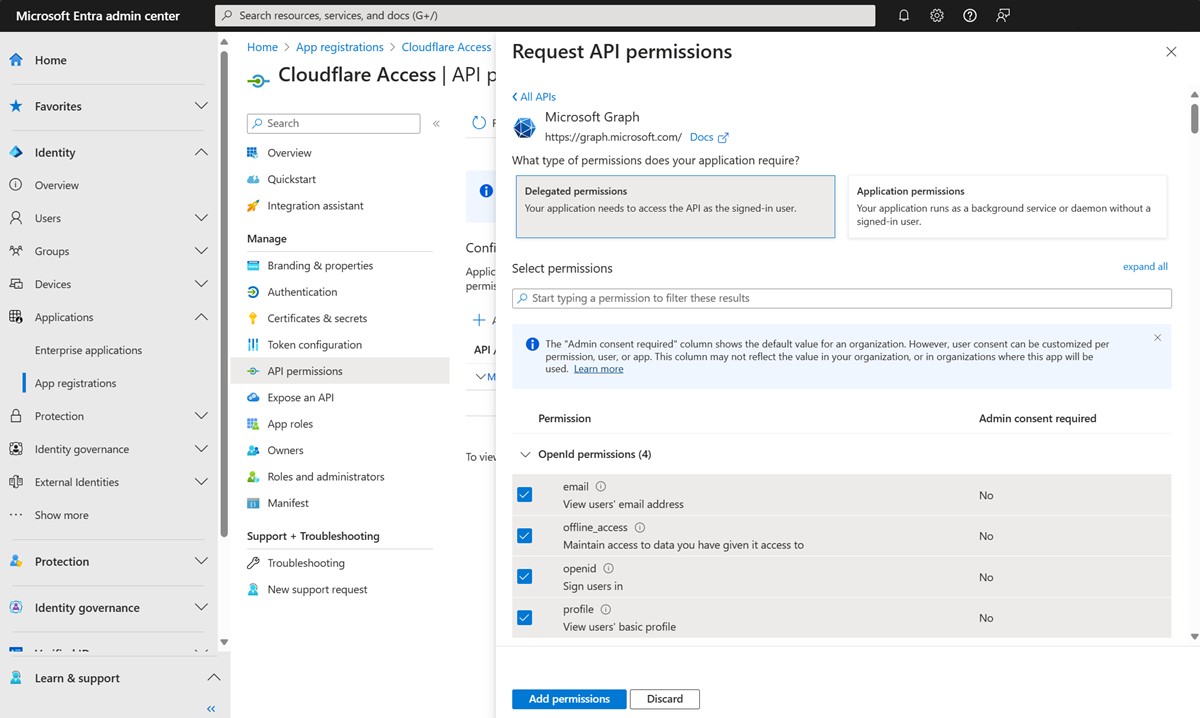

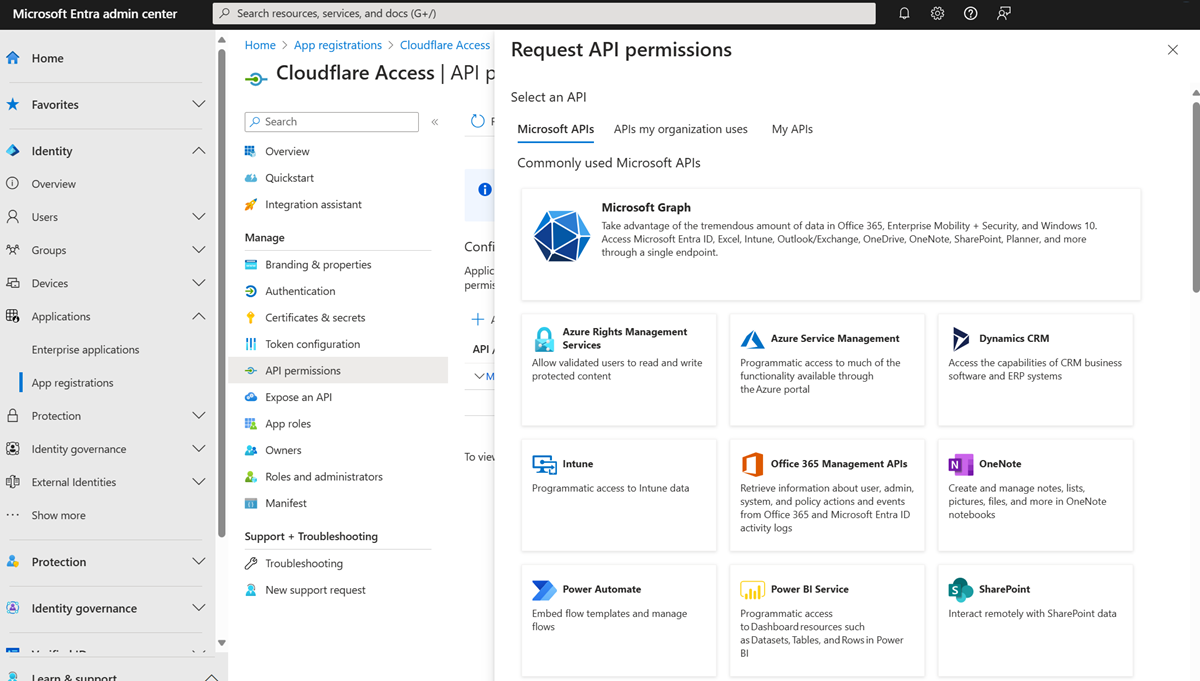

权限

在左侧菜单中,选择“API 权限”。

选择“+ 添加权限”。

在“选择 API”下选择“Microsoft Graph”。

为以下权限选择“委托的权限”:

- 电子邮件

- OpenID

- 个人资料

- 离线访问

- user.read(用户读取)

- directory.read.all (读取整个目录)

- group.read.all

在“管理”下选择“添加权限”。

选择“授予管理员同意...”。

在“Cloudflare 零信任”仪表板上,导航到“设置”>“身份验证”。

在“登录方法”下选择“新增”。

选择“Microsoft Entra ID”。

输入应用程序 ID、应用程序机密和目录 ID 值。

选择“保存”。

注意

对于 Microsoft Entra 组,请在“编辑 Microsoft Entra 标识提供者”中,为“支持组”选择“开”。

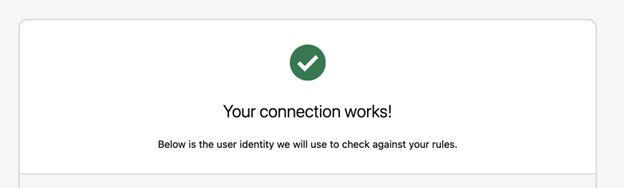

测试集成

在“Cloudflare 零信任”仪表板上,导航到“设置”>“身份验证”。

在“登录方法”下,为“Microsoft Entra ID”选择“测试”。

输入 Microsoft Entra 凭据。

此时会显示“连接已建立”消息。

相关内容

- 请访问 developer.cloudflare.com,了解如何集成单一登录功能。

- 教程:在 Cloudflare Access 中配置条件访问策略