本教程介绍如何使用 Datawiza 访问代理 (DAP) 为 Oracle JD Edwards (JDE) 应用程序启用 Microsoft Entra 单一登录 (SSO) 和 Microsoft Entra 多重身份验证。

详细了解 Datawiza 访问代理

使用 DAP 将应用程序与Microsoft Entra ID 集成的好处:

- 通过零信任实现主动安全性 - 一种适应新式环境并支持混合工作场所的安全模型,同时可以保护人员、设备、应用和数据

- Microsoft Entra 单一登录 - 使用设备从任何位置安全无缝地访问用户和应用

- 工作原理:Microsoft Entra 多重身份验证 - 在登录期间,系统会提示用户输入身份验证形式,例如手机上的验证码或指纹扫描

- 什么是条件访问? - 策略是 if-then 语句;如果用户想要访问资源,他们必须完成一个操作

- 使用无代码 Datawiza 在 Microsoft Entra ID 中轻松进行身份验证和授权 - 使用 Web 应用程序,例如:Oracle JDE、Oracle E-Business Suite、Oracle Siebel 和本土应用

- 使用 Datawiza Cloud Management Console (DCMC) - 管理对公有云中的应用程序和本地应用程序的访问

方案描述

本方案重点介绍如何凭借使用 HTTP 授权标头的 Oracle JDE 应用程序集成来管理对受保护内容的访问。

在旧式应用程序中,由于缺乏新式协议支持,很难与 Microsoft Entra SSO 直接集成。 DAP 通过协议转换来弥补旧式应用程序和新式 ID 控制平面之间的差距。 DAP 降低了集成开销、节省了工程时间,并提高了应用程序的安全性。

方案体系结构

方案解决方案使用以下组件:

- Microsoft Entra ID - 身份验证和访问控制管理服务,可帮助用户登录以及访问内部和外部资源

- Oracle JDE 应用程序 - 受 Microsoft Entra ID 保护的旧式应用程序

- Datawiza 访问代理 (DAP) - 基于容器的反向代理,为用户登录流实现 OpenID Connect (OIDC)、OAuth 或安全断言标记语言 (SAML)。 它通过 HTTP 标头以透明方式将标识传递给应用程序。

- Datawiza Cloud Management Console (DCMC) - 用于管理 DAP 的控制台。 管理员使用 UI 和 RESTful API 配置 DAP 与访问控制策略。

了解详细信息:Datawiza 和 Microsoft Entra 身份验证体系结构

先决条件

请确保满足以下先决条件。

- Azure 订阅。

- 如果没有帐户,可以获取 Azure 免费帐户

- 链接到 Azure 订阅的 Microsoft Entra 租户

- Docker 和 Docker Compose

- 转到 docs.docker.com 以获取 Docker 并安装 Docker Compose

- 从本地目录同步到 Microsoft Entra ID 的用户标识,或在 Microsoft Entra ID 中创建并流回本地目录的用户标识

- 具有 Microsoft Entra ID 和应用程序管理员角色的帐户。 查看 Microsoft Entra 内置角色和所有角色

- Oracle JDE 环境

- (可选)SSL Web 证书,用于通过 HTTPS 发布服务。 还可以使用默认 Datawiza 自签名证书进行测试

开始使用 DAB

将 Oracle JDE 与 Microsoft Entra ID 集成:

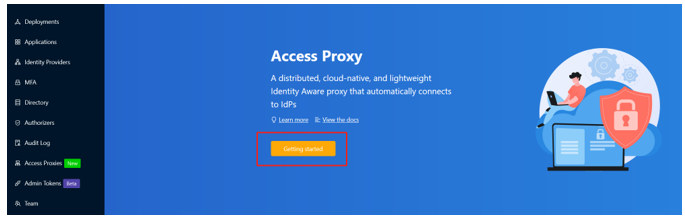

显示“欢迎”页面。

选择橙色的“入门指南”按钮。

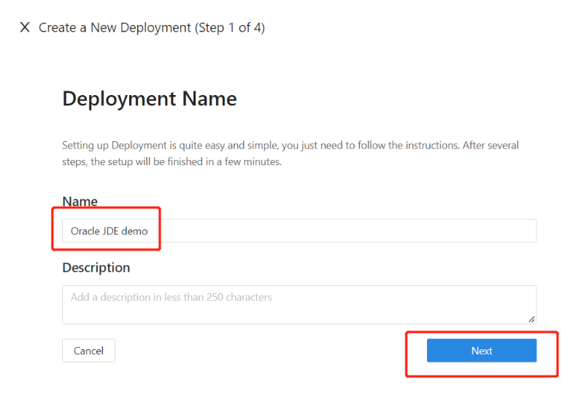

在“名称”和“说明”字段中输入信息。

选择“下一步”。

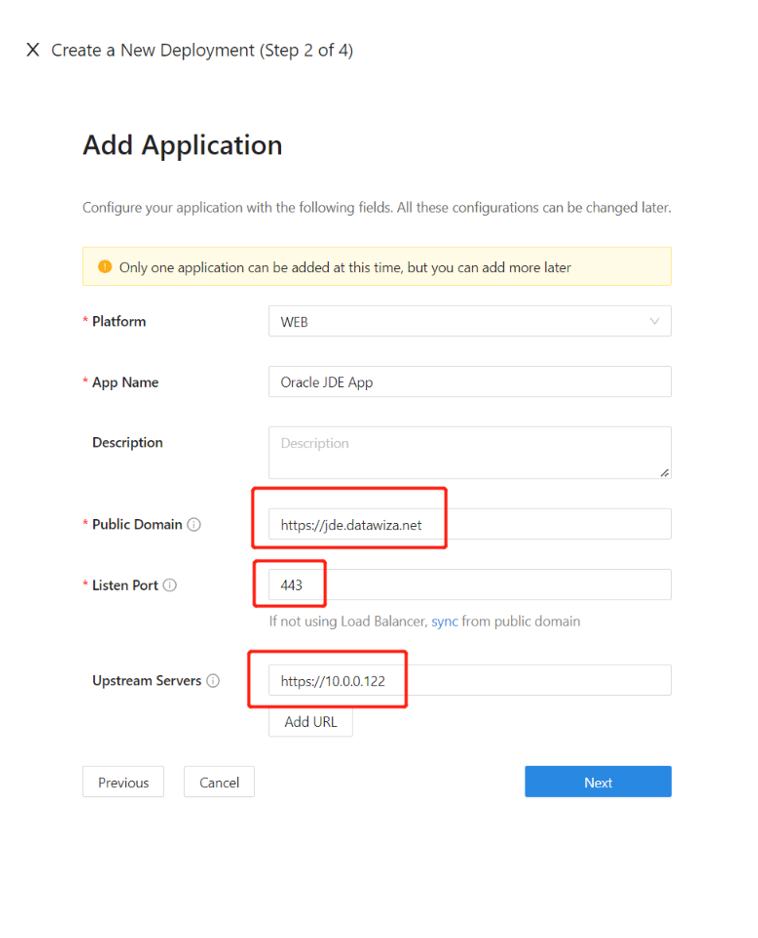

在“添加应用程序”对话框中,为“平台”选择“Web”。

为“应用名称”输入唯一的应用程序名称。

为“公共域”输入

https://jde-external.example.com(举例)。 要测试配置,可以使用 localhost DNS。 如果未在负载均衡器后面部署 DAP,请使用“公共域”端口。为“侦听端口”选择 DAP 侦听的端口。

为“上游服务器”选择要保护的 Oracle JDE 实现 URL 和端口。

选择“下一步”。

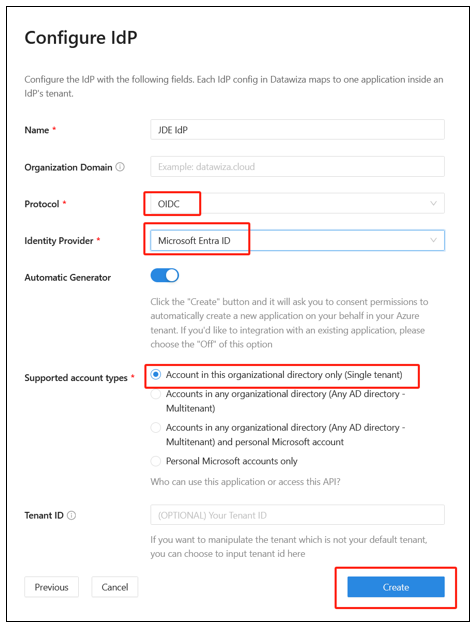

- 在“配置 IdP”对话框中输入信息。

注意

使用 DCMC 一键式集成来帮助完成 Microsoft Entra 配置。 DCMC 调用 Graph API 在你的 Microsoft Entra 租户中代表你创建应用程序注册。 转到 docs.datawiza.com 了解如何与 Microsoft Entra ID 一键式集成。

- 选择“创建”。

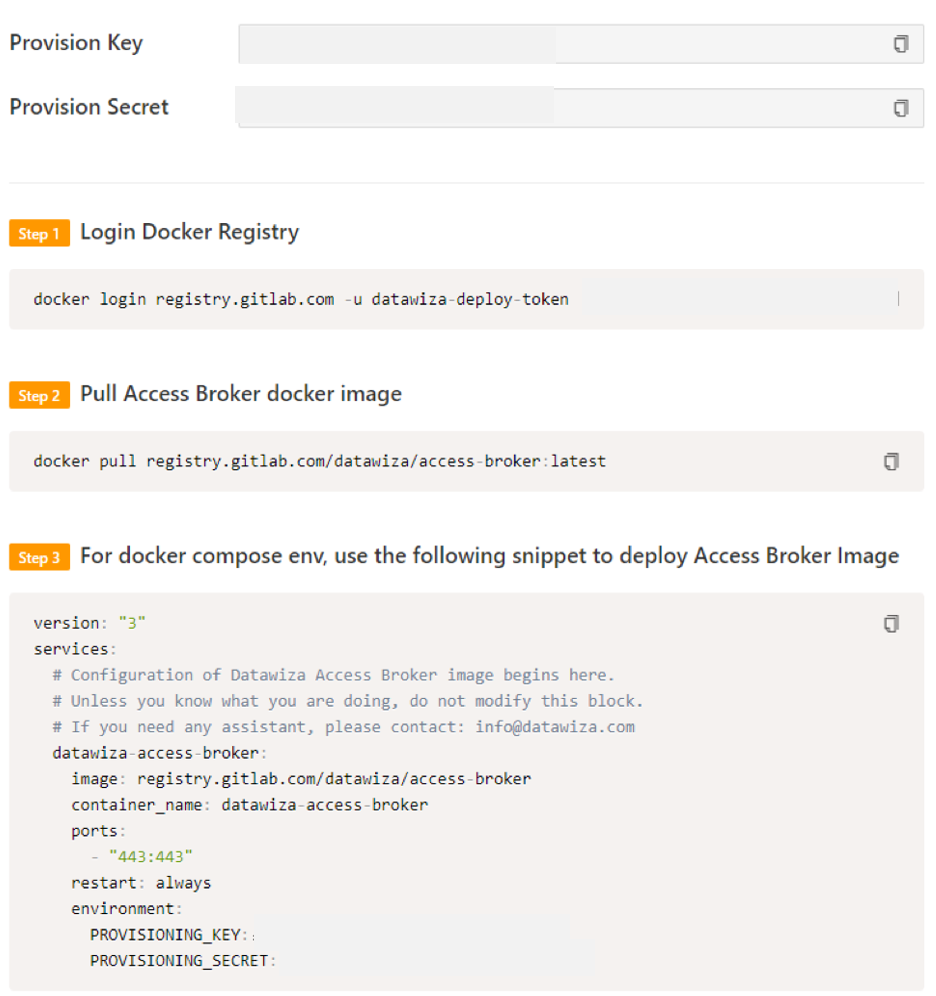

会显示 DAP 部署页。

记下部署 Docker Compose 文件。 该文件包含 DAP 映像,以及从 DCMC 拉取最新配置和策略的预配密钥和预配机密。

SSO 和 HTTP 标头

DAP 从 IdP 获取用户属性,并使用标头或 Cookie 将其传递给上游应用程序。

Oracle JDE 应用程序需要识别用户:应用程序使用名称指示 DAP 通过 HTTP 标头将值从 IdP 传递给应用程序。

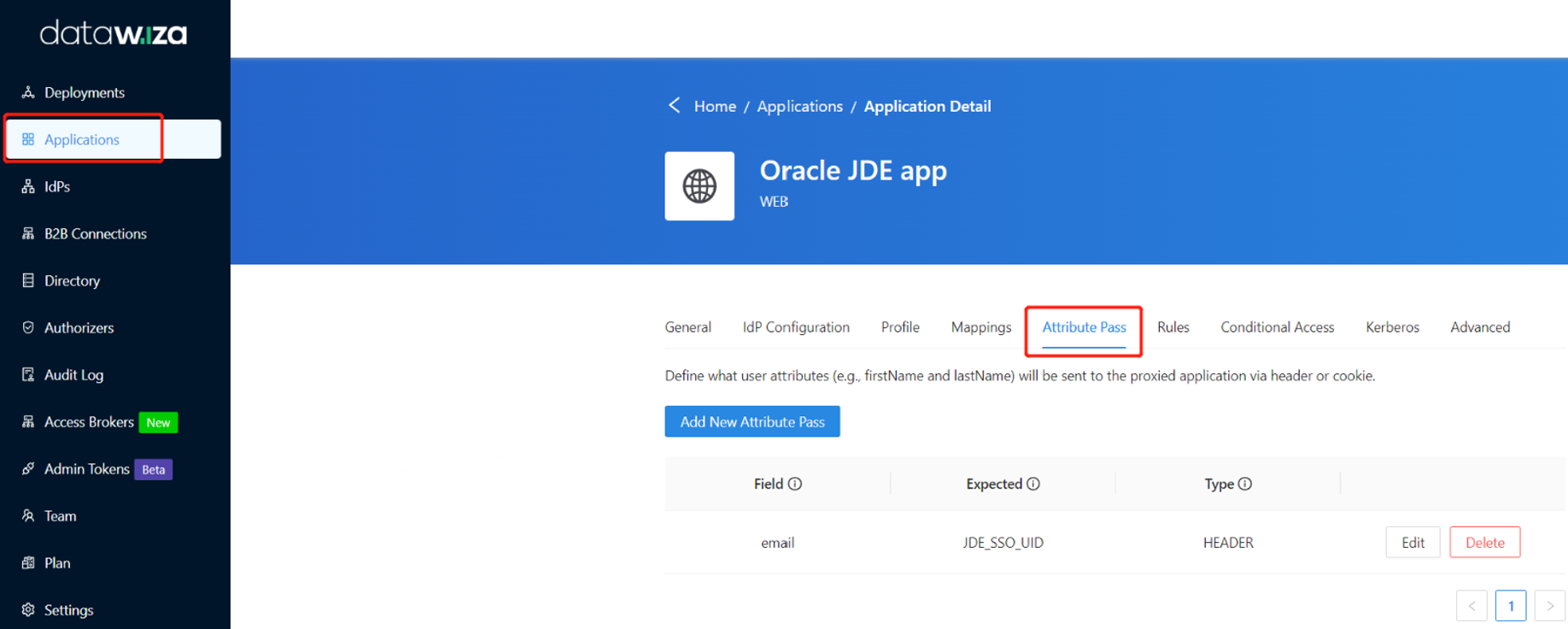

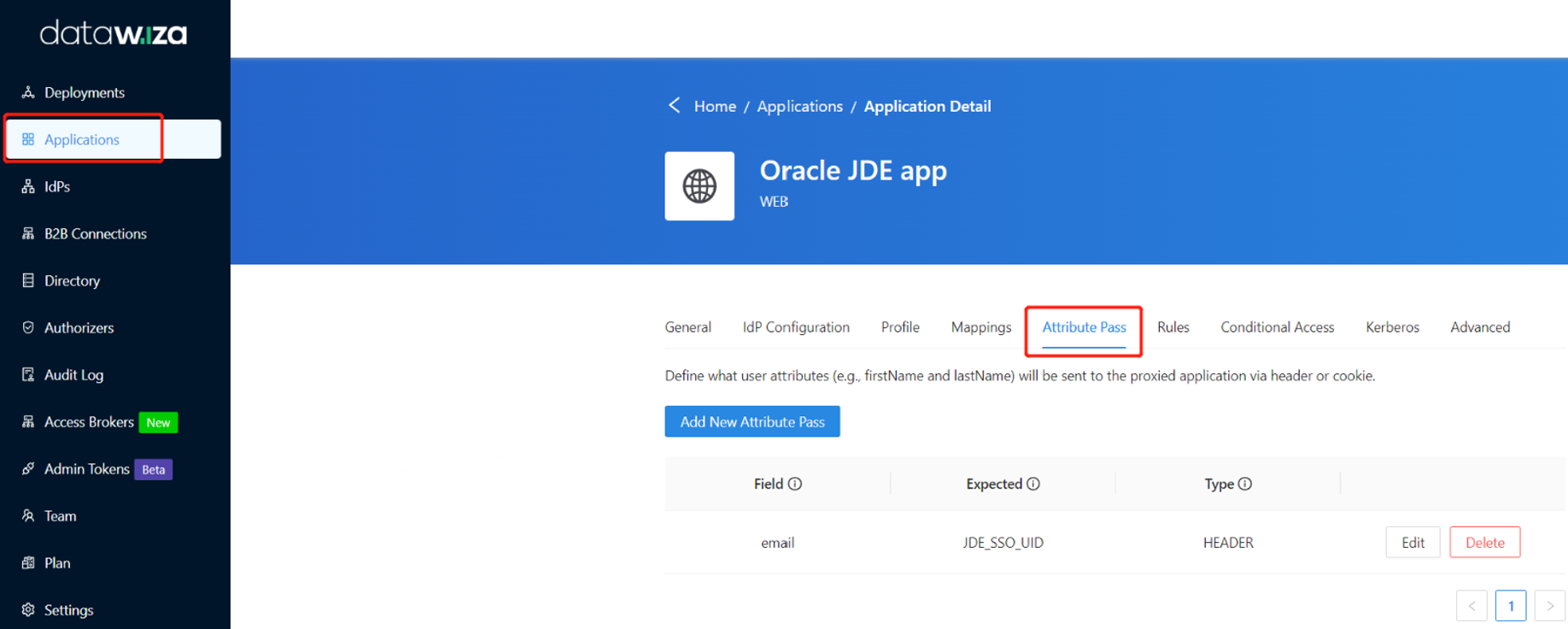

在 Oracle JDE 中,从左侧导航中选择“应用程序”。

选择“属性传递”子选项卡。

为“字段”选择“电子邮件”。

为“预期”选择“JDE_SSO_UID”。

为“类型”选择“标头”。

注意

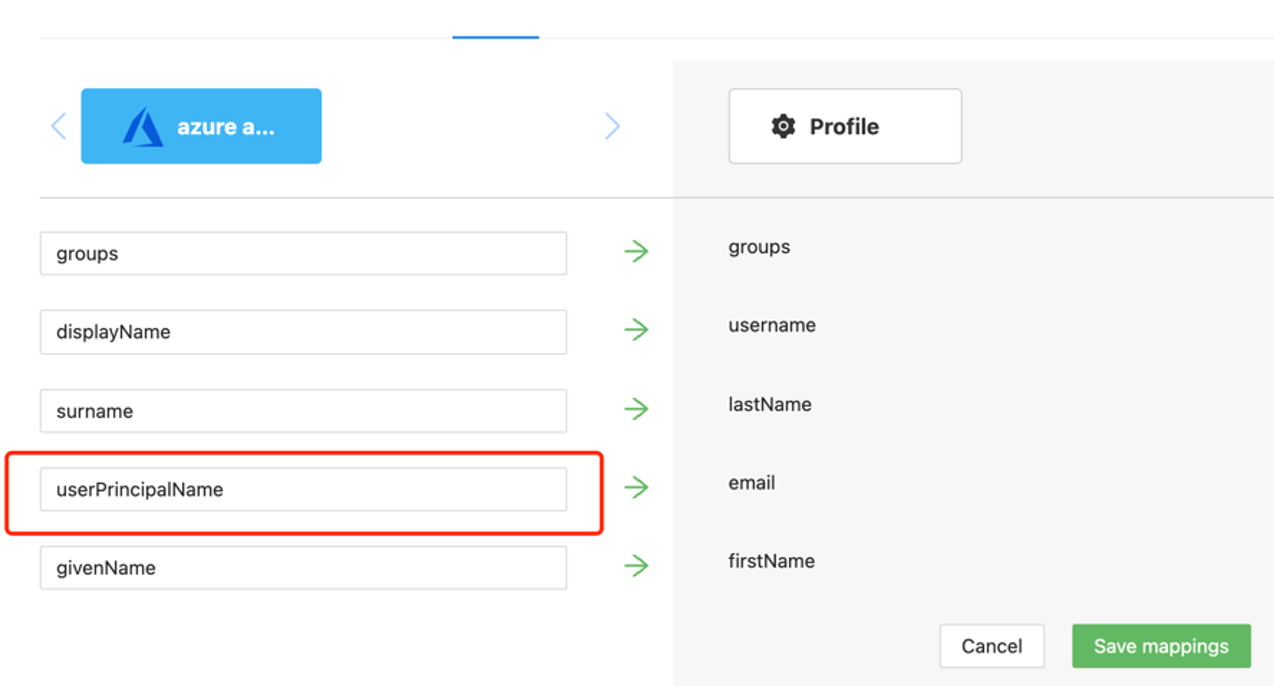

此配置使用 Microsoft Entra 用户主体名称作为 Oracle JDE 使用的登录用户名。 若要使用其他用户标识,请转到“映射”选项卡。

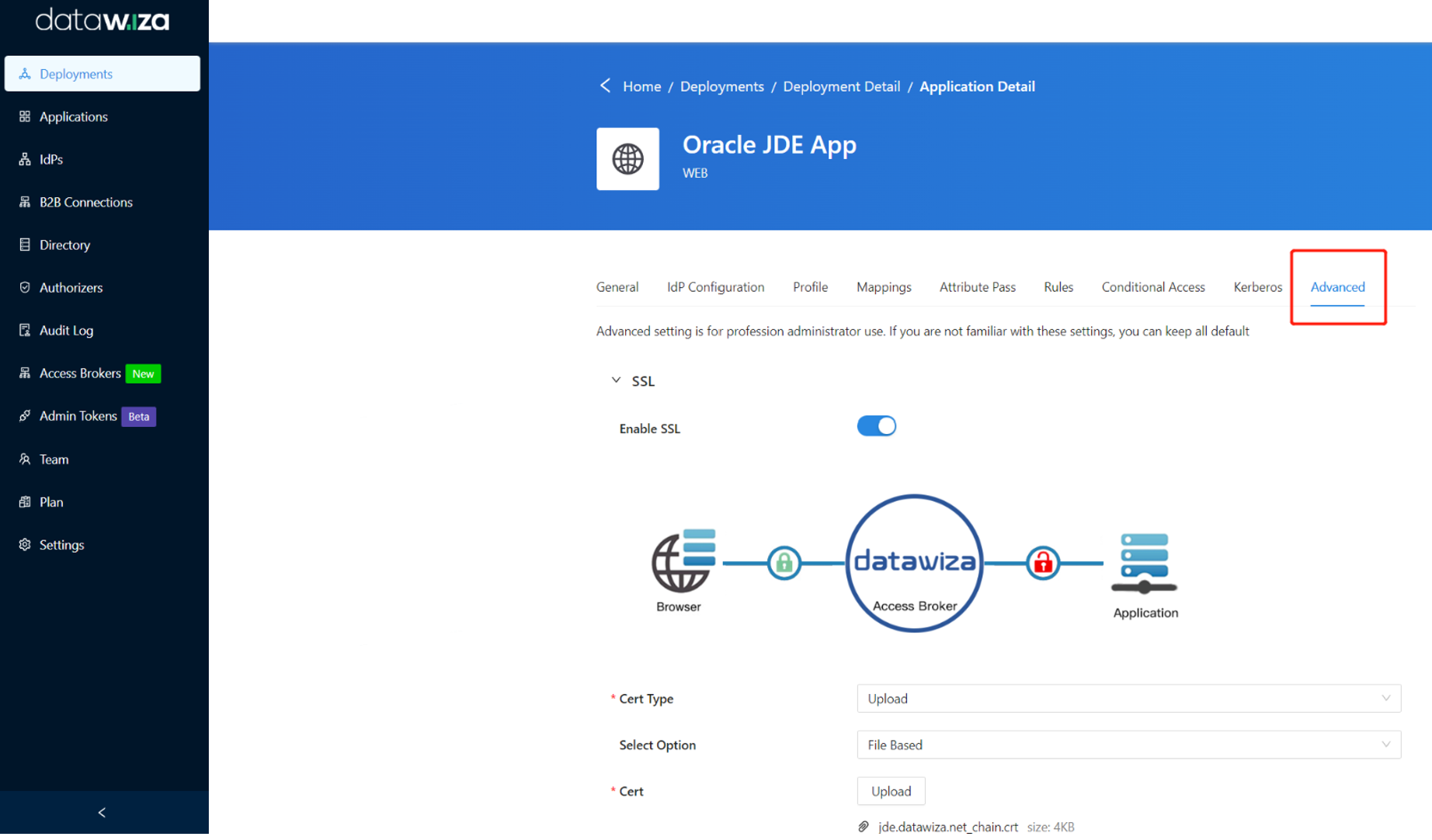

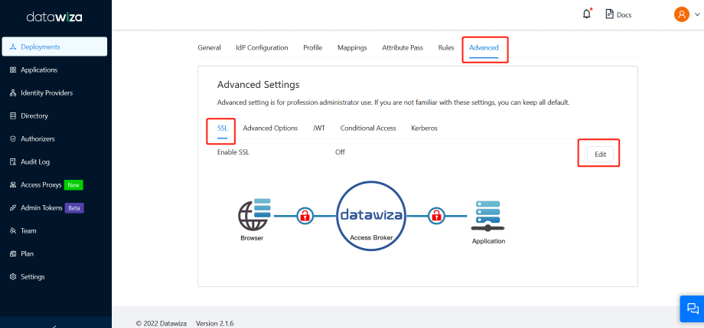

选择“高级”选项卡。

选择启用 SSL。

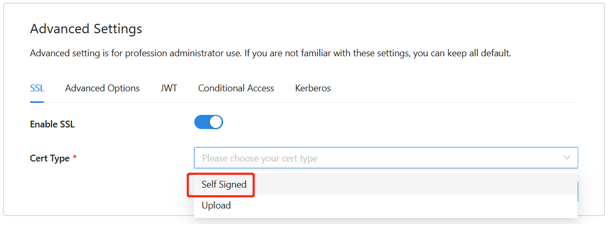

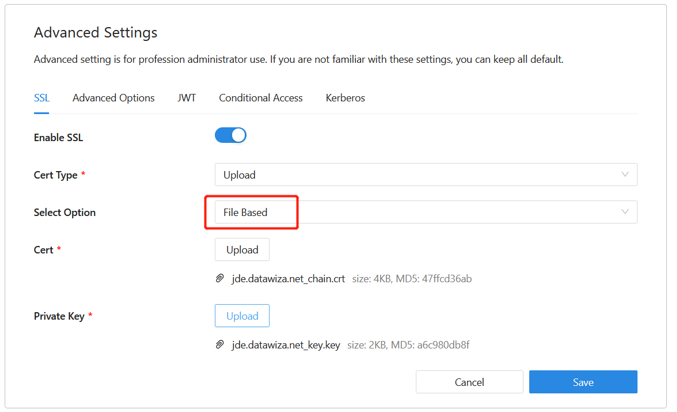

从“证书类型”下拉列表中选择一种类型。

出于测试目的,我们将提供自签名证书。

注意

可以选择从文件上传证书。

选择“保存”。

启用 Microsoft Entra 多重身份验证

若要为登录提供更高的安全性,可以针对用户登录强制实施 MFA。

请参阅教程:使用 Microsoft Entra 多重身份验证保护用户登录事件。

- 以应用程序管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>概述>属性选项卡。

- 在“安全默认值”下,选择“管理安全默认值”。

- 在“安全默认值”窗格中,切换下拉菜单以选择“启用”。

- 选择“保存”。

在 Oracle JDE EnterpriseOne 控制台中启用 SSO

若要在 Oracle JDE 环境中启用 SSO,请执行以下操作:

以管理员身份登录到 Oracle JDE EnterpriseOne 服务器管理器管理控制台。

在“选择实例”中,选择“EnterpriseOne HTML 服务器”上方的选项。

在“配置”磁贴中,选择“高级视图”。

选择“安全性”。

选中“启用 Oracle Access Manager”复选框。

在“Oracle Access Manager 注销 URL”字段中,输入 datawiza/ab-logout。

在“安全服务器配置”部分中,选择“应用”。

选择“停止”。

注意

如果消息指出 Web 服务器配置 (jas.ini) 已过期,请选择“同步配置”。

选择“开始”。

测试基于 Oracle JDE 的应用程序

若要测试 Oracle JDE 应用程序,请验证应用程序标头、策略和整体测试。 如果需要,请使用标头和策略模拟来验证标头字段和策略执行。

为了确认 Oracle JDE 应用程序访问是否发生,会出现一个提示,要求使用 Microsoft Entra 帐户进行登录。 系统会检查凭据并显示 Oracle JDE。

后续步骤

- 视频通过 Datawiza 使用 Microsoft Entra ID 为 Oracle JDE 启用 SSO 和 MFA

- 教程:使用 Microsoft Entra ID 和 Datawiza 配置安全混合访问

- 访问 docs.datawiza.com 获取 Datawiza 用户指南