本教程介绍如何在 Azure 基础结构即服务(IaaS)中部署 BIG-IP Virtual Edition (VE)。 在本教程结束时,你将拥有:

- 准备好的 BIG-IP 虚拟机 (VM),用于对安全混合访问 (SHA) 概念证明建模

- 临时过程实例,用于测试新 BIG-IP 系统更新和修补程序

了解详细信息:SHA:使用 Microsoft Entra ID 保护旧版应用

先决条件

以前的 F5 BIG-IP 体验或知识不是必需的。 但是,我们建议查看 F5 术语表中的行业标准术语。

为 SHA 在 Azure 中部署 BIG-IP 需要:

- 付费 Azure 订阅

- 如果没有,可以获取一个 Azure 免费试用

- 以下任意 F5 BIG-IP 许可证 SKU:

- F5 BIG-IP® Best 捆绑包

- F5 BIG-IP Access Policy Manager™ (APM) 独立许可证

- BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) 上的 F5 BIG-IP Access Policy Manager™ (APM) 加载项许可证

- 90 天的 BIG-IP 完整功能试用版许可证

- 通配符或使用者可选名称 (SAN) 证书,用于通过安全套接字层 (SSL) 发布 Web 应用程序

- 转到 letsencrypt.org 查看产品/服务。 选择开始。

- 用于保护 BIG-IP 管理界面的 SSL 证书。 如果证书使用者与 BIG-IP 的完全限定域名 (FQDN) 一致,则可使用该证书发布 Web 应用。 例如,可以将具有使用者

*.contoso.com的通配符证书用于https://big-ip-vm.contoso.com:8443。

VM 部署和基本系统配置大约需要 30 分钟的时间,然后 BIG-IP 会实现将 F5 BIG-IP 与 Microsoft Entra ID 集成中的 SHA 方案。

测试方案

测试方案时,本教程假定:

- BIG-IP 会部署到具有 Active Directory (AD) 环境的 Azure 资源组中

- 环境包含域控制器 (DC) 和 Internet Information Services (IIS) Web 主机 VM

- 如果 BIG-IP 能够访问支持某个方案所需的角色,则服务器与 BIG-IP VM 可以位于不同的位置

- 支持通过 VPN 连接将 BIG-IP VM 连接到另一环境

如果你没有以前的项来进行测试,可使用云标识实验室上的脚本将 AD 域环境部署到 Azure 中。 可以使用演示套件上的脚本自动化以编程方式将示例测试应用程序部署到 IIS Web 主机。

注意

本教程中的一些步骤可能与 Microsoft Entra 管理中心内的布局有所不同。

Azure 部署

可以在不同的拓扑中部署 BIG-IP。 本指南重点介绍网络接口卡 (NIC) 部署。 但是,如果 BIG-IP 部署需要多个网络接口来实现高可用性、网络隔离或超过 1 GB 的吞吐量,请考虑使用 F5 的预编译 Azure 资源管理器 (ARM) 模板。

从 Azure 市场部署 BIG-IP VE。

使用有权创建 VM 的帐户(例如应用程序管理员)登录到 Microsoft Entra 管理中心。

在顶部功能区搜索框中,键入市场

按 Enter。

在“市场”筛选器中键入 F5。

按 Enter。

从顶部功能区中,选择“+ 添加”。

对于“市场”筛选器,输入“F5”。

按 Enter。

选择 F5 BIG-IP 虚拟版本 (BYOL)>选择软件计划>F5 BIG-IP VE - 全部 (BYOL,2 个启动位置)。

选择“创建”。

对于“基础知识”:

- 订阅:BIG-IP VM 部署的目标订阅

- 资源组:BIG-IP VM 将部署到的 Azure RG,或者创建一个。 它是 DC 和 IIS VM 资源组

- 对于“实例详细信息”:

- VM 名称 示例 BIG-IP-VM

- 区域:BIG-IP-VM 的目标 Azure 地区

- 可用性选项:在生产中使用 VM 的情况下启用

- 图像:F5 BIG-IP VE - 全部(BYOL,2 个启动位置)

- Azure 现成实例:否,但根据需要启用它

- 大小:最低规格应为 2 个 vCPU 和 8 GB 内存

- 对于管理员帐户:

- 身份验证类型:暂时选择密码,稍后切换到密钥对

- 用户名:该标识将会被创建为 BIG-IP 本地帐户,以用于访问其管理界面。 用户名区分大小写。

- 密码:使用强密码保护管理员访问权限

- 入站端口规则:公共入站端口,无。

- 选择“下一步: 磁盘”。 保留默认值。

- 选择“下一页:网络”。

- 对于“网络”:

- 虚拟网络:DC 和 IIS VM 所使用的 Azure VNet,或者创建一个

- 子网:DC 和 IIS VM 所在的同一 Azure 内部子网,或者创建一个

- 公共 IP:无

- NIC 网络安全组:如果你选择的 Azure 子网已与某个网络安全组 (NSG) 关联,请选择“无”;否则请选择“基本”

- 加速网络:关闭

- 对于“负载均衡”:负载均衡 VM,否。

- 选择下一步:管理并完成以下设置:

- 详细监视:关闭

- 启动诊断:使用自定义存储帐户启用。 借助此功能,可以通过 Microsoft Entra 管理中心中的串行控制台选项连接到 BIG-IP 安全外壳 (SSH) 接口。 请选择可用的 Azure 存储帐户。

- 对于“标识”:

- 系统分配的托管标识:关闭

- Microsoft Entra ID:BIG-IP 不支持此选项

- 对于自动关闭:启用,或者如果要进行测试,可以将 BIG-IP-VM 设置为每天关闭

- 选择下一步:高级;保留默认值。

- 选择“下一页:标记”。

- 若要查看 BIG-IP-VM 配置,请选择下一步:查看 + 创建。

- 选择“创建”。 部署 BIG-IP VM 的时间通常为 5 分钟。

- 完成后,展开 Microsoft Entra 管理中心左侧菜单。

- 选择资源组,然后导航到 BIG-IP-VM。

注意

如果 VM 创建失败,请选择“上一步”和“下一步”。

网络配置

在 BIG-IP VM 启动时,将使用它连接到的 Azure 子网的动态主机配置协议 (DHCP) 服务颁发的主专用 IP 来预配它的 NIC。 BIG-IP 流量管理操作系统 (TMOS) 使用 IP 与以下目标通信:

- 主机和服务

- 到公共 Internet 的出站访问

- 到 BIG-IP Web 配置接口和 SSH 管理接口的入站访问

将管理接口公开到 Internet 会增加 BIG-IP 攻击面。 此风险是没有在部署过程中使用公共 IP 来预配 BIG-IP 主 IP 的原因。 而是将会为发布预配辅助内部 IP 和关联的公共 IP。 这个 VM 公共 IP 与专用 IP 之间的一对一映射允许外部流量访问 VM。 但是,允许流量需要 Azure NSG 规则,方式与防火墙类似。

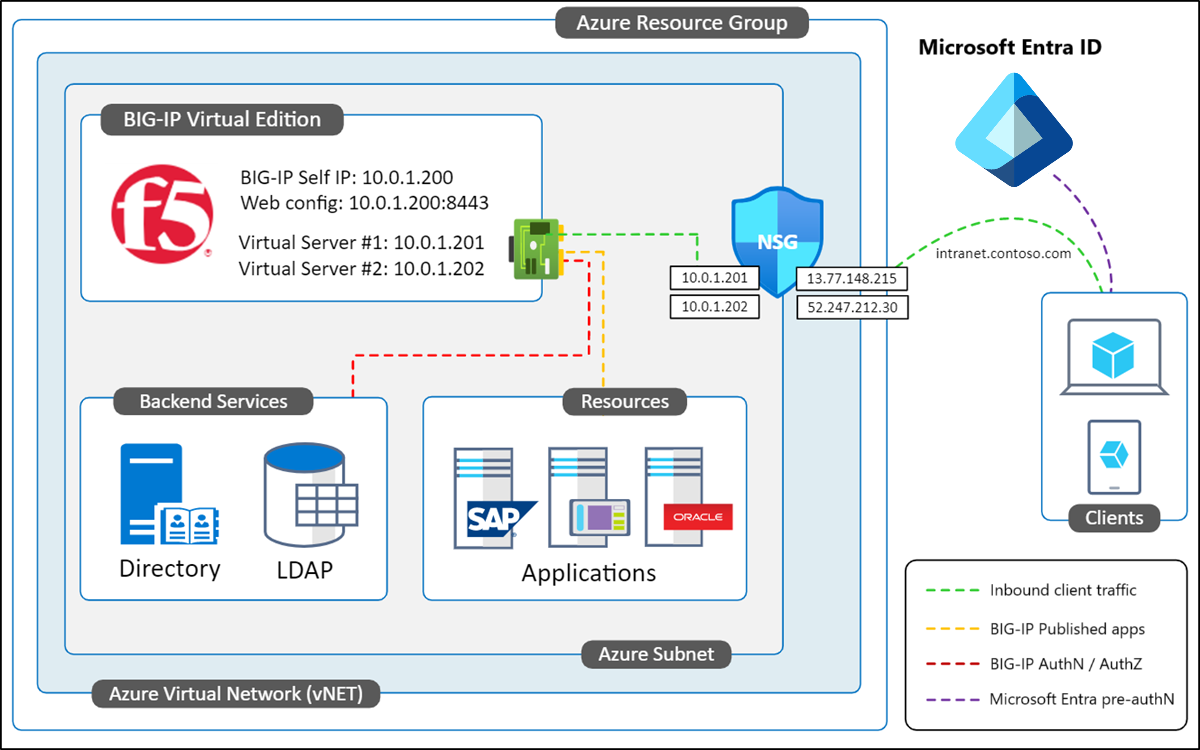

下图显示了 Azure 中 BIG-IP VE 的 NIC 部署,配置了主 IP 以便进行常规操作和管理。 并且配置了单独的虚拟服务器 IP 以便发布服务。 NSG 规则允许目标为 intranet.contoso.com 的远程流量在被转发到 BIG-IP 虚拟服务器之前先路由到已发布服务的公共 IP。

在默认情况下,颁发到 Azure VM 的专用和公共 IP 是动态的,因此,在重启 VM 时可能会发生更改。 请通过将 BIG-IP 管理 IP 更改为静态来避免出现连接问题。 对用于发布服务的辅助 IP 执行相同的操作。

从 BIG-IP VM 的菜单中,转到设置>网络。

在网络视图中,选择网络接口右侧的链接。

注意

VM 名称是在部署期间随机生成的。

- 在左侧窗格中,选择 IP 配置。

- 选择“ipconfig1”行。

- 将 IP 分配选项设置为静态。 如有必要,请更改 BIG-IP VM 主 IP 地址。

- 选择“保存”。

- 关闭 ipconfig1 菜单。

注意

使用主 IP 来连接和管理 BIG-IP-VM。

- 在顶部功能区上,选择“+ 添加”。

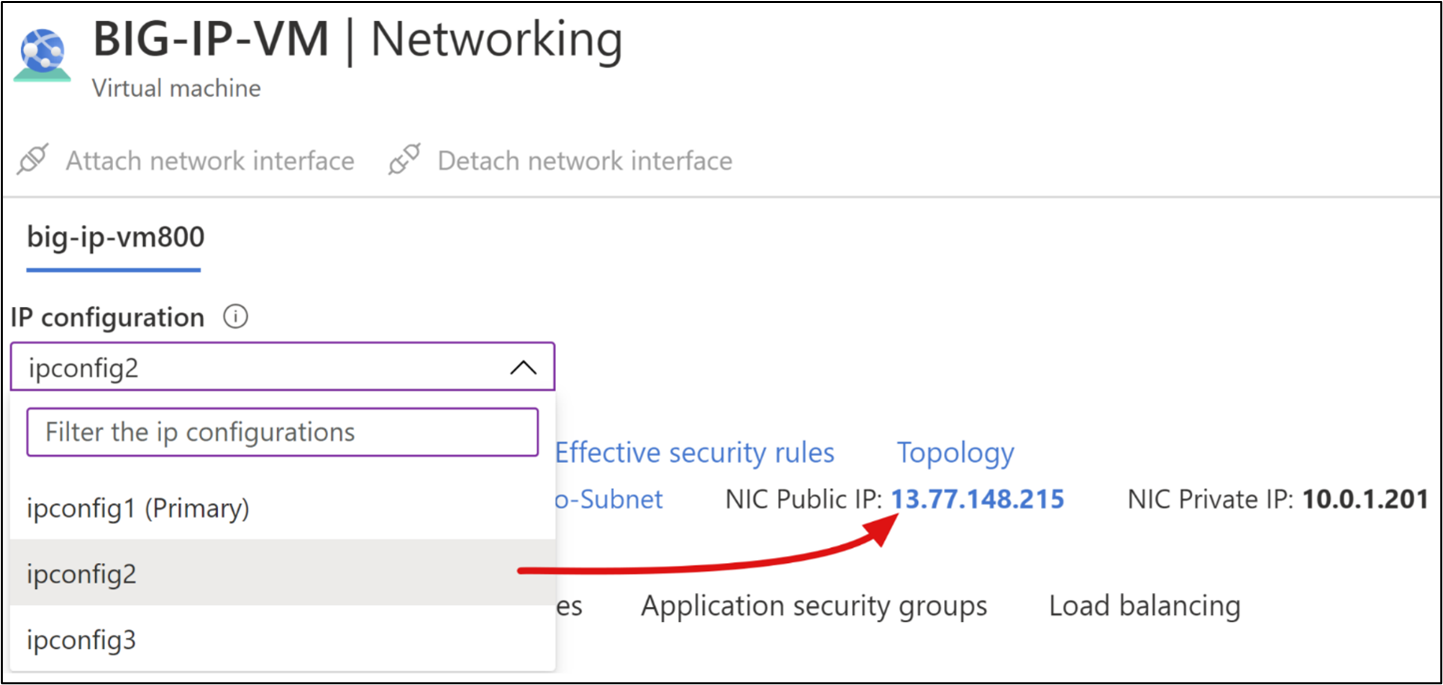

- 提供辅助专用 IP 名称,例如 ipconfig2。

- 对于专用 IP 地址设置,将分配选项设置为静态。 提供下一个较高或较低的 IP 会有助于保持井然有序。

- 将“公共 IP 地址”设置为“关联”。

- 选择“创建”。

- 为新的公共 IP 地址提供名称,例如 BIG-IP-VM_ipconfig2_Public。

- 如果系统提示,请将 SKU 设置为标准。

- 如果系统提示,请将“层级”设置为“全局”。

- 将分配选项设置为静态。

- 选择确定两次。

你的 BIG-IP-VM 已准备就绪,可以进行以下设置了:

- 主要专用 IP:专用于通过 BIG-IP-VM 的 Web 配置实用工具和 SSH 来管理它。 此 IP 将由 BIG-IP 系统用作其“自我 IP”,以连接到发布的后端服务。 它会连接到外部服务:

- 网络时间协议 (NTP)

- Active Directory (AD)

- 轻型目录访问协议 (LDAP)

- 辅助专用 IP:用于创建 BIG-IP APM 虚拟服务器,以便侦听对已发布的服务的入站请求

- 公共 IP:它与辅助专用 IP 关联;它允许来自公共 Internet 的客户端流量访问已发布的服务的 BIG-IP 虚拟服务器

该示例说明了 VM 公共 IP 与专用 IP 之间的一对一关系。 Azure VM NIC 有一个主 IP,其他 IP 是辅助 IP。

注意

你需要辅助 IP 映射以便发布 BIG-IP 服务。

若要使用 BIG-IP 访问引导式配置来实现 SHA,请重复步骤,以便为通过 BIG-IP APM 发布的服务创建更多专用 IP 和公共 IP 对。 使用 BIG-IP 高级配置对发布服务使用相同的方法。 但是,通过使用服务器名称指示 (SNI) 配置来避免公共 IP 开销:BIG-IP 虚拟服务器接受它接收到的客户端流量,并将这些流量发送到它的目标。

DNS 配置

若要将发布的 SHA 服务解析为 BIG-IP-VM 公共 IP,请为客户端配置 DNS。 以下步骤假定在 Azure 中管理用于 SHA 服务的公共域 DNS 区域。 应用创建定位符的 DNS 原则,无论在哪里管理 DNS 区域。

展开门户左侧菜单。

使用“资源组”选项,导航到 BIG-IP-VM。

从 BIG-IP VM 的菜单中,转到设置>网络。

在 BIG-IP-VM 网络视图中,从下拉 IP 配置列表中选择第一个辅助 IP。

选择“NIC 公共 IP”链接。

在左侧窗格中的设置部分下,选择配置。

此时将显示“公共 IP 和 DNS 属性”菜单。

选择并创建别名记录。

从下拉菜单中,选择 DNS 区域。 如果没有 DNS 区域,则可以在 Azure 外部对其进行管理,也可以为要在 Microsoft Entra ID 中验证的域后缀创建一个区域。

若要创建第一个 DNS 别名记录,需要以下信息:

- 订阅:与 BIG-IP-VM 相同的订阅

- DNS 区域:对已发布网站使用的已验证域后缀而言具有权威性的 DNS 区域,例如

www.contoso.com - 名称:指定的主机名将解析为与所选辅助 IP 关联的公共 IP。 定义 DNS 到 IP 的映射。 例如,intranet.contoso.com 到 11.22.333.444

- TTL:1

- TTL 单位:小时

选择“创建”。

退出 DNS 名称标签(可选)。

选择“保存”。

关闭“公共 IP”菜单。

注意

若要为将使用 BIG-IP 引导式配置发布的服务创建额外的 DNS 记录,请重复步骤 1 到 6。

在有了 DNS 记录后,可以使用工具(例如 DNS 检查器)来验证创建的记录是否已传播到全局公共 DNS 服务器中。 如果使用外部提供程序(如 GoDaddy)管理 DNS 域命名空间,请使用其 DNS 管理工具创建记录。

注意

如果要测试和频繁切换 DNS 记录,可以使用电脑的本地主机文件:选择 Win + R。在运行框中,输入驱动程序。 本地主机记录将为本地 PC(不为其他客户端)提供 DNS 解析。

客户端流量

在默认情况下,Azure 虚拟网络 (VNet) 和关联的子网是无法接收 Internet 流量的专用网络。 将 BIG-IP-VM NIC 附加到部署过程中指定的 NSG。 如果要让外部 Web 流量访问 BIG-IP-VM,请定义入站 NSG 规则,以允许从公共 Internet 通过端口 443 (HTTPS) 和 80 (HTTP)。

- 从 BIG-IP VM 的主概述菜单中,选择网络。

- 选择“添加入站规则”。

- 输入 NSG 规则属性:

- 源:任意

- 源端口范围:*|

- 目标 IP 地址:BIG-IP-VM 辅助专用 IP 的逗号分隔列表

- 目标端口:80、443

- 协议:TCP

- 操作:允许

- 优先级:介于 100 和 4096 之间的最低可用值

- 名称:描述性名称,例如:

BIG-IP-VM_Web_Services_80_443

- 选择“添加”。

- 关闭网络菜单。

HTTP 和 HTTPS 流量可以到达 BIG-IP-VM 辅助接口。 允许端口 80 会允许 BIG-IP APM 自动将用户从 HTTP 重定向到 HTTPS。 编辑此规则以添加或删除目标 IP。

管理 BIG-IP

BIG-IP 系统通过其 Web 配置 UI 进行管理。 从以下位置访问 UI:

- BIG-IP 内部网络中的计算机

- 连接到 BIG-IP-VM 内部网络的 VPN 客户端

- 通过 Microsoft Entra 应用程序代理发布

注意

在继续进行其他配置之前,请选择上述三种方法之一。 如有必要,请从 Internet 直接连接到 Web 配置。方法如下:使用公共 IP 配置 BIG-IP 的主 IP。 然后添加 NSG 规则,以允许将 8443 流量发送到该主 IP。 将源限制为你自己的受信任 IP,否则任何人都可以连接。

确认连接

确认可以连接到 BIG-IP VM 的 Web 配置,并使用在 VM 部署过程中指定的凭据来登录:

- 如果要从其内部网络上的 VM 或通过 VPN 进行连接,请连接到 BIG-IP 主 IP 和 Web 配置端口。 例如,

https://<BIG-IP-VM_Primary_IP:8443。 浏览器提示可能会指出该连接不安全。 忽略该提示,直至 BIG-IP 配置完成。 如果浏览器阻止访问,请清空浏览器缓存,然后重试。 - 如果是通过应用程序代理发布的 Web 配置,请使用为从外部访问 Web 配置而定义的 URL。 不追加端口,例如

https://big-ip-vm.contoso.com。 使用 Web 配置端口定义内部 URL,例如https://big-ip-vm.contoso.com:8443。

注意

可以通过其 SSH 环境来管理 BIG-IP 系统,该环境通常用于命令行 (CLI) 任务和根级别访问。

若要连接到 CLI,需要以下对象:

- Azure Bastion 服务:从任何位置连接到 VNet 中的 VM

- SSH 客户端,例如使用实时 (JIT) 方法的 PowerShell

- 串行控制台:在门户的“VM”菜单的“支持和故障排除”部分。 此方法不支持文件传输。

- 从 Internet:使用公共 IP 配置 BIG-IP 主 IP。 添加 NSG 规则以允许 SSH 流量。 限制受信任的 IP 源。

BIG-IP 许可证

BIG-IP 系统必须先激活并预配 APM 模块,然后才能配置该系统来发布服务和进行 SHA。

- 登录到 Web 配置。

- 在常规属性页上,选择激活。

- 在基础注册密钥字段中,输入 F5 提供的区分大小写的密钥。

- 将激活方法设置为自动。

- 选择“下一步”。

- BIG-IP 验证许可证并显示最终用户许可协议 (EULA)。

- 选择接受,并等待激活完成。

- 选择继续。

- 在许可证摘要页的底部,登录。

- 选择“下一步”。

- 随即出现 SHA 所需的模块列表。

注意

如果该列表未出现,请在主选项卡中转到系统>资源预配。 检查预配列中是否有访问策略 (APM)

- 选择“提交”。

- 接受此警告。

- 等待初始化完成。

- 选择继续。

- 在关于选项卡上,选择运行安装程序实用工具。

重要

F5 许可证适用于一个 BIG-IP VE 实例。 若要将许可证从一个实例迁移到另一个实例,请参阅 AskF5 文章 K41458656:在不同的 BIG-IP VE 系统上重用 BIG-IP VE 许可证。 在解除活动实例上的试用版许可证授权之前先将其撤销,否则许可证将会永久丢失。

预配 BIG-IP

保护进出 BIG-IP Web 配置的管理流量极其重要。若要帮助防止 Web 配置通道发生泄漏,请配置设备管理证书。

从左侧导航栏中转到系统>证书管理>通讯证书管理>SSL 证书列表>导入。

从导入类型下拉列表中,选择 PKCS 12(IIS),并选择选择文件。

找到具有使用者名称或 SAN 的 SSL Web 证书,该证书将涉及稍后要分配 BIG-IP-VM 的 FQDN。

提供证书密码。

选择“导入”。

从左侧导航栏中转到系统>平台。

在“常规属性”下,输入限定的主机名和环境时区。

选择“更新”。

从左侧导航栏中转到系统>配置>设备>NTP。

指定 NTP 源。

选择“添加”。

选择“更新”。 例如:

time.windows.com

你需要 DNS 记录,以将前面步骤中指定的 BIG-IP FQDN 解析到其主专用 IP。 将记录添加到环境内部 DNS,或添加到电脑 localhost 文件以连接到 BIG-IP Web 配置。连接到 Web 配置时,浏览器警告不再出现(不通过应用程序代理或任何其他反向代理出现)。

SSL 配置文件

作为反向代理,BIG-IP 系统是转发服务(也称为“透明代理”)或参与客户端和服务器之间交换的完全代理。 完全代理会创建两个连接:一个前端 TCP 客户端连接和一个后端 TCP 服务器连接,二者由中间的一个软间隙连接。 客户端在一端连接到代理侦听器(也称为“虚拟服务器”),并且代理会建立到后端服务器的单独无依赖项连接。 此配置在两边都是双向的。 在此完全代理模式下,F5 BIG-IP 系统可以检查流量,因此也可以与请求和响应进行交互。 有些功能(例如负载平衡和 Web 性能优化)以及高级流量管理服务(例如应用程序层安全性、Web 加速、页面路由和安全远程访问)依赖于此功能。 在发布基于 SSL 的服务时,BIG-IP SSL 配置文件会处理在客户端和后端服务之间对流量进行解密和加密的过程。

有两种配置文件类型:

- 客户端 SSL:创建此配置文件是设置 BIG-IP 系统以使用 SSL 发布内部服务的最常见方法。 使用客户端 SSL 配置文件,BIG-IP 系统可以在将入站客户端请求发送到下游服务之前先对这些请求进行解密。 对出站后端响应进行加密,然后将这些响应发送到客户端。

- 服务器 SSL:对于为 HTTPS 配置的后端服务,可以将 BIG-IP 配置为使用服务器 SSL 配置文件。 使用此配置文件,BIG-IP 会对客户端请求重新加密,然后将该请求发送到目标后端服务。 在服务器返回加密的响应时,BIG-IP 系统会通过配置的客户端 SSL 配置文件来对该响应进行解密和重新加密,然后将该响应发送到客户端。

若要预先配置好 BIG-IP 并让它为所有 SHA 方案准备就绪,请对客户端和服务器 SSL 配置文件进行预配。

从左侧导航中转到系统>证书管理>通讯证书管理>SSL 证书列表>导入。

从导入类型下拉列表中,选择 PKCS 12 (IIS)。

为导入的证书输入一个名称,例如

ContosoWildcardCert。选择“选择文件”。

浏览到 SSL Web 证书,其使用者名称与用于已发布服务的域后缀一致。

为导入的证书提供密码。

选择“导入”。

从左侧导航栏中转到本地流量>配置文件>SSL>客户端。

选择“创建”。

在新建客户端 SSL 配置文件页中,输入一个独一无二的易记名称。

确保父配置文件设置为“clientssl”。

在证书密钥链行中,选择最右侧的复选框。

选择“添加”。

从证书、密钥和链下拉列表中,选择你导入的不带密码的通配符证书。

选择“添加”。

选择“已完成”。

重复步骤,以创建 SSL 服务器证书配置文件。

从顶部功能区中选择 SSL>服务器>创建。

在新建服务器 SSL 配置文件页中,输入一个独一无二的易记名称。

确保父配置文件设置为“serverssl”。

在证书和密钥行中,选择最右侧的复选框

从证书和密钥下拉列表中,选择你导入的证书。

选择“已完成”。

注意

如果无法购买 SSL 证书,请使用集成的自签名 BIG-IP 服务器和客户端 SSL 证书。 浏览器中会显示证书错误。

找到资源

若要为 SHA 准备 BIG-IP,请找到它要发布的资源以及它进行 SSO 所依赖的目录服务。 BIG-IP 有两个名称解析的源,从其 local/.../hosts 文件开始。 如果找不到记录,则 BIG-IP 系统会使用它已配置的 DNS 服务。 hosts 文件方法不适用于使用 FQDN 的 APM 节点和池。

- 在 Web 配置中,转到系统>配置>设备>DNS。

- 在 DNS 查找服务器列表中,输入环境 DNS 服务器的 IP 地址。

- 选择“添加”。

- 选择“更新”。

可选步骤是使用 LDAP 配置来针对 Active Directory 对 BIG-IP 系统管理员进行身份验证,而不是管理本地 BIG-IP 帐户。

更新 BIG-IP

有关与更新相关的指导,请参阅以下列表。 更新说明如下。

- 若要检查流量管理操作系统 (TMOS) 版本,请执行以下操作:

- 在主页的左上角,将光标悬停在 BIG-IP 主机名上

- 运行 v15.x 及更高版本。 请参阅 F5 下载。 需要登录。

- 若要更新主 TMOS,请参阅 F5 文章 K34745165:管理 BIG-IP 系统上的软件映像

- 如果无法更新主 TMOS,可以升级引导式配置。 请使用以下步骤:

- 另请参阅基于方案的指南

在 BIG-IP Web 配置中的主选项卡上,转到访问>引导式配置。

在引导式配置页上,选择升级引导式配置。

在升级引导式配置对话框中,选择选择文件。

选择上传并安装。

等待升级完成。

选择继续。

备份 BIG-IP

预配 BIG-IP 系统时,建议进行完整配置备份。

- 转到系统>存档>创建。

- 提供唯一的文件名。

- 使用通行短语启用加密。

- 将私钥选项设置为包括,以便备份设备和 SSL 证书。

- 选择“已完成”。

- 等待过程完成。

- 此时将显示一条消息,其中包含结果。

- 选择“确定”。

- 选择备份链接。

- 将用户配置集 (UCS) 存档保存在本地。

- 选择“下载”。

可以使用 Azure 快照创建整个系统磁盘的备份。 此工具会为在 TMOS 版本之间测试或回滚到全新系统提供应急措施。

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

还原 BIG-IP

还原 BIG-IP 类似于备份过程,可用于在 BIG-IP VM 之间迁移配置。 在导入备份之前,请确认支持的升级路径。

- 转到系统>存档。

- 选择备份链接,或者

- 选择“上传”并浏览到不在列表中的已保存的 UCS 存档

- 提供备份通行短语。

- 选择“还原”

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

注意

目前,AzVmSnapshot cmdlet 可以基于日期还原最新的快照。 快照存储在 VM 资源组的根位置中。 还原快照会重启 Azure VM,因此请确保任务的最佳时间。

资源

- 在 Azure 中重置 BIG-IP VE 密码

- 在不使用门户的情况下重置密码

- 更改用于 BIG-IP VE 管理的 NIC

- 关于一个 NIC 配置中的路由

- Microsoft Azure:Waagent

后续步骤

选择部署方案并开始实现。