注意

令牌加密是一项 Microsoft Entra ID P1 或 P2 功能。 若要详细了解 Microsoft Entra 版本、功能和定价,请参阅 Microsoft Entra 定价。

借助 SAML 令牌加密,可以在支持此功能的应用程序中使用加密的 SAML 断言。 当为应用程序配置时,Microsoft Entra ID 会加密它为该应用程序发出的 SAML 断言。 它使用从存储在 Microsoft Entra ID 中的证书获取的公钥对 SAML 断言进行加密。 应用程序必须先使用匹配的私钥来解密该令牌,然后才能将该令牌用作登录用户的身份验证证据。

对 Microsoft Entra ID 和应用程序之间的 SAML 断言进行加密,可以更好地保证令牌的内容不会被拦截,个人或公司数据也不会遭到泄露。

即使不使用令牌加密,Microsoft Entra SAML 令牌也永远不会以明文形式在网络中传递。 Microsoft Entra ID 要求通过加密的 HTTPS/TLS 通道进行令牌请求/响应交换,使 IDP、浏览器与应用程序之间的通信通过加密的链接发生。 请根据自己的场合,在令牌加密所带来的价值与管理更多证书所造成的开销之间进行权衡。

若要配置令牌加密,需要将包含公钥的 X.509 证书文件上传到代表应用程序的 Microsoft Entra 应用程序对象中。

若要获取 X.509 证书,可以从应用程序本身下载它。 在应用程序供应商提供加密密钥的情况下,还可以从应用程序供应商处获取它。 如果应用程序需要提供私钥,则可以使用加密工具创建它。 私钥部分将上传到应用程序的密钥存储,匹配的公钥证书上传到 Microsoft Entra ID。

Microsoft Entra ID 使用 AES-256 来加密 SAML 断言数据。

先决条件

若要配置 SAML 令牌加密,你需要:

- 一个 Microsoft Entra 用户帐户。 如果还没有帐户,可以 免费创建帐户。

- 以下角色之一:

- 云应用程序管理员

- 应用程序管理员

- 服务主体的所有者

配置企业应用程序 SAML 令牌加密

本部分介绍如何配置企业应用程序的 SAML 令牌加密。 这些应用程序是从应用程序库或非库应用的Microsoft Entra 管理中心的 “企业应用程序 ”窗格中设置的。 对于通过 应用注册 体验注册的应用程序,请按照 配置注册应用程序 SAML 令牌加密 指南进行操作。

若要配置企业应用程序的 SAML 令牌加密,请执行以下步骤:

获取与应用程序中配置的私钥匹配的公钥证书。

创建用于加密的非对称密钥对。 或者,如果应用程序提供用于加密的公钥,请遵照应用程序的说明下载 X.509 证书。

公钥应以 .cer 格式存储在 X.509 证书文件中。 可以将证书文件的内容复制到文本编辑器,并将其保存为 .cer 文件。 证书文件应仅包含公钥,而不应包含私钥。

如果应用程序使用你为实例创建的密钥,请遵照应用程序提供的说明安装私钥,应用程序将使用它来解密从 Microsoft Entra 租户获取的令牌。

将证书添加到 Microsoft Entra ID 中的应用程序配置。

在 Microsoft Entra 管理中心内配置令牌加密

可以在 Microsoft Entra 管理中心内向你的应用程序配置添加公共证书。

以至少云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>所有应用。

在“搜索”框中输入现有应用程序的名称,然后从搜索结果中选择该应用程序。

在该应用程序的页面上,选择“令牌加密”。

注意

令牌加密选项仅适用于从Microsoft Entra 管理中心的“企业应用程序”窗格设置的 SAML 应用程序,无论是从应用程序库还是非库应用。 对于其他应用程序,此选项将会禁用。

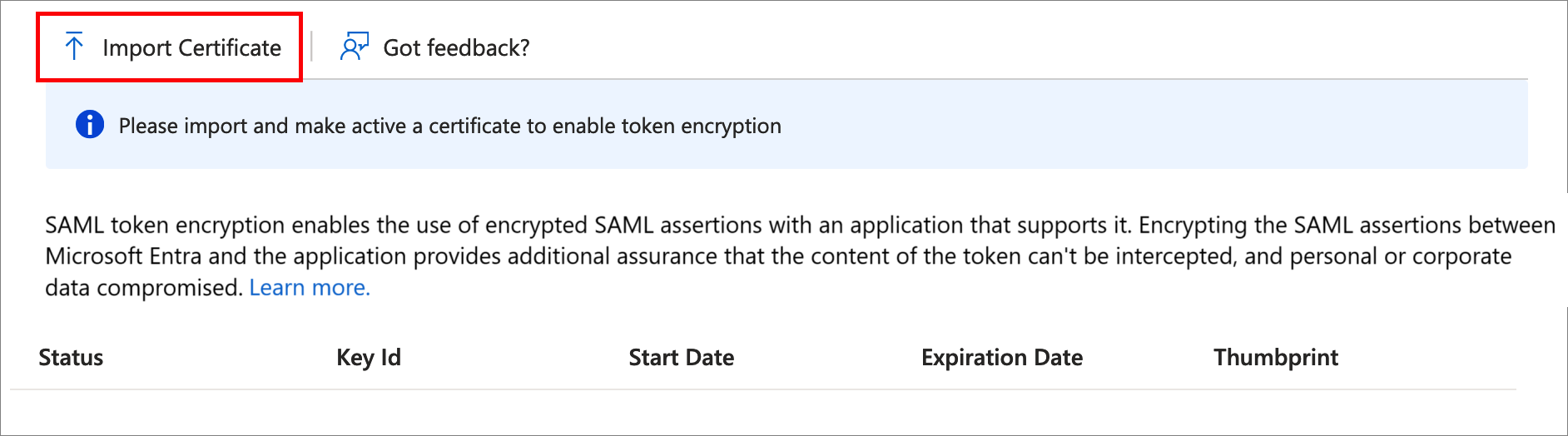

在“令牌加密”页上,选择“导入证书”导入包含公共 X.509 证书的 .cer 文件。

导入证书并配置要在应用程序端使用的私钥后,选择指纹状态旁边的“...”激活加密,然后从下拉菜单选项中选择“激活令牌加密”。

选择“是”确认激活令牌加密证书。

确认针对应用程序发出的 SAML 断言已加密。

在 Microsoft Entra 管理中心内停用令牌加密

在 Microsoft Entra 管理中心,浏览到 Entra ID>Enterprise 应用>“所有应用程序”,然后选择启用了 SAML 令牌加密的应用程序。

在应用程序的页面上选择“令牌加密”,找到该证书,然后选择“...”选项显示下拉菜单。

选择“停用令牌加密”。

配置已注册的应用程序 SAML 令牌加密

本部分介绍如何配置已注册应用程序的 SAML 令牌加密。 这些应用程序是在 Microsoft Entra 管理中心的 “应用注册 ”窗格中设置的。 对于企业应用程序,请根据 配置企业应用程序 SAML 令牌加密 指南进行操作。

加密证书存储在 Microsoft Entra ID 中的应用程序对象内,带有 encrypt 用法标记。 可以配置多个加密证书,正在用于加密令牌的证书由 tokenEncryptionKeyID 属性标识。

需要使用应用程序的对象 ID 才能通过 Microsoft Graph API 或 PowerShell 配置令牌加密。 可以编程方式找到此值,或者在 Microsoft Entra 管理中心内转到应用程序的“属性”页,然后记下“对象 ID”值。

使用 Graph、PowerShell 或应用程序清单配置 keyCredential 时,应生成一个用作 keyId 的 GUID。

若要为应用程序注册配置令牌加密,请执行以下步骤:

以至少云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>应用注册>所有应用程序。

在“搜索”框中输入现有应用程序的名称,然后从搜索结果中选择该应用程序。

在应用程序的页面中,选择“ 清单 ”以编辑 应用程序清单。

以下示例演示了配置有两个加密证书的应用程序清单,其中第二个证书使用 tokenEncryptionKeyId,已选作活动的证书。

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

相关内容

- 了解 Microsoft Entra ID 如何使用 SAML 协议

- 了解 Microsoft Entra ID 中 SAML 令牌的格式、安全特征和内容