在 Microsoft Entra ID 中添加、测试或移除受保护的操作

Microsoft Entra ID 中的受保护操作是已分配条件访问策略的权限,当用户尝试执行操作时会强制实施这些策略。 本文将介绍如何添加、测试或移除受保护操作。

注意

应按以下顺序执行这些步骤,以确保正确配置并强制实施受保护操作。 如果不遵循此顺序,可能会发生意外行为,例如收到重新进行身份验证的重复请求。

必备条件

若要添加或移除受保护操作,你必须具有:

步骤 1:配置条件访问策略

受保护操作使用条件访问身份验证上下文,因此必须配置身份验证上下文并将其添加到条件访问策略。 如果已有包含身份验证上下文的策略,则可以跳到下一部分。

选择“保护”>“条件访问”>“身份验证上下文”>“身份验证上下文”。

选择“新建身份验证上下文”以打开“添加身份验证上下文”窗格。

输入名称和说明,然后选择“保存”。

选择“策略”>“新建策略”以创建新策略。

创建新策略并选择身份验证上下文。

有关详细信息,请参阅条件访问:云应用、操作和身份验证上下文。

步骤 2:添加受保护操作

若要添加保护操作,请使用条件访问身份验证上下文将条件访问策略分配给一个或多个权限。

选择“保护”>“条件访问”>“策略”。

请确保计划用于受保护操作的条件访问策略的状态设置为“打开”,而不是“关闭”或“仅限报告”。

选择“标识角色”>管理员>“保护的操作”。

选择“添加受保护操作”以添加新的受保护操作。

如果“添加受保护操作”处于禁用状态,请确保已为你分配条件访问管理员或安全管理员角色。 有关详细信息,请参阅对受保护操作进行故障排除。

选择已配置的条件访问身份验证上下文。

选择“选择权限”,然后选择使用条件访问保护的权限。

选择添加。

完成后,选择“保存”。

新的受保护操作显示在受保护操作列表中

步骤 3:测试受保护操作

用户执行受保护操作时,需要满足条件访问策略。 此部分显示用户收到满足策略的提示时的体验。 在此示例中,用户需要先使用 FIDO 安全密钥进行身份验证,然后才能更新条件访问策略。

以必须满足策略的用户身份登录 Microsoft Entra 管理中心。

选择“保护”>“条件访问”。

选择条件访问策略进行查看。

策略编辑处于禁用状态,因为尚未满足身份验证要求。 页面底部有以下注释:

编辑受其他访问要求保护。 单击此处以重新进行身份验证。

选择“单击此处以重新进行身份验证”。

当浏览器重定向到 Microsoft Entra 登录页时,请完成身份验证要求。

完成身份验证要求后,可以编辑策略。

编辑策略并保存所做的更改。

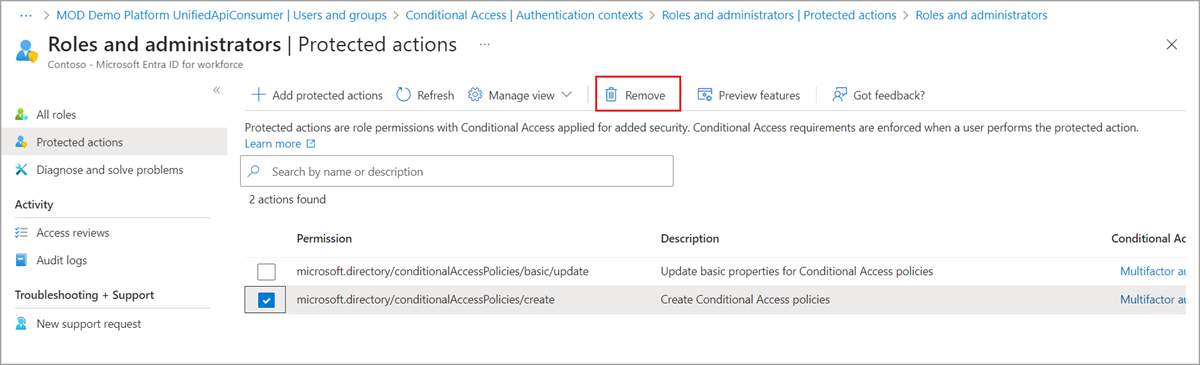

移除受保护操作

若要移除受保护操作,请取消分配权限中的条件访问策略。

Microsoft Graph

添加受保护操作

通过将身份验证上下文值分配给权限来添加受保护操作。 可以通过调用 authenticationContextClassReference API 来发现租户中可用的身份验证上下文值。

可以使用 unifiedRbacResourceAction API beta 版本终结点将身份验证上下文分配给权限:

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

以下示例演示如何获取在 microsoft.directory/conditionalAccessPolicies/delete 权限上设置的身份验证上下文 ID。

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

属性 isAuthenticationContextSettable 设置为 true 的资源操作支持身份验证上下文。 具有属性值 authenticationContextId 的资源操作是已分配给操作的身份验证上下文 ID。

若要查看 isAuthenticationContextSettable 和 authenticationContextId 属性,在向资源操作 API 发出请求时,必须将其包含在 select 语句中。

对受保护操作进行故障排除

症状 - 无法选择身份验证上下文值

尝试选择条件访问身份验证上下文时,没有可供选择的值。

原因

租户中未启用任何条件访问身份验证上下文值。

解决方案

通过添加新的身份验证上下文为租户启用身份验证上下文。 确保选中“发布到应用”,使值可供选择。 有关详细信息,请参阅身份验证上下文。

症状 - 策略未触发

在某些情况下,添加受保护操作后,用户可能没有收到预期的提示。 例如,如果策略要求进行多重身份验证,则用户可能不会看到登录提示。

原因 1

尚未将用户分配到用于受保护操作的条件访问策略。

解决方案 1

如果已为用户分配策略,请使用条件访问 What If 工具检查。 使用该工具时,请选择用户以及与受保护操作一起使用的身份验证上下文。 选择“What If”,并验证“将应用的策略”表中是否列出了所需的策略。 如果策略不适用,请检查策略用户分配条件,然后添加用户。

原因 2

用户之前已满足策略。 例如,同一会话中之前已完成的多重身份验证。

解决方案 2

检查 Microsoft Entra 登录事件以进行故障排除。 登录事件包含有关会话的详细信息,包括用户是否已完成多重身份验证。 使用登录日志进行故障排除时,查看策略详细信息页以确认已请求身份验证上下文也很有帮助。

症状 - 策略从未得到满足

尝试执行条件访问策略的要求时,从不会满足策略,并且不断要求重新进行身份验证。

原因

条件访问策略未创建,或者策略状态为“关闭”或“仅限报告”。

解决方案

如果条件访问策略不存在,请创建策略,或将状态设置为“打开”。

如果由于受保护的操作和重复的重新身份验证请求而无法访问“条件访问”页面,请使用以下链接打开“条件访问”页面。

症状 - 无权添加受保护操作

登录后,你无权添加或删除受保护操作。

原因

你没有管理受保护操作的权限。

解决方案

症状 - 使用 PowerShell 执行受保护操作时返回错误

使用 PowerShell 执行受保护操作时返回错误,并且没有提示满足条件访问策略。

原因

Microsoft Graph PowerShell 支持升级身份验证,这是允许策略提示所必需的。 升级身份验证不支持 Azure 和 Azure AD Graph PowerShell。

解决方案

请确保使用的是 Microsoft Graph PowerShell。