本文介绍如何将 AirWatch 与 Microsoft Entra ID 集成。 将 AirWatch 与 Microsoft Entra ID 集成后,可以:

- 在 Microsoft Entra ID 中控制谁有权访问 AirWatch。

- 让用户能够使用其 Microsoft Entra 帐户自动登录到 AirWatch。

- 在中心位置管理帐户。

先决条件

本文中概述的方案假定你已具备以下先决条件:

- 已启用 AirWatch 单一登录 (SSO) 的订阅。

注意

此应用程序的标识符是一个固定字符串值,因此只能在一个租户中配置一个实例。

方案描述

本文中,您将在测试环境中配置并测试 Microsoft Entra SSO。

- AirWatch 支持 SP 发起的 SSO。

从库中添加 AirWatch

若要配置 AirWatch 与 Microsoft Entra ID 的集成,需要从库中将 AirWatch 添加到托管的 SaaS 应用列表中。

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 请导航到 Entra ID>企业应用>新应用。

- 在“从库中添加”部分的搜索框中,键入“AirWatch”。

- 从结果面板中选择“AirWatch”,然后添加该应用 。 等待几秒钟,以便将该应用添加到租户。

或者,也可以使用企业应用配置向导。 在此向导中,还可以将应用程序添加到租户、将用户/组添加到应用、分配角色以及演练 SSO 配置。 详细了解 Microsoft 365 向导。

配置并测试 AirWatch 的 Microsoft Entra SSO

使用名为 B.Simon 的测试用户配置和测试 AirWatch 的 Microsoft Entra SSO。 若要使 SSO 正常工作,需要在 Microsoft Entra 用户与 AirWatch 中的相关用户之间建立关联。

若要配置并测试 AirWatch 的 Microsoft Entra SSO,请执行以下步骤:

- 配置 Microsoft Entra SSO - 使用户能够使用此功能。

- 创建 Microsoft Entra 测试用户 - 使用 B.Simon 测试 Microsoft Entra 单一登录。

- 分配 Microsoft Entra 测试用户 - 使 B.Simon 能够使用 Microsoft Entra 单一登录。

- 配置 AirWatch SSO - 在应用程序端配置单一登录设置。

- 创建 AirWatch 测试用户——以创建与 Microsoft Entra 用户表示形式相链接的 B.Simon 的对应用户。

- 测试 SSO - 验证配置是否正常工作。

配置 Microsoft Entra SSO

按照以下步骤启用 Microsoft Entra SSO。

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>Enterprise 应用>AirWatch 应用程序集成页,找到 “管理 ”部分并选择 “单一登录”。

在“选择单一登录方法”页上选择“SAML” 。

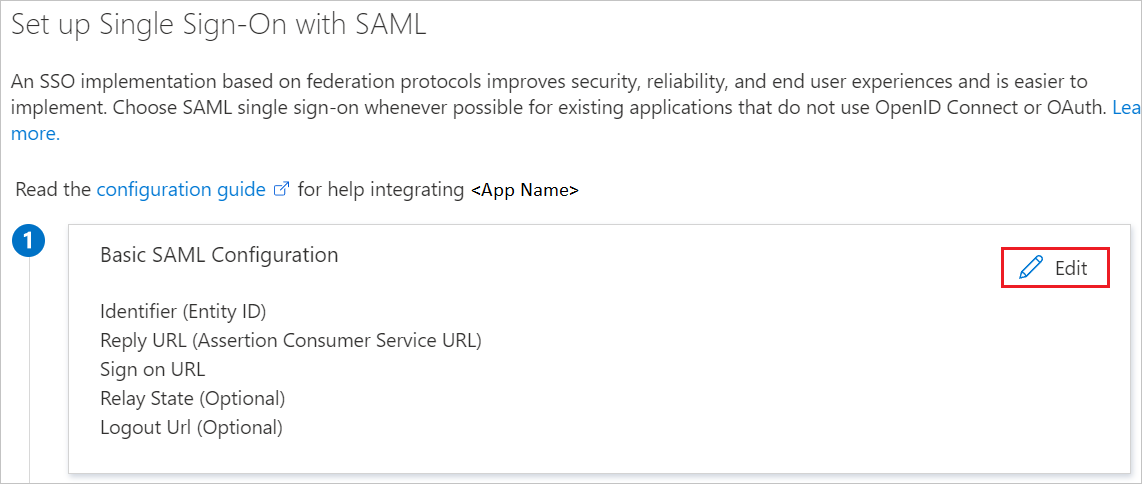

在 “配置 SAML 单点登录”页上,选择 “基本 SAML 配置”中的铅笔图标以编辑设置。

在“基本 SAML 配置”页上,输入以下字段的值 :

a。 在“标识符(实体 ID)”文本框中,键入值:

b. 在“回复 URL”文本框中,使用以下模式之一键入 URL:

回复 URL https://<SUBDOMAIN>.awmdm.com/<COMPANY_CODE>https://<SUBDOMAIN>.airwatchportals.com/<COMPANY_CODE>c. 在“登录 URL”文本框中,使用以下模式键入 URL:

注意

这些值不是真实的。 使用实际的回复 URL 和登录 URL 更新这些值。 请联系 AirWatch 客户端支持团队获取这些值。 还可参考“基本 SAML 配置”部分中显示的模式。

AirWatch 应用程序需要特定格式的 SAML 断言。 为此应用程序配置以下声明。 可以在应用程序集成页的“用户属性”部分管理这些属性的值。 在“设置 SAML 单一登录”页上,单击“编辑”按钮以打开“用户属性”对话框。

在“用户属性”对话框的“用户声明”部分中,通过使用“编辑图标”编辑声明或使用“添加新声明”添加声明,按上图所示配置 SAML 令牌属性,并执行以下步骤 :

名称 源属性 用户唯一标识 (UID) user.userprincipalname a。 选择添加新声明以打开管理用户声明对话框。

b. 在“名称”文本框中,键入为该行显示的属性名称。

c. 请将“命名空间”留空。

d. 选择属性作为“源”。

e. 在“源属性” 列表中,键入为该行显示的属性值。

f。 选择“确定”

g. 选择“保存”。

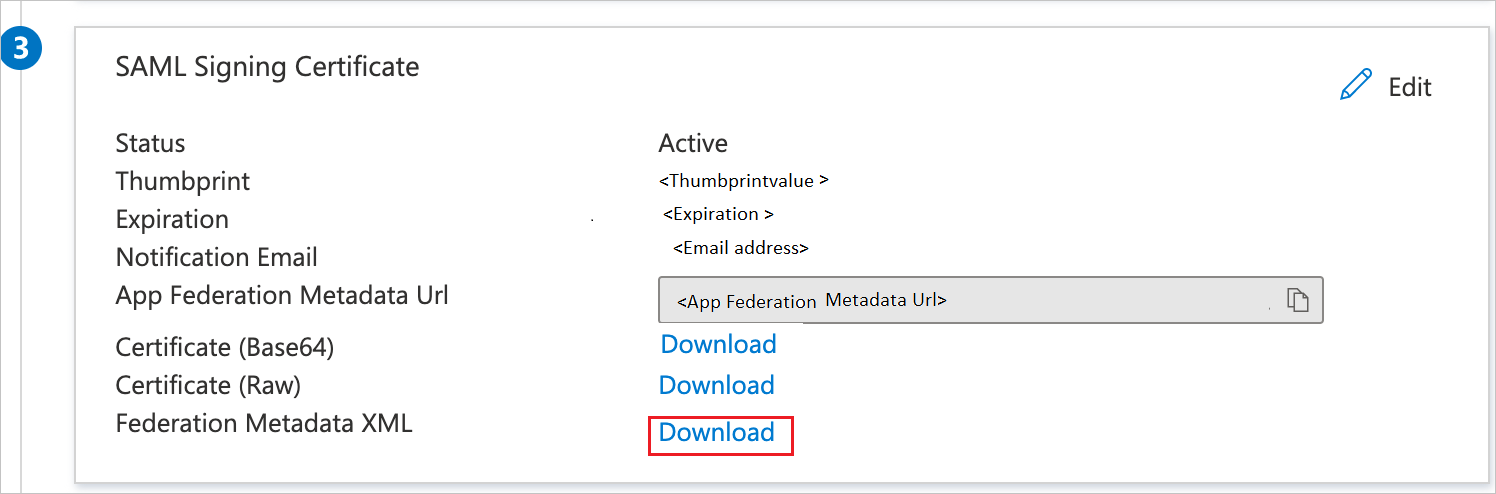

在“使用 SAML 设置单一登录”页的“SAML 签名证书”部分中找到“联合元数据 XML”,选择“下载”以下载该元数据 XML 并将其保存在计算机上 。

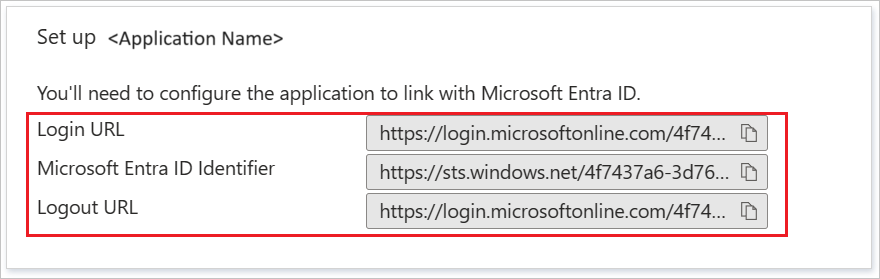

在“设置 AirWatch”部分中,根据要求复制相应 URL 。

创建和分配 Microsoft Entra 测试用户

按照 创建和分配用户帐户 快速入门中的准则创建名为 B.Simon 的测试用户帐户。

配置 AirWatch SSO

在其他 Web 浏览器窗口中,以管理员身份登录 AirWatch 公司站点。

在左侧导航窗格中,选择“组和设置”,然后选择“所有设置”。

接下来,转到“系统”>“企业集成”>“目录服务”。

选择“用户”选项卡,在“基础 DN”字段中键入你的 ,然后选择“保存”。

domain name选择“组”选项卡,在“基础 DN”字段中键入你的 ,然后选择“保存”。

domain name选择“服务器”选项卡,并执行以下步骤:

- 对于“目录类型”,选择“无”。

- 启用“使用 SAML 进行身份验证”选项。

- 选择“导入标识提供者设置”,然后选择“上传”以上传在上面的步骤 4 中下载的 XML 文件。

在“请求” 部分中,执行以下步骤:

- 对于“请求绑定类型”,请选择“POST”。

- 浏览到 Entra ID>企业应用程序>AirWatch。

- 在“AirWatch 配置”部分中,选中“配置 AirWatch”打开“配置登录”窗口

- 从“快速参考”部分复制“SAML 单一登录服务 URL”,然后将其粘贴到“标识提供者单一登录 URL”文本框中。

- 对于“NameID 格式”,请选择“电子邮件地址”。

- 选择“保存”。

在“响应”部分的“响应绑定类型”下,选择“发布”。

再次选择“用户”选项卡。

选择“显示高级设置”以显示高级用户设置。

在“属性” 部分中,执行以下步骤:

- 在“对象标识符”文本框中,键入 。

- 在“用户名”文本框中,键入 。

- 在“显示名称”文本框中,键入

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname。 - 在“名字”文本框中,键入 。

- 在“姓氏”文本框中,键入

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname。 - 在“电子邮件”文本框中,键入 。

- 选择“保存”。

创建 AirWatch 测试用户

要使 Microsoft Entra 用户能够登录 AirWatch,必须对其进行预配才能使其登录 AirWatch。 就 AirWatch 来说,预配任务需要手动完成。

若要配置用户设置,请执行以下步骤:

以管理员身份登录 AirWatch 公司站点。

在左侧的导航窗格中,选择“ 帐户”,然后选择“ 用户”。

在“ 用户 ”菜单中,选择 “列表视图”,然后选择“ 添加 > 添加用户”。

在“添加 / 编辑用户” 对话框中,执行以下步骤:

a。 键入希望在相关文本框中预配的有效 Microsoft Entra 帐户的“用户名”、“密码”、“确认密码”、“名字”、“姓氏”、“电子邮件地址”。

b. 选择“保存”。

注意

可使用其他任何 AirWatch 用户帐户创建工具或 AirWatch 提供的 API 预配 Microsoft Entra 用户帐户。

测试 SSO

在本部分,你将使用以下选项测试 Microsoft Entra 单一登录配置。

选择“ 测试此应用程序”,此选项将重定向到 AirWatch 登录 URL,可在其中启动登录流。

直接转到 AirWatch 登录 URL,并从那里启动登录流。

你可使用 Microsoft 的“我的应用”。 在“我的应用”中选择 AirWatch 磁贴时,此选项将重定向到 AirWatch 登录 URL。 有关“我的应用”的详细信息,请参阅“我的应用”简介。

相关内容

配置 AirWatch 后,就可以强制实施会话控制,从而实时保护组织的敏感数据免于外泄和渗透。 会话控制从条件访问扩展而来。 了解如何通过 Microsoft Defender for Cloud Apps 强制实施会话控制。