本文介绍如何将 Coda 与 Microsoft Entra ID 集成。 将 Coda 与 Microsoft Entra ID 集成后,可以:

- 在 Microsoft Entra ID 中控制谁有权访问 Coda。

- 让用户能够使用其 Microsoft Entra 帐户自动登录到 Coda。

- 在一个中心位置管理帐户。

先决条件

本文中概述的方案假定你已具备以下先决条件:

- 已启用 Coda 单一登录 (SSO) 但已禁用 GDrive 集成的订阅(企业版)。 如果当前已启用 GDrive 集成,请联系 Coda 支持团队为你的组织禁用它。

方案说明

本文中,您将在测试环境中配置并测试 Microsoft Entra SSO。

Coda 支持 IDP 发起的 SSO。

Coda 支持实时用户设置。

Coda 支持自动用户设置。

从库中添加 Coda

若要配置 Coda 与 Microsoft Entra ID 的集成,需要从库中将 Coda 添加到托管 SaaS 应用程序列表。

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 请导航到 Entra ID>企业应用>新应用。

- 在“从库中添加”部分的搜索框中,键入 Coda。

- 在结果面板中选择“Coda”,然后添加该应用。 请稍等几秒钟,应用程序将被添加到您的租户中。

或者,也可以使用企业应用配置向导。 在此向导中,还可以将应用程序添加到租户、将用户/组添加到应用、分配角色以及演练 SSO 配置。 详细了解 Microsoft 365 向导。

配置并测试 Coda 的 Microsoft Entra SSO

使用名为 B.Simon 的测试用户配置并测试 Coda 的 Microsoft Entra SSO。 若要使 SSO 正常工作,需要在 Microsoft Entra 用户与 Coda 中的相关用户之间建立关联。

若要配置并测试 Coda 的 Microsoft Entra SSO,请执行以下步骤:

- 开始配置 Coda SSO - 开始在 Coda 中配置 SSO。

- 配置 Microsoft Entra SSO - 使用户能够使用此功能。

- 创建 Microsoft Entra 测试用户 - 使用 B.Simon 测试 Microsoft Entra 单一登录。

- 分配 Microsoft Entra 测试用户 - 使 B.Simon 能够使用 Microsoft Entra 单一登录。

- 配置 Coda SSO - 在 Coda 中完成配置单一登录设置。

- 创建 Coda 测试用户 - 在 Coda 中拥有与 B.Simon 对应的用户,该用户链接到用户的 Microsoft Entra 表示。

- 测试 SSO - 验证配置是否正常工作。

开始配置 Coda SSO

在 Coda 中执行以下步骤以开始操作。

在 Coda 中,打开“组织设置”面板。

确保组织已禁用 GDrive 集成。 如果当前已启用此功能,请联系 Coda 支持团队 以帮助你从 GDrive 迁移。

在“使用 SSO 进行身份验证(SAML)”下,选择“配置 SAML”选项。

记下 实体 ID 和 SAML 响应 URL 的值,后续步骤中需要用到这些 URL。

配置 Microsoft Entra SSO

按照以下步骤启用 Microsoft Entra SSO。

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>Coda>单一登录。

在“选择单一登录方法”页上选择“SAML” 。

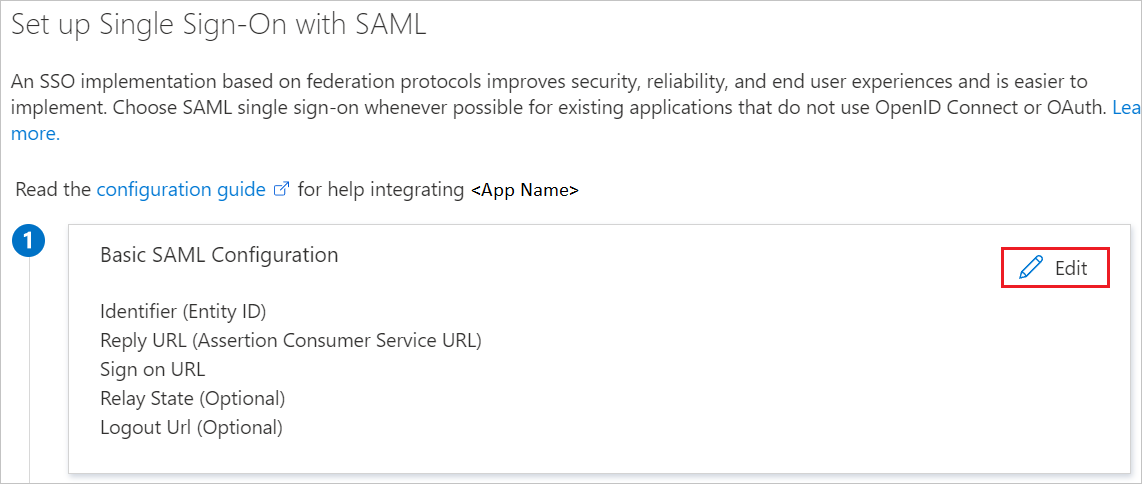

在 “使用 SAML 设置单一登录 ”页上,选择 基本 SAML 配置的 铅笔图标以编辑设置。

在 “设置 SAML 的单一登录 ”页上,执行以下步骤:

a。 在“标识符”文本框中,输入前面记下的“实体 ID”。 它应采用以下模式:

https://coda.io/samlId/<CUSTOMID>b. 在“回复 URL”文本框中,输入前面记下的“SAML 响应 URL”。 它应采用以下模式:

https://coda.io/login/sso/saml/<CUSTOMID>/consume注释

你的值将不同于上面所示的值;可以在 Coda 的“配置 SAML”控制台中找到自己的值。 使用实际标识符和回复网址更新这些值。

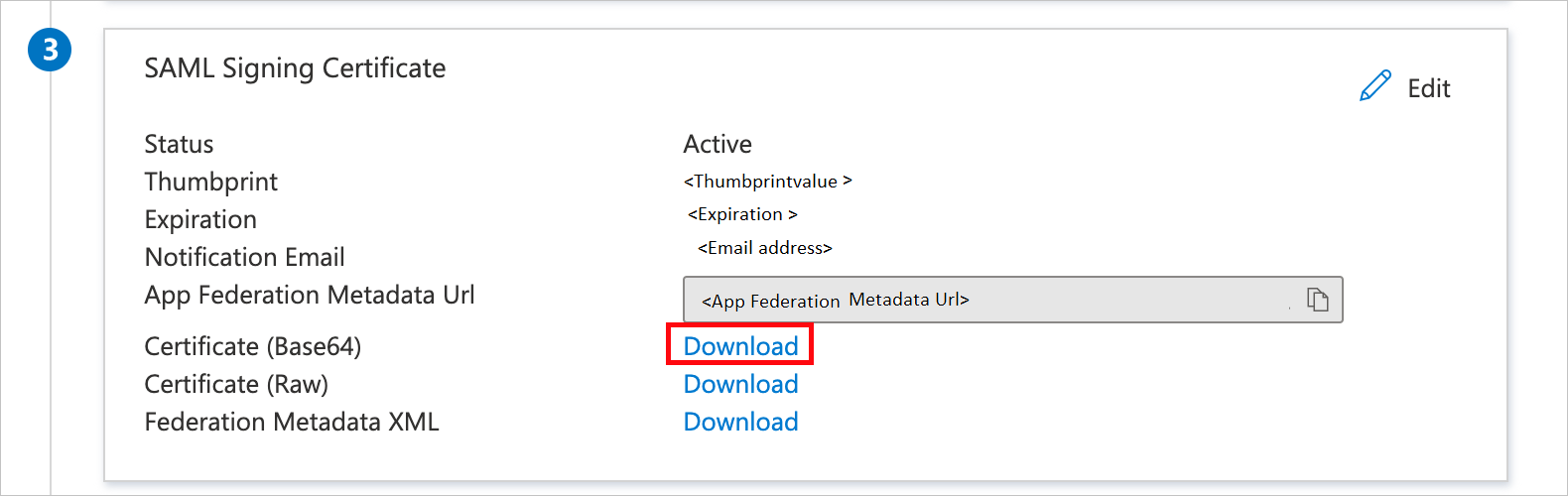

在“使用 SAML 设置单一登录”页的“SAML 签名证书”部分中,找到“证书(Base64)”,选择“下载”以下载该证书并将其保存到计算机上 。

在“设置 Coda”部分,根据要求复制相应的 URL。

创建和分配 Microsoft Entra 测试用户

请遵循创建和分配用户帐户快速指南中的指引,创建一个名为 B.Simon 的测试用户帐户。

配置 Coda SSO

若要完成设置,请在 Coda 配置 Saml 面板中输入来自 Microsoft Entra ID 的值。

- 在 Coda 中,打开“组织设置”面板。

- 在“使用 SSO 进行身份验证(SAML)”下,选择“配置 SAML”选项。

- 将“SAML 提供程序”设置为“Microsoft Entra ID”。

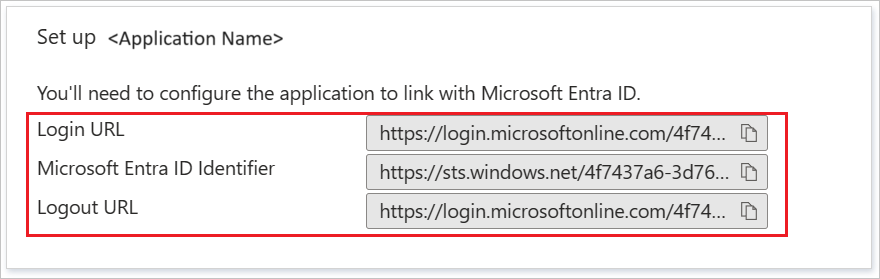

- 在“标识提供者登录 URL”中,粘贴从 Azure 控制台获取的“登录 URL”。

- 在标识提供者颁发者中,粘贴从 Azure 控制台获取的 Microsoft Entra 标识符。

- 在“标识提供者公共证书”中选择“上传证书”选项,然后选择前面下载的证书文件。

- 选择“保存”。

配置 SAML SSO 连接设置所需的操作到此完成。

创建 Coda 测试用户

在本部分,我们将在 Coda 中创建名为 B.Simon 的用户。 Coda 支持默认已启用的实时用户设置。 本节中没有需要你完成的事项。 如果 Coda 中尚不存在用户,身份验证后会创建一个新用户。

Coda 还支持自动用户设置,有关如何配置自动用户设置的更多详细信息,请参见此处。

测试 SSO

在本部分,你将使用以下选项测试 Microsoft Entra 单一登录配置。

选择“ 测试此应用程序”,应会自动登录到为其设置了 SSO 的 Coda。

你可使用 Microsoft 的“我的应用”。 在“我的应用”中选择“Coda”磁贴时,你应会自动登录到为其设置了 SSO 的 Coda。 有关“我的应用”的详细信息,请参阅“我的应用”简介。

相关内容

配置 Coda 后,可以强制实施会话控制,实时防止组织的敏感数据遭受外泄和渗透。 会话控制是条件访问的延伸。 了解如何通过 Microsoft Defender for Cloud Apps 强制实施会话控制。