本文介绍如何将 ISG GovernX 联合身份验证与 Microsoft Entra ID 集成。 ISG 和客户端 IDP 之间联合的模板。 将 ISG GovernX Federation 与 Microsoft Entra ID 集成后,可以:

- 在 Microsoft Entra ID 中控制谁有权访问 ISG GovernX Federation。

- 可让用户使用其 Microsoft Entra 帐户自动登录到 ISG GovernX Federation。

- 在一个中心位置管理帐户。

你将在测试环境中配置和测试 ISG GovernX Federation 的 Microsoft Entra 单一登录。 ISG GovernX 联合管理支持 SP 和 IDP 发起的单点登录和 即时用户预配。

先决条件

若要将 Microsoft Entra ID 与 ISG GovernX Federation 集成,需要:

- 一个 Microsoft Entra 用户帐户。 如果还没有帐户,可以 免费创建帐户。

- 以下角色之一: 应用程序管理员、 云应用程序管理员或 应用程序所有者。

- 一份 Microsoft Entra 订阅。 如果没有订阅,可以获取 免费帐户。

- 已启用 ISG GovernX Federation 单一登录 (SSO) 的订阅。

添加应用程序并分配测试用户

在开始配置单一登录之前,需要从 Microsoft Entra 库添加 ISG GovernX Federation 应用程序。 需要一个测试用户帐户来分配给应用程序并测试单一登录配置。

从 Microsoft Entra 库中添加 ISG GovernX Federation

从 Microsoft Entra 应用程序库添加 ISG GovernX Federation,以配置 ISG GovernX Federation 单一登录。 有关如何从库中添加应用程序的详细信息,请参阅 快速入门:从库中添加应用程序。

创建和分配 Microsoft Entra 测试用户

按照创建和分配用户帐户文章中的指南来创建一个名为 B.Simon 的测试用户帐户。

或者,也可以使用 企业应用配置向导。 在此向导中,可以将应用程序添加到租户、将用户/组添加到应用以及分配角色。 该向导还提供指向单一登录配置窗格的链接。 详细了解 Microsoft 365 助手。

配置 Microsoft Entra SSO

完成以下步骤以启用 Microsoft Entra 单一登录。

以至少云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>Enterprise 应用>ISG GovernX 联合身份验证>单一登录。

在“选择单一登录方法”页上选择“SAML” 。

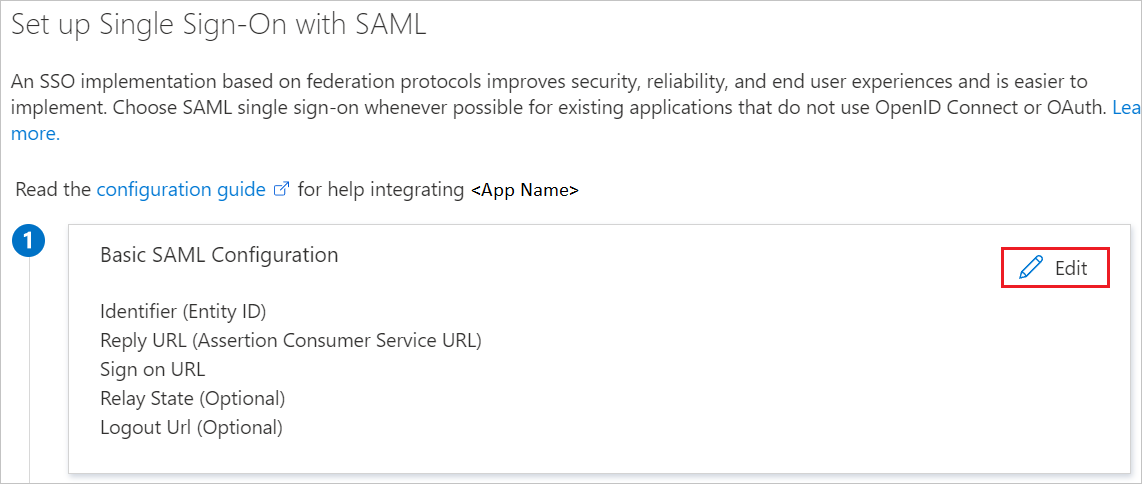

在 “使用 SAML 设置单一登录 ”页上,选择 基本 SAML 配置的 铅笔图标以编辑设置。

在 “基本 SAML 配置 ”部分中,执行以下步骤:

a。 在 “标识符 ”文本框中,使用以下模式键入 URL:

https://www.okta.com/saml2/service-provider/<GovernX_UniqueID>b. 在 “回复 URL ”文本框中,使用以下模式键入 URL:

https://isg-one.okta.com/sso/saml2/<ID>如果要在 SP 发起的模式下配置应用程序,请执行以下步骤:

在 “登录 URL ”文本框中,使用以下模式键入 URL:

https://isg-one.okta.com/sso/saml2/<ID>注释

这些值不是真实的。 请使用实际的标识符、回复 URL 和登录 URL 来更新这些值。 请联系 ISG GovernX 联合身份验证支持团队 获取这些值。 还可以参考 “基本 SAML 配置 ”部分中显示的模式。

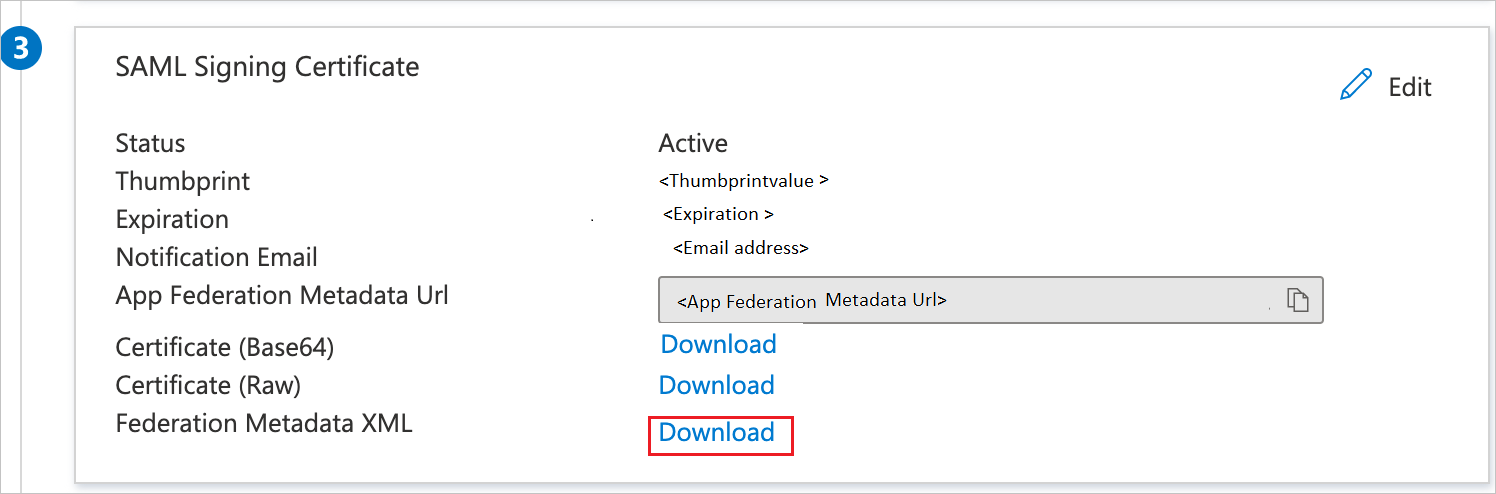

在 SAML 页的 “设置单一登录 ”页的 “SAML 签名证书 ”部分中,找到 “联合元数据 XML ”,然后选择“ 下载 ”以下载证书并将其保存在计算机上。

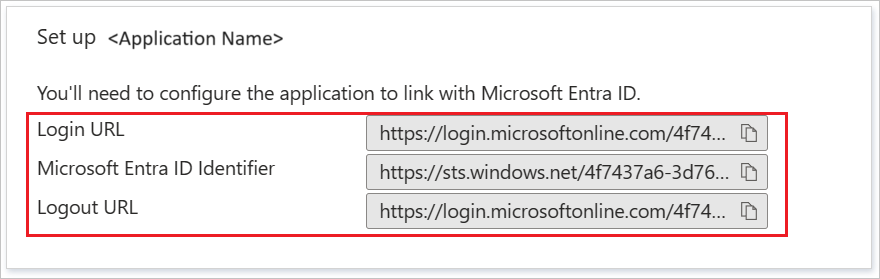

在 “设置 ISG GovernX 联合身份验证 ”部分中,根据要求复制相应的 URL。

配置 ISG GovernX Federation SSO

若要在 ISG GovernX 联合 身份验证端配置单一登录,需要将下载的 联合元数据 XML 以及从应用程序配置复制的相应 URL 发送给 ISG GovernX 联合身份验证支持团队。 他们进行此设置以确保在两端均正确配置 SAML SSO 连接。

创建 ISG GovernX Federation 测试用户

在本部分中,我们在 ISG GovernX Federation 中创建了名为 B.Simon 的用户。 ISG GovernX Federation 支持默认启用的即时用户预配。 本节中没有需要你完成的事项。 如果 ISG GovernX Federation 中尚不存在某用户,则通常会在身份验证后新建此用户。

测试 SSO

在本部分,你将使用以下选项测试 Microsoft Entra 单一登录配置。

由 SP 发起:

选择“ 测试此应用程序”,此选项将重定向到 ISG GovernX 联合身份验证登录 URL,可在其中启动登录流。

直接转到 ISG GovernX Federation 登录 URL,并在其中启动登录流。

IDP 已被启动:

- 选择 测试此应用程序,您应该会自动登录到您为其设置了 SSO 的 ISG GovernX 联合体。

还可以使用Microsoft“我的应用”在任何模式下测试应用程序。 在“我的应用”中选择 ISG GovernX 联合身份验证磁贴时,如果是在 SP 模式下配置的,你会重定向到应用程序登录页来启动登录流;如果是在 IDP 模式下配置的,则应会自动登录到为其设置了 SSO 的 ISG GovernX 联合身份验证。 有关详细信息,请参阅 Microsoft Entra My Apps。

其他资源

相关内容

配置 ISG GovernX Federation 后,就可以强制实施会话控制,从而实时防止组织的敏感数据外泄和渗透。 会话控制是条件访问的延伸。 了解如何使用 Microsoft Cloud App Security 强制实施会话控制。