本文介绍如何将 JIRA SAML SSO by Microsoft 与 Microsoft Entra ID 集成。 将 JIRA SAML SSO by Microsoft 与 Microsoft Entra ID 集成后,可以:

- 在 Microsoft Entra ID 中控制谁有权访问 JIRA SAML SSO by Microsoft。

- 让用户使用其 Microsoft Entra 帐户自动登录 JIRA SAML SSO by Microsoft。

- 在中心位置管理帐户。

说明

在 Atlassian JIRA 服务器上使用 Microsoft Entra 帐户启用单一登录。 这样,所有组织用户便可使用 Microsoft Entra 凭据登录到 JIRA 应用程序。 此插件使用 SAML 2.0 进行联合身份验证。

先决条件

本文中概述的方案假定你已具备以下先决条件:

- 应在 Windows 64 位版本上安装和配置 JIRA Core and Software 7.0 到 10.5.1 或 JIRA Service Desk 3.0 到 5.12.22。

- JIRA 服务器已启用 HTTPS。

- 请注意,下面部分列出了支持 JIRA 插件版本。

- JIRA 服务器应当可以访问 Internet,尤其是访问用于身份验证的 Microsoft Entra 登录页,还应当可以接收来自 Microsoft Entra 的令牌。

- 在 JIRA 中 设置管理员凭据。

- 在 JIRA 中禁用 WebSudo。

- 在 JIRA 服务器应用程序中创建的测试用户。

注意

若要测试本文中的步骤,不建议使用 JIRA 的生产环境。 首先在应用程序的开发环境或过渡环境中测试集成,然后使用生产环境。

若要开始操作,需备齐以下项目:

- 除非有必要,否则不要使用生产环境。

- 启用了 JIRA SAML SSO by Microsoft 单一登录 (SSO) 的订阅。

注意

此集成也可以通过 Microsoft Entra 美国政府云环境使用。 你可以在“Microsoft Entra 美国政府云应用程序库”中找到此应用程序,并以公有云相同的方式对其进行配置。

支持的 JIRA 版本

- JIRA 核心和软件:7.0 到 10.5.1。

- JIRA 服务台版本 3.0 至 5.12.22。

- JIRA 还支持 5.2。 有关详细信息,请选择 JIRA 5.2 Microsoft Entra 单一登录。

注意

请注意,JIRA 插件还适用于 Ubuntu 版本 16.04 和 Linux。

Microsoft SSO 插件

方案描述

本文中,您将在测试环境中配置并测试 Microsoft Entra SSO。

- JIRA SAML SSO by Microsoft 支持 SP 发起的 SSO。

从库添加 JIRA SAML SSO by Microsoft

若要配置 JIRA SAML SSO by Microsoft 与 Microsoft Entra ID 的集成,需要从库中将 JIRA SAML SSO by Microsoft 添加到托管 SaaS 应用列表。

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 请导航到 Entra ID>企业应用>新应用。

- 在“从库中添加”部分的搜索框中,键入“JIRA SAML SSO by Microsoft” 。

- 从结果面板中选择“JIRA SAML SSO by Microsoft”,然后添加应用 。 在该应用添加到租户时等待几秒钟。

或者,也可以使用企业应用配置向导。 在此向导中,还可以将应用程序添加到租户、将用户/组添加到应用、分配角色以及演练 SSO 配置。 详细了解 Microsoft 365 向导。

配置并测试 JIRA SAML SSO by Microsoft 的 Microsoft Entra SSO

使用名为 B.Simon 的测试用户配置并测试 JIRA SAML SSO by Microsoft 的 Microsoft Entra SSO。 若要使 SSO 正常工作,需要在 Microsoft Entra 用户与 JIRA SAML SSO by Microsoft 中的相关用户之间建立关联。

若要配置并测试 JIRA SAML SSO by Microsoft 的 Microsoft Entra SSO,请执行以下步骤:

-

配置 Microsoft Entra SSO - 使用户能够使用此功能。

- 创建 Microsoft Entra 测试用户 - 使用 B.Simon 测试 Microsoft Entra 单一登录。

- 分配 Microsoft Entra 测试用户 - 使 B.Simon 能够使用 Microsoft Entra 单一登录。

-

配置 JIRA SAML SSO by Microsoft SSO - 在应用程序端配置单一登录设置。

- 创建 JIRA SAML SSO by Microsoft 的测试用户,以在 JIRA SAML SSO by Microsoft 中建立 B.Simon 的对应用户,并将其链接到用户在 Microsoft Entra 中的表示形式。

- 测试 SSO - 验证配置是否正常工作。

配置 Microsoft Entra SSO

按照以下步骤启用 Microsoft Entra SSO。

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>JIRA SAML SSO by Microsoft>单点登录。

在“选择单一登录方法”页上选择“SAML” 。

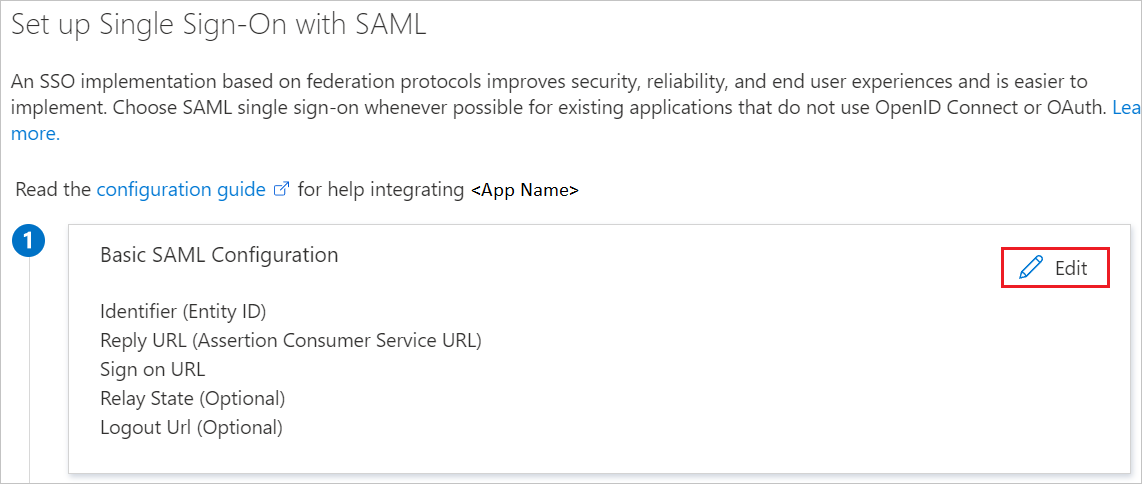

在 “使用 SAML 设置单一登录 ”页上,选择 基本 SAML 配置的 铅笔图标以编辑设置。

在“基本 SAML 配置” 部分中,按照以下步骤操作:

a。 在“标识符”框中,使用以下模式键入 URL:

b. 在“回复 URL”文本框中,使用以下模式键入 URL:

a。 在“登录 URL” 文本框中,使用以下模式键入 URL:。

注意

这些值不是真实的。 请使用实际的“标识符”、“回复 URL”和“登录 URL”更新这些值。 端口可选,以防止其为命名 URL。 这些值是在 Jira 插件配置期间收到的,本文稍后将对此进行介绍。

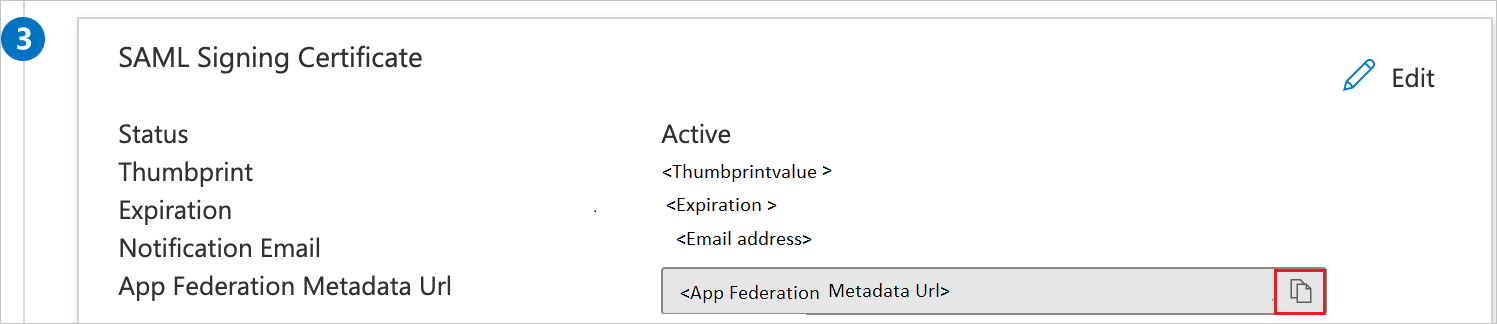

在“设置 SAML 单一登录”页上的“SAML 签名证书”部分,选择“复制”按钮以复制“应用联合元数据 URL”,并将其保存在计算机上。

通过编辑“属性和声明”部分,可以将 Microsoft Entra ID 中的“名称 ID”属性映射到任何所需的用户属性。

a。 选择“编辑”后,可以通过选择“唯一用户标识符”(名称 ID)来映射任何所需的用户属性。

b. 在下一个屏幕上,可以从“源属性”下拉菜单中选择所需的属性名称(如 user.userprincipalname)作为选项。

选项c. 然后,可以通过选择顶部的“保存”按钮来保存选择。

d。 现在,Microsoft Entra ID 中的 user.userprincipalname 属性映射到 Microsoft Entra 中的 Name ID 属性,并由 SSO 插件与 Atlassian 中的用户名属性进行比较。

注意

Microsoft Azure 提供的 SSO 服务支持 SAML 身份验证,该身份验证能够使用不同的属性来识别用户,这些属性包括给定名称(名字)、姓氏(姓氏)、电子邮件(电子邮件地址)和用户主体名称(用户名)。 建议不要将电子邮件用作身份验证属性,因为电子邮件地址并不总是通过 Microsoft Entra ID 进行验证。 该插件会将 Atlassian 用户名属性的值与 Microsoft Entra ID 中的 NameID 属性进行比较,以确定有效的用户身份验证。

如果 Azure 租户有来宾用户,请按照以下配置步骤操作:

a。 选择 铅笔 图标,转到“属性和声明”部分。

b. 在“属性和声明”部分选择 NameID 。

选项c. 根据用户类型设置声明条件。

注意

分别为成员和外部来宾提供 NameID 值

user.userprincipalname和user.mail。d。 保存更改并验证外部来宾用户的 SSO。

创建和分配 Microsoft Entra 测试用户

请遵循创建和分配用户帐户快速指南中的指引,创建一个名为 B.Simon 的测试用户帐户。

配置 JIRA SAML SSO by Microsoft SSO

在另一个 Web 浏览器窗口中,以管理员身份登录到 JIRA 实例。

将鼠标悬停在齿轮上并选择 加载项。

从 Microsoft 下载中心下载插件。 使用“上传加载项”菜单手动上传由 Microsoft 提供的插件。 Microsoft 服务协议涵盖了插件下载。

要运行 JIRA 反向代理方案或负载均衡器方案,请执行以下步骤:

注意

应先按照以下说明配置服务器,然后安装插件。

a。 在 JIRA 服务器应用程序的 server.xml 文件中的连接器端口中添加以下属性。

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

b. 根据代理/负载均衡器,在系统设置中更改基本 URL。

插件安装后,它会显示在“管理加载项”部分的“用户已安装”加载项部分 。 选择“ 配置 ”以配置新插件。

在配置页上执行下列步骤:

提示

请确保一个应用仅映射一个证书,以免在解析元数据时出错。 如果有多个证书,则管理员会在解析元数据时收到错误。

a。 在 “元数据 URL ”文本框中,粘贴已复制 的应用联合元数据 URL 值,然后选择“ 解析 ”按钮。 它将读取 IdP 元数据 URL,并填充所有字段信息。

b. 复制“标识符”、“回 URL”和“登录 URL”值,并将其分别粘贴到 Azure 门户中,“JIRA SAML SSO by Microsoft 域和 URL”部分下的“标识符、回复 URL 和登录 URL”文本框内 。

选项c. 在“登录按钮名”中键入组织希望用户在登录屏幕上看到的按钮名称 。

d。 在登录按钮说明中,键入你的组织希望用户在登录屏幕上看到的按钮的说明。

e。 在“默认组”中,选择要分配给新用户的组织默认组。 默认组有助于确立针对新用户帐户组织的访问权限。

f。 在“SAML 用户 ID 位置”中,选择“用户 ID 位于 Subject 语句的 NameIdentifier 元素之中”或“用户 ID 位于 Attribute 元素之中” 。 此 ID 必须为 JIRA 用户 ID。 如果用户 ID 不匹配,则系统不允许用户登录。

注意

默认 SAML 用户 ID 位置是名称标识符。 可将其更改为属性选项,并输入适当的属性名称。

g。 如果选择“用户 ID 位于属性元素之中”,则请为“属性名称”键入应该出现用户 ID 的属性名称。

h.如果该值不存在,请单击“添加行”。 在“自动创建用户”功能(JIT 用户预配)中:它自动在授权的 Web 应用程序中创建用户帐户,而无需手动预配。 这样可以减少管理性工作负荷并提高工作效率。 由于 JIT 依赖于来自 Azure AD 的登录响应,因此请输入 SAML 响应属性值,其中包括用户的电子邮件地址、姓氏和名字。

一. 如果要将联合域(如 ADFS 等)与 Microsoft Entra ID 一起使用,请选择 “启用主领域发现 ”选项并配置 域名。

j. 如果是基于 ADFS 的登录,请在“域名”中键入域名。

k. 当用户从 JIRA 退出登录时,如果你要从 Microsoft Entra ID 退出登录,请选择“启用单一退出登录”。

l. 如果希望仅通过 Microsoft Entra ID 凭据登录,请启用“强制 Azure 登录”。

注意

若要在启用“强制 Azure 登录”时在登录页上启用管理员登录的默认登录表单,请在浏览器 URL 中添加查询参数。

https://<domain:port>/login.jsp?force_azure_login=falsem. 如果在应用程序代理设置中配置了本地 Atlassian 应用程序,则选择“启用应用程序代理”。

- 对于应用代理设置,请按照 Microsoft Entra 应用程序代理文档中的步骤进行操作。

n. 选择“保存”,保存这些设置。

注意

有关安装和故障排除的详细信息,请访问 MS JIRA SSO 连接器管理员指南, 还有一个常见问题解答可供您参考。

创建 JIRA SAML SSO by Microsoft 测试用户

为了使 Microsoft Entra 用户能够登录 JIRA 本地服务器,必须将其预配到 JIRA SAML SSO by Microsoft。 对于 JIRA SAML SSO by Microsoft,预配是一项手动任务。

若要预配用户帐户,请执行以下步骤:

以管理员身份登录到 JIRA 本地服务器。

将鼠标悬停在齿轮上并选择 “用户管理”。

你将被重定向到“管理员访问”页以输入 密码 ,然后选择“ 确认 ”按钮。

在“ 用户管理 ”选项卡部分下,选择 “创建用户”。

在“新建用户”对话框页中,执行以下步骤:

a。 在“电子邮件地址”文本框中,键入用户的电子邮件地址(例如 )。

b. 在“全名”文本框中,键入用户(例如 B.Simon)的全名。

选项c. 在“用户名”文本框中,键入用户的电子邮件地址(例如 )。

d。 在“密码”文本框中,键入用户的密码。

e。 选择“创建用户”。

测试 SSO

在本部分,你将使用以下选项测试 Microsoft Entra 单一登录配置。

选择测试此应用程序,此选项将重定向到 Microsoft 登录的 JIRA SAML SSO URL,在这里可以启动登录流程。

直接转到 JIRA SAML SSO by Microsoft 登录 URL,并从那里启动登录流。

你可使用 Microsoft 的“我的应用”。 在“我的应用”中选择 JIRA SAML SSO by Microsoft 图标时,系统会将您重定向到 JIRA SAML SSO by Microsoft Sign-on URL。 有关“我的应用”的详细信息,请参阅“我的应用”简介。

相关内容

配置 JIRA SAML SSO by Microsoft 后,就可以强制实施会话控制,实时防止组织的敏感数据外泄和渗透。 会话控制从条件访问扩展而来。 了解如何通过 Microsoft Defender for Cloud Apps 强制实施会话控制。