本文介绍如何将 Qlik Sense Enterprise Client-Managed 与 Microsoft Entra ID 集成。 将 Qlik Sense Enterprise Client-Managed 与 Microsoft Entra ID 集成后,可以:

- 在 Microsoft Entra ID 中控制谁有权访问 Qlik Sense Enterprise。

- 让用户能够使用其 Microsoft Entra 帐户自动登录到 Qlik Sense Enterprise。

- 在中心位置管理帐户。

Qlik Sense Enterprise 有两个版本。 虽然本文介绍与客户端管理的版本的集成,但对于 Qlik Sense Enterprise SaaS(Qlik Cloud 版本),需要采用不同的流程。

先决条件

若要开始操作,需备齐以下项目:

- 一个 Microsoft Entra 订阅。 如果没有订阅,可以获取一个免费帐户。

- 已启用 Qlik Sense Enterprise 单一登录 (SSO) 的订阅。

- 除了云应用程序管理员之外,应用程序管理员也可以在 Microsoft Entra ID 中添加或管理应用程序。 有关详细信息,请参阅 Azure 内置角色。

方案描述

本文中,您将在测试环境中配置并测试 Microsoft Entra SSO。

- Qlik Sense Enterprise 支持 SP 发起的 SSO。

- Qlik Sense Enterprise 支持实时预配

从库中添加 Qlik Sense Enterprise

要配置 Qlik Sense Enterprise 与 Microsoft Entra ID 的集成,需要从库中将 Qlik Sense Enterprise 添加到托管 SaaS 应用列表。

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 请导航到 Entra ID>企业应用>新应用。

- 在“从库中添加”部分的搜索框中,键入“Qlik Sense Enterprise” 。

- 从结果面板中选择“Qlik Sense Enterprise”,然后添加该应用 。 在该应用添加到租户时等待几秒钟。

或者,也可以使用企业应用配置向导。 在此向导中,可以将应用程序添加到租户,将用户/组添加到应用,分配角色,并逐步完成 SSO 配置。 详细了解 Microsoft 365 向导。

配置并测试 Qlik Sense Enterprise 的 Microsoft Entra SSO

使用名为 Britta Simon 的测试用户配置和测试 Qlik Sense Enterprise 的 Microsoft Entra SSO。 若要正常完成 SSO,需要在 Microsoft Entra 用户与 Qlik Sense Enterprise 中的相关用户之间建立链接关系。

若要配置并测试 Qlik Sense Enterprise 的 Microsoft Entra SSO,请执行以下步骤:

-

配置 Microsoft Entra SSO - 使用户能够使用此功能。

- 创建 Microsoft Entra 测试用户 - 测试 Britta Simon 的 Microsoft Entra 单一登录。

- 分配 Microsoft Entra 测试用户 - 使 Britta Simon 能够使用 Microsoft Entra 单一登录。

-

配置 Qlik Sense Enterprise SSO - 在应用程序端配置单一登录设置。

- 在 Qlik Sense Enterprise 中创建测试用户,以便在 Qlik Sense Enterprise 中创建一个与 Microsoft Entra 表示的 Britta Simon 对应的用户。

- 测试 SSO - 验证配置是否正常工作。

配置 Microsoft Entra SSO

按照以下步骤启用 Microsoft Entra SSO。

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>Enterprise 应用>Qlik Sense Enterprise 应用程序集成页,找到 “管理 ”部分并选择 “单一登录”。

在“选择单一登录方法”页上选择“SAML” 。

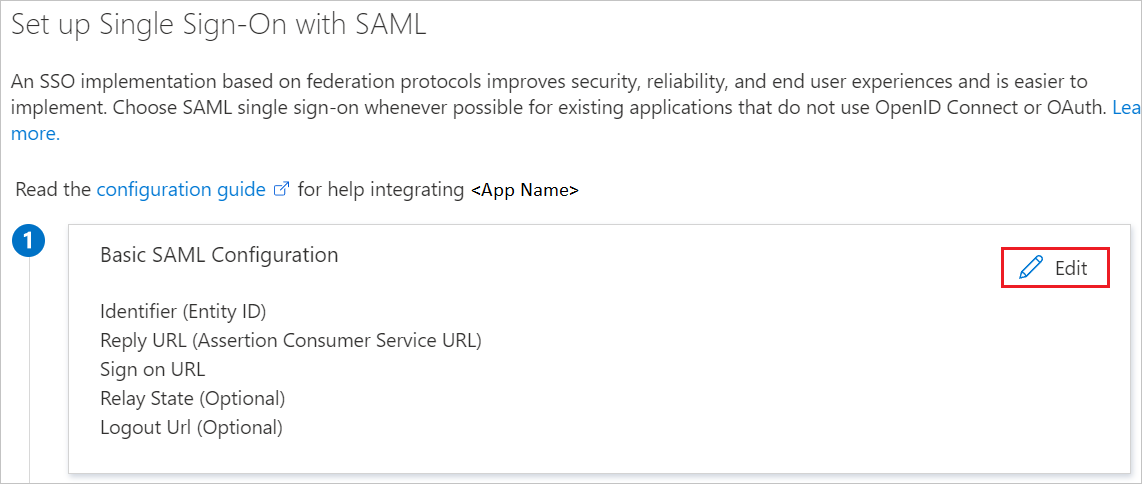

在“设置 SAML 单一登录”页上,选择“基本 SAML 配置”对应的铅笔图标以编辑设置 。

在“基本 SAML 配置” 部分中,按照以下步骤操作:

a。 在“标识符”文本框中,使用以下模式之一键入 URL:

标识符 https://<Fully Qualified Domain Name>.qlikpoc.comhttps://<Fully Qualified Domain Name>.qliksense.comb. 在 “回复 URL” 文本框中,使用以下模式键入 URL:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/samlauthn/选项c. 在“登录 URL”文本框中,使用以下模式键入 URL:

注意

这些值不是真实的。 使用本文稍后介绍的实际标识符、回复 URL 和登录 URL 更新这些值,或联系 Qlik Sense Enterprise 客户端支持团队 获取这些值。 URL 的默认端口是 443,但你可以根据组织需要对其进行自定义。

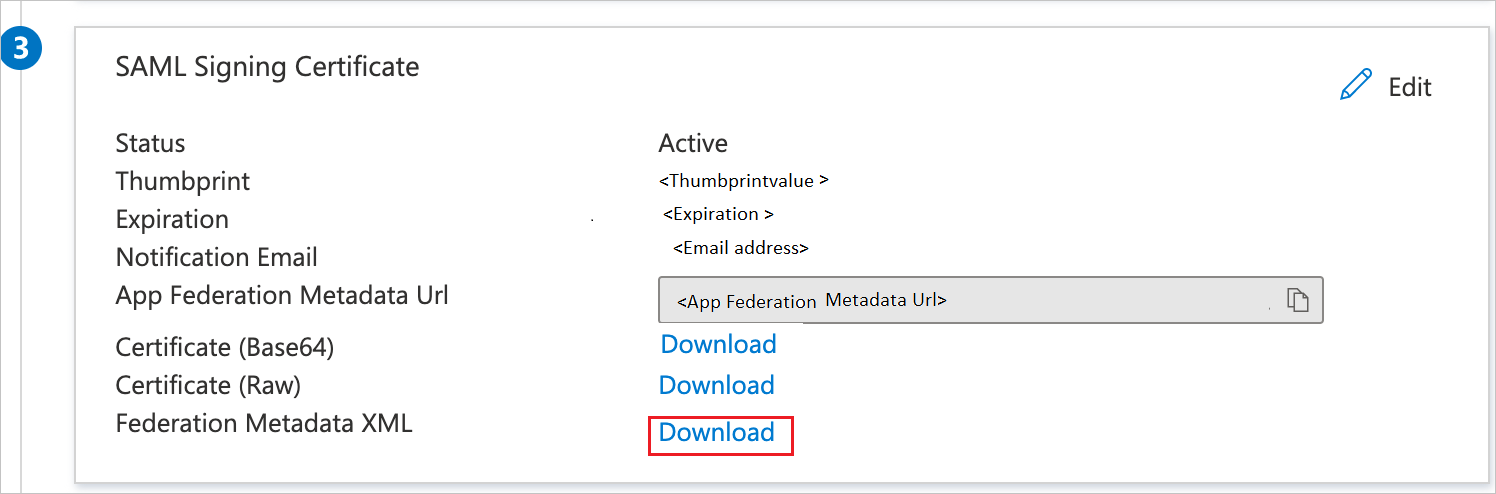

在“使用 SAML 设置单一登录” 页的“SAML 签名证书” 部分,根据要求从给定选项中找到“联合元数据 XML” ,并将其保存在计算机上。

创建和分配 Microsoft Entra 测试用户

请遵循创建和分配用户帐户快速指南中的指引,创建一个名为 B.Simon 的测试用户帐户。

配置 Qlik Sense Enterprise SSO

作为可以创建虚拟代理配置的用户,导航到 Qlik Sense Qlik 管理控制台 (QMC)。

在 QMC 中,选择 虚拟代理 菜单项。

单击屏幕底部的“新建”按钮。

将显示虚拟代理编辑屏幕。 屏幕右侧是显示配置选项的菜单。

选中“标识”菜单选项后,输入 Azure 虚拟代理配置的标识信息。

a。 “说明”字段是虚拟代理配置的友好名称。 输入说明的值。

b. “前缀”字段标识虚拟代理终结点,用于通过 Microsoft Entra 单一登录连接到 Qlik Sense。 输入此虚拟代理服务器的唯一前缀名称。

选项c. “会话非活动超时(分钟)”是使用此虚拟代理进行连接产生的超时。

d。 “会话 Cookie 标头名称”是用于存储用户在成功进行身份验证后接收到的 Qlik Sense 会话的会话标识符的 Cookie 名称。 此名称必须唯一。

选择“身份验证”菜单选项,使其可见。 出现身份验证屏幕。

a。 “匿名访问模式”下拉列表决定匿名用户是否可以通过虚拟代理访问 Qlik Sense。 默认选项为“禁止匿名用户”。

b. “身份验证方法”下拉列表决定了虚拟代理将使用的身份验证方案。 从下拉列表中选择“SAML”。 会出现更多选项。

选项c. 在“SAML 主机 URI 字段”中,输入用户通过此 SAML 虚拟代理访问 Qlik Sense 时将输入的主机名。 主机名是 Qlik Sense 服务器的 URI。

d。 在“SAML 实体 ID” 中,输入“SAML 主机 URI”字段中的相同值。

e。 “SAML IdP 元数据”是之前在“从 Microsoft Entra 配置编辑联合元数据”部分中编辑的文件。 上传 IdP 元数据之前,需要编辑该文件以移除信息,从而确保在 Microsoft Entra ID 和 Qlik Sense 服务器之间操作正确。 如果文件尚未编辑,请参考以上说明进行操作。 如果已编辑该文件,请选择“浏览”按钮,然后选择编辑的元数据文件以将其上传到虚拟代理配置。

f。 针对 SAML 属性(该属性表示 Microsoft Entra ID 要发送到 Qlik Sense 服务器的“UserID”),输入属性名称或架构引用。 可从 Azure 应用屏幕后期配置中获取架构引用信息。 若要使用 name 属性,请输入

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name。g。 请输入在用户通过 Microsoft Entra ID 向 Qlik Sense 服务器进行身份验证时附加的 用户目录 的值。 硬编码值必须用方括号 [] 包围。 若要使用 Microsoft Entra SAML 断言中发送的属性,请在此文本框中输入属性名称,不带方括号。

h.如果该值不存在,请单击“添加行”。 SAML 签名算法设置服务提供者(此案例中为 Qlik Sense 服务器)证书签名,以实现虚拟代理配置。 如果 Qlik Sense 服务器使用通过 Microsoft 增强 RSA 和 AES 加密提供程序生成的受信任证书,则将 SAML 签名算法更改为 SHA 256。

一. SAML 属性映射部分允许将其他属性(例如组)发送到 Qlik Sense,以在安全规则中使用。

选择 “负载均衡 ”菜单选项,使其可见。 出现负载均衡屏幕。

选择“ 添加新服务器节点 ”按钮,选择引擎节点或节点 Qlik Sense 发送会话以进行负载均衡,然后选择“ 添加 ”按钮。

选择“高级”菜单选项,使其可见。 出现高级屏幕。

“主机允许列表”标识在连接到 Qlik Sense 服务器时会被接受的主机名。 输入用户需在连接到 Qlik Sense 服务器时指定的主机名。 主机名是与 SAML 主机 URI 相同的值,但没有

https://。选择“应用”按钮。

选择“确定”以接受表示链接到虚拟代理的代理已重启的警告消息。

屏幕右侧出现“关联项”菜单。 选择“ 代理 ”菜单选项。

出现代理屏幕。 单击底部的“链接”按钮,将代理链接到虚拟代理。

选择支持此虚拟代理连接的代理节点,然后单击“链接”按钮。 链接后,代理将列在关联的代理下。

大约 5 到 10 秒后,将显示“刷新的 QMC”消息。 单击“刷新 QMC”按钮。

QMC 刷新时,选择 虚拟代理 菜单项。 屏幕上的表中将列出新的 SAML 虚拟代理条目。 单选虚拟代理条目。

将激活屏幕底部的“下载 SP 元数据”按钮。 单击“下载 SP 元数据”按钮,将元数据保存到文件。

打开 SP 元数据文件。 观察“entityID” 条目和“AssertionConsumerService” 条目。 这些值等效于 Microsoft Entra 应用程序配置中的标识符、登录 URL 和回复 URL。 将这些值粘贴到 Microsoft Entra 应用程序配置中的“Qlik Sense Enterprise 域和 URL”部分中,如果它们不匹配,则应当在 Microsoft Entra 应用配置向导中替换它们。

创建 Qlik Sense Enterprise 测试用户

Qlik Sense Enterprise 支持实时预配,当用户使用 SSO 功能时,他们会自动添加到 Qlik Sense Enterprise 的“USERS”存储库中。 此外,客户端可以使用 QMC 并创建 UDC (用户目录连接器),以便从其选择的 LDAP (例如 Active Directory 等)中将用户预填充到 Qlik Sense Enterprise 中。

测试 SSO

在本部分,你将使用以下选项测试 Microsoft Entra 单一登录配置。

选择“ 测试此应用程序”,此选项将重定向到 Qlik Sense Enterprise 登录 URL,可在其中启动登录流。

直接转到 Qlik Sense Enterprise 登录 URL,并在其中启动登录流。

你可使用 Microsoft 的“我的应用”。 在“我的应用”中选择 Qlik Sense Enterprise 磁贴时,此选项将重定向到 Qlik Sense Enterprise 登录 URL。 有关“我的应用”的详细信息,请参阅“我的应用”简介。

相关内容

配置 Qlik Sense Enterprise 后,就可以强制实施会话控制,从而实时保护组织的敏感数据免于外泄和渗透。 会话控制从条件访问扩展而来。 了解如何通过 Microsoft Defender for Cloud Apps 强制实施会话控制。