属于 Microsoft Entra 的 Microsoft Entra ID 允许你在 Microsoft Entra ID 中限制外部来宾用户可以在其组织中看到的内容。 默认情况下,系统会在 Microsoft Entra ID 中为来宾用户设置有限的权限级别,而为成员用户的默认设置是完整的用户权限集。 这是 Microsoft Entra 组织的外部协作设置中的另一个来宾用户权限级别,该级别提供限制性更强的访问权限,因此,来宾访问级别为:

| 权限级别 | 访问级别 | 值 |

|---|---|---|

| 与成员用户相同 | 来宾与成员用户对 Microsoft Entra 资源的访问权限相同 | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| 有限的访问权限(默认设置) | 来宾可以查看所有非隐藏组的成员身份 | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| 受限的访问权限(新增) | 来宾不能查看任何组的成员身份 | 2af84b1e-32c8-42b7-82bc-daa82404023b |

当来宾访问受限时,来宾只能查看其自己的用户配置文件。 即使来宾按用户主体名称或 objectId 搜索,也不允许其查看其他用户。 受限访问权限还限制来宾用户查看其所在组的成员身份。 有关总体的默认用户权限(包括来宾用户权限)的详细信息,请参阅 Microsoft Entra ID 中的默认用户权限是什么?。

Microsoft Entra 管理中心内的更新

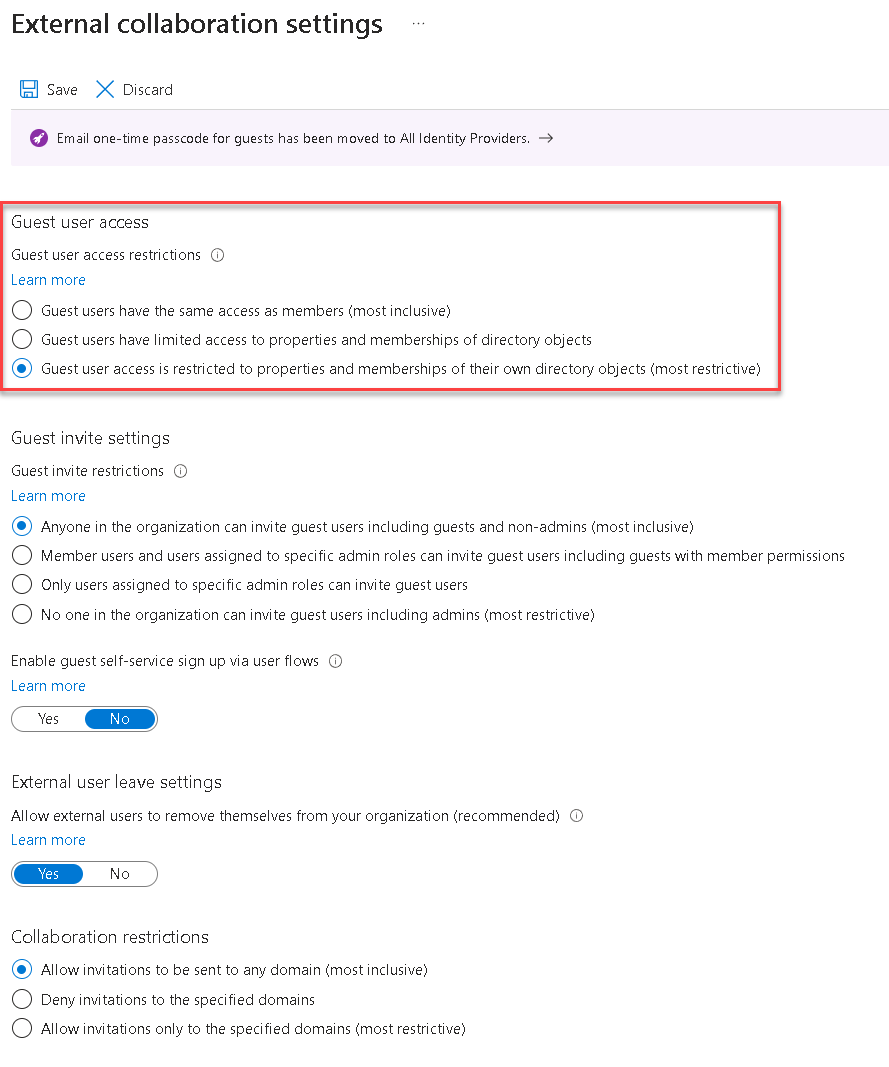

以用户管理员的身份登录到 Microsoft Entra 管理中心。

选择 Entra ID>外部标识。

选择“外部协作设置”。

在“外部协作设置”页上,选择“来宾用户访问权限仅限于其目录对象的属性和成员身份”选项。

选择“保存”。 对于来宾用户,更改可能需要长达 15 分钟的时间才能生效。

通过 Microsoft Graph API 进行更新

有一个新的 Microsoft Graph API 来配置 Microsoft Entra 组织中的来宾权限。 可以进行以下 API 调用来分配任何权限级别。 此处使用的 guestUserRoleId 的值用来说明限制性最强的来宾用户设置。 若要详细了解如何使用 Microsoft Graph 设置来宾权限,请参阅 authorizationPolicy 资源类型。

首次配置

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

响应应当是 Success 204。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模块已弃用。 若要了解详细信息,请阅读弃用更新。 在此日期之后,对这些模块的支持仅限于到 Microsoft Graph PowerShell SDK 的迁移帮助和安全性修复。 弃用的模块将持续运行至 2025 年 3 月 30 日。

我们建议迁移到 Microsoft Graph PowerShell,以便与 Microsoft Entra ID(以前称为 Azure AD)进行交互。 有关常见迁移问题,请参阅迁移常见问题解答。 注意:2024 年 6 月 30 日之后,MSOnline 版本 1.0.x 可能会遇到中断。

更新现有值

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

响应应当是 Success 204。

查看当前值

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

示例响应:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

使用 PowerShell cmdlet 进行更新

对于此功能,我们添加了通过 PowerShell v2 cmdlet 配置受限权限的功能。 Get 和 Update PowerShell 命令已在版本 2.0.2.85 中发布。

Get 命令:Get-MgPolicyAuthorizationPolicy

示例:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Update 命令:Update-MgPolicyAuthorizationPolicy

示例:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

支持的 Microsoft 365 服务

支持的服务

所谓支持,是指体验符合预期;具体而言,它与当前的来宾体验相同。

- 团队

- Outlook (OWA)

- SharePoint

- Teams 中的 Planner

- Planner 移动应用

- Planner Web 应用

- Project 网页版

- 项目运营

当前不支持的服务

目前不受支持的服务可能与新的来宾限制设置存在兼容性问题。

- 表单

- Project Online

- Yammer

- SharePoint 中的 Planner

常见问题解答 (FAQ)

| 问题 | 答案 |

|---|---|

| 这些权限在何处适用? | 这些目录级权限跨 Microsoft Entra 服务(包括 Microsoft Graph、PowerShell v2、Azure 门户和“我的应用”门户)强制执行。 使用Microsoft 365 组进行协作方案的Microsoft 365 个服务也会受到影响,特别是 Outlook、Microsoft Teams 和 SharePoint。 |

| 受限权限如何影响来宾可以查看的组? | 无论是默认来宾权限还是受限来宾权限,来宾都不能查看群组或用户的名单。 来宾可以在 Azure 门户和“我的应用”门户中查看他们所属的组,具体取决于相关权限:

有关来自图形 API 的目录权限的更详细比较,请参阅默认用户权限。 |

| 此功能影响“我的应用”门户的哪些部分? | “我的应用”门户中的组功能遵循这些新权限。 此功能包括用来在“我的应用”中查看组列表和组成员身份的所有路径。 未对组磁贴可用性进行任何更改。 组磁贴可用性仍由 Azure 门户中的现有组设置控制。 |

| 这些权限是否替代了 SharePoint 或 Microsoft Teams 来宾设置? | 否。 这些现有设置仍然会控制这些应用程序中的体验和访问权限。 例如,如果你在 SharePoint 中看到问题,请仔细检查你的外部共享设置。 团队所有者在团队级别添加的来宾只能访问标准频道的频道会议聊天,无法访问任何专用和共享频道的聊天。 |

| Yammer 中有哪些已知的兼容性问题? | 将权限设置为“受限”后,登录到 Yammer 的来宾无法离开组。 |

| 我在租户中的现有来宾权限是否会更改? | 你的当前设置未进行任何更改。 我们保留了与现有设置的后向兼容性。 你决定何时需要进行更改。 |

| 是否会默认设置这些权限? | 否。 现有的默认权限保持不变。 你可以选择将权限设置得更为严格。 |

| 此功能是否有任何许可要求? | 没有,此功能没有新的许可要求。 |

后续步骤

- 若要详细了解 Microsoft Entra ID 中的现有来宾权限,请参阅 Microsoft Entra ID 中的默认用户权限是什么?

- 若要查看用于限制来宾访问的 Microsoft Graph API 方法,请参阅

authorizationPolicy资源类型 - 若要撤销用户的所有访问权限,请参阅在 Microsoft Entra ID 中撤销用户访问权限