条件访问优化代理通过分析条件访问策略来改善其安全状况,了解差距、重叠和异常。 随着条件访问成为组织的零信任策略的核心组成部分,代理的功能必须可配置,以满足组织的独特需求。

本文中所述的代理设置涵盖触发器、通知和范围等标准选项。 但是,这些设置还包括高级选项,如自定义说明、Intune 集成和权限。

重要

条件访问优化代理中的 ServiceNow 集成目前为预览版。 此信息与可能在发布前进行实质性修改的预发行版产品相关。 Microsoft 不对此处提供的信息作任何明示或默示的担保。

如何配置代理设置

可以从 Microsoft Entra 管理中心的两个位置访问设置:

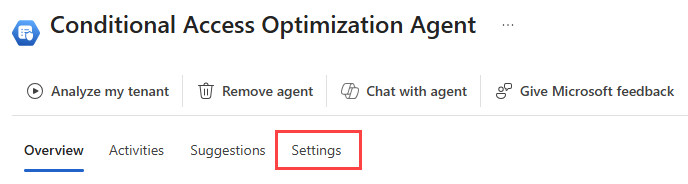

- 从代理>条件访问优化代理>设置。

- 从条件访问>中选择“策略摘要>下的“条件访问优化代理”卡。

进行任何更改后,选择页面底部的 “保存 ”按钮。

Trigger

根据代理最初配置的时间,代理配置为每隔 24 小时运行一次。 可以随时手动运行代理。

Microsoft Entra 需要监视的对象

使用 Microsoft Entra 对象下的复选框来监视 ,以指定在发出策略建议时代理应监视的内容。 默认情况下,代理将在前 24 小时内查找租户中的新用户和应用程序。

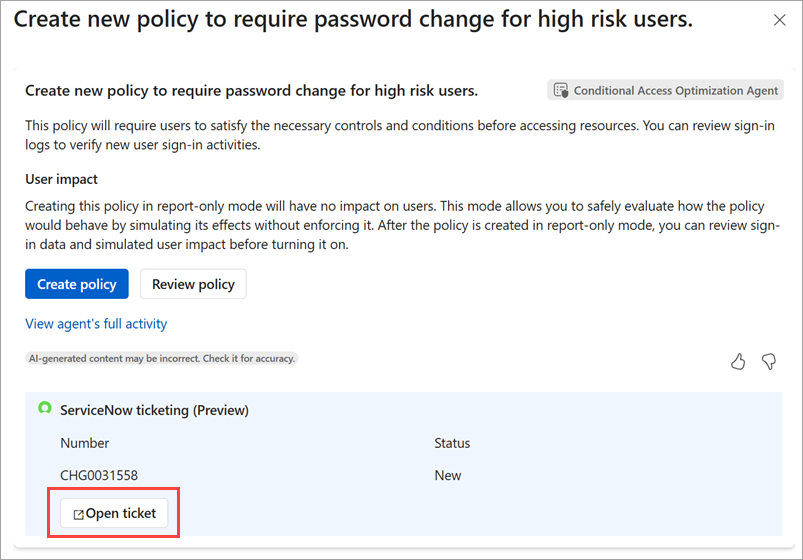

智能体功能

默认情况下,条件访问优化代理可以在 仅报告模式下创建新的策略。 可以更改此设置,以便管理员必须先批准新策略,然后才能创建该策略。 策略仍以仅报告模式创建,但仅在管理员批准后创建。 查看策略影响后,可以直接从代理体验或条件访问中打开策略。

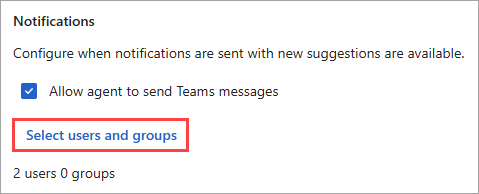

Notifications

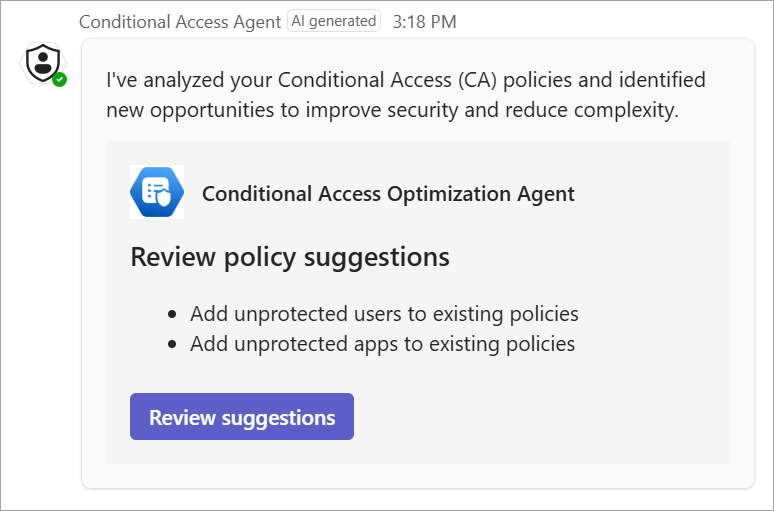

条件访问优化代理可以通过 Microsoft Teams 将通知发送到一组选定的收件人。 借助 Microsoft Teams 中的 条件访问代理 应用,当代理显示新建议时,收件人会直接在 Teams 聊天中接收通知。

若要将代理应用添加到 Microsoft Teams,请执行以下作:

在 Microsoft Teams 中,从左侧导航菜单中选择 “应用 ”,然后搜索并选择 条件访问代理。

选择 “添加 ”按钮,然后选择 “打开 ”按钮以打开应用。

若要简化应用访问,请右键单击左侧导航菜单中的应用图标并选择 “固定”。

若要在条件访问优化代理设置中配置通知,请执行以下作:

最多可以选择 10 个收件人来接收通知。 可以选择一个组来接收通知,但该组的成员身份不能超过 10 个用户。 如果选择的组少于 10 个,但稍后会添加更多用户,该组将不再接收通知。 同样,通知只能发送到五个对象,例如单个用户或组的组合。 若要停止接收通知,请从收件人列表中删除用户对象或组。

此时,代理的通信是一个方向,因此你可以接收通知,但无法在 Microsoft Teams 中响应它们。 若要对建议采取措施,请从聊天中选择 “查看建议 ”,在 Microsoft Entra 管理中心打开条件访问优化代理。

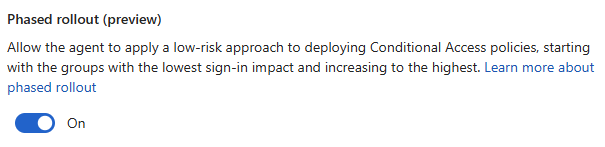

分阶段推出

当代理在仅报告模式下创建新策略时,策略将分阶段推出,以便可以监视新策略的效果。 分阶段推出默认处于启用状态。 有关详细信息,请参阅 条件访问优化代理分阶段推出。

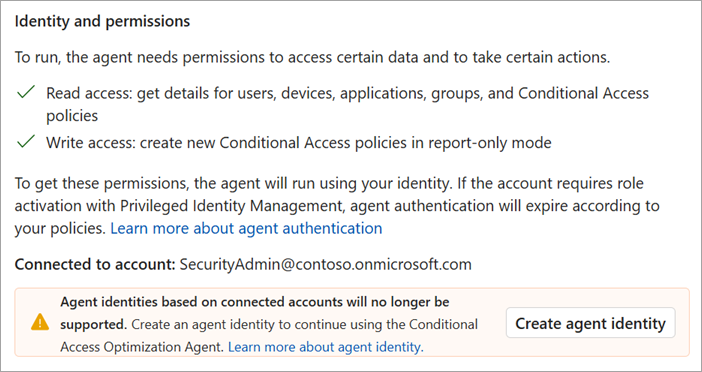

标识和权限

代理设置的此部分介绍代理在其下运行的身份以及其用于操作的权限。

身份

条件访问优化代理现在支持 Microsoft Entra 代理 ID,允许代理在其自己的标识下运行,而不是特定用户的标识。 此功能可提高安全性,简化管理,并提供更大的灵活性。

- 代理的新安装默认使用 代理标识。

- 现有安装可以随时从用户上下文切换为在代理标识下运行。

- 此更改不会影响报告或分析。

- 现有策略和建议仍然不受影响。

- 客户无法切换回用户上下文。

- 具有安全管理员角色的管理员可以进行此更改。 从代理页上的横幅消息或代理设置的“标识和权限”部分选择“创建代理标识”。

启用和使用条件访问优化代理还需要安全 Copilot 角色。 默认情况下,安全管理员有权访问安全 Copilot。 你可以指定具有 Security Copilot 访问权限的条件访问管理员。 此授权使条件访问管理员能够使用代理。 有关详细信息,请参阅 分配 Security Copilot 的访问权限。

Permissions

代理标识使用以下权限来执行其任务。 创建代理标识时,会自动分配这些权限。

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

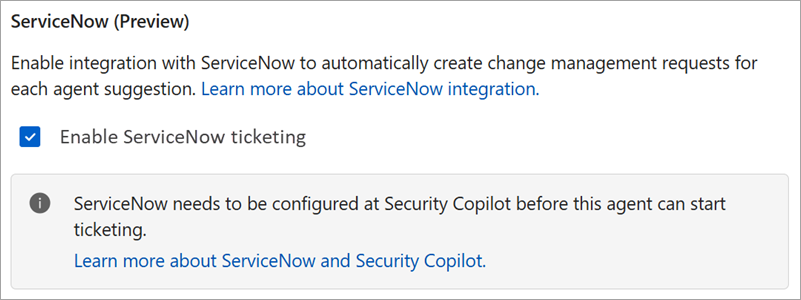

ServiceNow 集成(预览版)

使用 用于安全 Copilot 的 ServiceNow 插件 的组织现在可以让条件访问优化代理为每个代理生成的新建议创建 ServiceNow 更改请求。 此功能允许 IT 和安全团队跟踪、查看和批准或拒绝现有 ServiceNow 工作流中的代理建议。 目前仅支持更改请求(CHG)。

若要使用 ServiceNow 集成,组织必须配置 ServiceNow 插件 。

在条件访问优化代理设置中打开 ServiceNow 插件时,代理中的每个新建议都会创建 ServiceNow 更改请求。 更改请求包括有关建议的详细信息,例如策略类型、受影响的用户或组以及建议背后的理由。 集成还提供反馈循环:代理监视 ServiceNow 更改请求的状态,并在批准更改请求时自动实现更改。

自定义说明

可以使用可选的 自定义说明 字段根据需求定制策略。 此设置允许你在代理执行过程中向代理提供提示。 这些说明可用于:

- 包括或排除特定用户、组和角色

- 排除代理需要考虑的对象或将对象添加到条件访问策略中。

- 将例外应用于特定策略,例如从策略中排除特定组、需要 MFA 或要求移动应用程序管理策略。

可以在自定义说明中输入名称或对象 ID。 验证这两个值。 如果添加组的名称,则代表你自动添加该组的对象 ID。 自定义说明示例:

- “从需要多重身份验证的任何策略中排除”Break Glass“组中的用户。

- “从所有策略中排除对象 ID 为 ddddddd-3333-4444-5555-eeeeeeeee 的用户”

需要考虑的一种常见方案是,如果你的组织拥有大量不希望代理建议添加到标准条件访问策略的来宾用户。 如果代理运行并看到建议的策略未涵盖的新来宾用户,则使用 SCU 来建议通过不需要的策略覆盖这些来宾用户。 防止代理考虑来宾用户:

- 创建名为“来宾”的动态组,其中

(user.userType -eq "guest")。 - 根据需求添加自定义指令。

- “从代理考虑中排除”来宾“组。

- “从任何移动应用程序管理策略中排除”来宾“组。

有关如何使用自定义说明的详细信息,请查看以下视频。

视频中的某些内容(如用户界面元素)可能会更改,因为代理经常更新。

Intune 集成

条件访问优化代理与 Microsoft Intune 集成,用于监视 Intune 中配置的设备符合性和应用程序保护策略,并确定条件访问强制实施中的潜在差距。 这种主动和自动化的方法可确保条件访问策略与组织安全目标和合规性要求保持一致。 代理建议与其他策略建议相同,但 Intune 向代理提供信号的一部分除外。

Intune 方案的代理建议涵盖特定的用户组和平台(iOS 或 Android)。 例如,代理标识面向“Finance”组的活动 Intune 应用保护策略,但确定没有足够的条件访问策略强制实施应用保护。 代理创建一个仅报告策略,该策略要求用户仅通过 iOS 设备上的合规应用程序访问资源。

若要标识 Intune 设备符合性和应用保护策略,代理必须以全局管理员或条件访问管理员和全局读取者身份运行。 条件访问管理员本身不足以让代理生成 Intune 建议。

全局安全访问集成

Microsoft Entra Internet Access 和 Microsoft Entra Private Access(统称为全局安全访问)与条件访问优化代理集成,以提供特定于组织网络访问策略的建议。 建议 启用新策略以强制实施全局安全访问网络访问要求,帮助你调整全局安全访问策略,包括网络位置和受保护的应用程序。

通过此集成,代理标识条件访问策略未涵盖的用户或组,仅通过批准的全局安全访问通道要求访问公司资源。 此策略要求用户在访问企业应用和数据之前使用组织的安全全局安全访问网络连接到企业资源。 系统提示从非托管或不受信任的网络连接的用户使用全局安全访问客户端或 Web 网关。 可以查看登录日志以验证合规连接。