在没有 Exchange Online 邮箱的 Exchange Online 组织或独立 Exchange Online Protection (EOP) 组织中,可以通过设置邮件流规则 ((也称为传输规则) )来检查电子邮件附件。 邮件流规则允许你检查电子邮件附件作为邮件安全性和合规性需求的一部分。 检查附件时,可以根据附件的内容或特征对邮件执行操作。 下面是一些可以使用邮件流规则执行的与附件相关的任务:

- 搜索文本与指定模式匹配的文件,并在邮件末尾添加免责声明。

- 检查附件中的内容,如果有任何您指定的关键词,则将邮件重定向到仲裁人进行审批,然后再传递。

- 检查包含无法检查的附件的邮件,然后阻止整个邮件的发送。

- 如果你选择阻止邮件传递,请检查附件是否超过特定大小,然后通知发件人问题。

- 检查附加的 Office 文档的属性是否与您指定的值匹配。 在这种情况下,可以将邮件流规则和 DLP 策略的要求与第三方分类系统(例如 SharePoint 或 Windows Server 文件分类基础结构 (FCI) )集成。

- 创建通知,在用户发送与邮件流规则匹配的邮件时发出警报。

- 阻止包含附件的所有邮件。 有关示例,请参阅 在 Exchange Online 中使用附件阻止方案的邮件流规则。

注意

所有这些情况均将扫描压缩的存档附件。

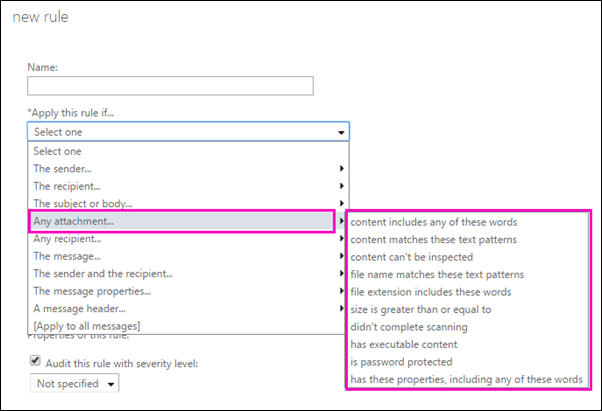

Exchange Online 管理员可以在 Exchange 管理中心创建邮件流规则, (EAC) 邮件流>规则。 需要权限才能执行此过程。 开始创建新规则后,可以通过选择“应用此规则 if”下的“任何附件”来查看附件相关条件的完整列表。 The attachment-related options are shown in the following diagram.

有关邮件流规则的详细信息(包括可选择的一系列条件和操作),请参阅 Exchange Online 中的邮件流规则 (传输规则) 。 Exchange Online Protection (EOP) 和混合客户可以从 配置 EOP 的最佳做法中提供的邮件流规则最佳做法中受益。 如果已准备好开始创建规则,请参阅 在 Exchange Online 中管理邮件流规则。

提示

如果怀疑规则无法正常工作,请先检查邮件包含的附件。 若要检查邮件流规则评估期间包含的邮件 () 附件,请参阅 Test-TextExtraction。

此方法应起作用。

检查附件中的内容

可以使用下表中的邮件流规则条件来检查邮件附件的内容。 对于这些情况,仅检查从附件提取的文本的前 1 兆字节 (MB) 。 1 MB 限制是指提取的文本,而不是附件的文件大小。 例如,2 MB 的文件可能包含少于 1 MB 的文本,以便检查所有文本。

若要在检查邮件时开始使用这些条件,需要将它们添加到邮件流规则中。 有关创建或更改规则的详细信息,请参阅 在 Exchange Online 中管理邮件流规则。

| EAC 中的条件名称 | Exchange Online PowerShell 中的条件名称 | 说明 |

|---|---|---|

|

任何附件的内容都包含 任何附件>内容包括这些字词中的任何一个 |

AttachmentContainsWords | 此条件会匹配受支持的文件类型附件包含指定的字符串或一组字符的邮件。 |

|

任何附件内容都匹配 任何附件>内容与这些文本模式匹配 |

AttachmentMatchesPatterns | 此条件会匹配受支持的文件类型附件包含的文本模式与指定正则表达式匹配的邮件。 |

|

任何附件的内容无法检查 任何附件>无法检查内容 |

AttachmentIsUnsupported | 邮件流规则只能检查受支持文件类型的内容。 如果邮件流规则找到不支持的附件,则会触发 AttachmentIsUnsupported 条件。 下一部分将介绍支持的文件类型。 |

注意

Exchange Online PowerShell 中的条件名称是 New-TransportRule 和 Set-TransportRule cmdlet 上的参数名称。 有关详细信息,请参阅 New-TransportRule。

有关这些条件的属性类型的详细信息,请参阅 Exchange Online 中 (谓词) 的邮件流规则条件和例外。

有关如何使用 Windows PowerShell 连接到 Exchange Online 的信息,请参阅 连接到 Exchange Online PowerShell。

邮件流规则内容检查支持的文件类型

下表列出了邮件流规则支持的文件类型。 系统通过检查文件属性而不是实际文件扩展名来自动检测文件类型,从而帮助防止恶意黑客能够通过重命名文件扩展名来绕过邮件流规则筛选。 本文稍后会指定一个文件类型列表,其中包含可在邮件流规则上下文中检查的可执行代码。

| 类别 | 文件扩展名 | 注释 |

|---|---|---|

| Adobe PDF | 无 | |

| 压缩的存档文件 | .arj、.bz2、.cab、.chm、.gz、.gzip、.lha、.lzh、.lzma、.mhtml、.msp、.rar、.rar4、.tar、.xar、.xz、.zip、.7z | 无 |

| HTML | .ascx、.asp、.aspx、.css、.hta、.htm、.html、.htw、.htx、.jhtml | 无 |

| JSON | adaptivecard、.json、messagecard | 无 |

| 邮件 | .eml、.msg、.nws | 无 |

| Microsoft Office | .doc、.docb、.docm、.docx、.dot、.dotm、.dotx、 .obd、.obt、.one、.pot、.potm、.potx、.ppa、.ppam、.pps、.ppsm、.ppsx、.ppt、.pptm、.pptx、.xlb、.xlc、.xlm、.xls、.xlsb、.xlsm、.xlsx、.xlt、.xltm、.xltx、.xlw | 同时还会检查这些文件类型中包含的任何嵌入式部件的内容。 但是,不会检查任何未嵌入 (的对象,例如链接文档) 。 还会扫描自定义属性中的内容。 |

| Microsoft Office xml | .excelove my life, .powerpointml, .wordml | 无 |

| Microsoft Visio | .vdw、.vdx、.vsd、.vsdm、.vsdx、.vssm、.vssx、.vst、.vstm、.vstx、.vsx、.vsx、.vtx | 无 |

| OpenDocument | .odp、.ods、.odt | 不处理 .odf 文件的任何部分。 例如,如果 .odf 文件包含嵌入式文档,则不检查该嵌入式文档的内容。 |

| 其他 | .dfx、.dxf、.encoffmetro、.fluid、.mime、.pointpub、.pub、.rtf、.vtt、.xps | 无 |

| Text | .asm、.bat、.c、.class、.cmd、.cpp、.cs、.csv、.cxx .def、.dic、.h、.hpp、.hxx、.ibq、.idl、.inc、.inf、.ini、.inx、.java、.js、.json、.lnk、.log、.m3u、messagestorage、.mpx、.php、.pl、.pos、.tsv、.txt、.vcf、.vcs | 还会扫描基于文本的其他文件。 此列表具有代表性。 |

| XML | .infopathml、.jsp、.mspx、.xml | 无 |

检查附件的文件属性

邮件流规则中可以使用以下条件来检查附加到邮件的文件的不同属性。 若要在检查邮件时开始使用这些条件,需要将它们添加到邮件流规则中。 有关创建或更改规则的详细信息,请参阅 管理邮件流规则。

注意

如果要使用文件条件 AttachmentNameMatchesPatterns 或 AttachmentExtensionMatchesWords 阻止某些文件,请注意,此条件检查的是实际文件扩展名,而不是文件属性,这与前面提到的其他条件的文件内容检查不同。 如果需要基于系统文件属性检测阻止文件(例如,文件已重命名),请改用 反邮件软件策略 的“通用附件筛选器”功能。

| EAC 中的条件名称 | Exchange Online PowerShell 中的条件名称 | 说明 |

|---|---|---|

|

任何附件的文件名匹配 任何附件>文件名与这些文本模式匹配 |

AttachmentNameMatchesPatterns | 此条件会匹配附件文件名称中包含指定字符的邮件。 |

|

任何附件的文件扩展名匹配 任何附件>文件扩展名包括这些字词 |

AttachmentExtensionMatchesWords | 此条件会匹配附件文件扩展名与指定内容相匹配的邮件。 |

|

任何附件都大于或等于 任何附件>大小大于或等于 |

AttachmentSizeOver | 当这些附件大于或等于指定大小时,此条件会匹配带有附件的邮件。 此条件是指单个附件的大小,而不是累积大小。 例如,如果将规则设置为拒绝任何 10 MB 或更大的附件,则会拒绝大小为 15 MB 的单个附件,但允许包含三个 5 MB 附件的邮件。 |

|

邮件未完成扫描 任何附件>未完成扫描 |

AttachmentProcessingLimitExceeded | 当邮件流规则代理未检查附件时,此条件与邮件匹配。 |

|

任何附件具有可执行内容 任何附件>具有可执行内容 |

AttachmentHasExecutableContent | 此条件会匹配包含可执行文件作为附件的邮件。 此处列出了支持的文件类型。 |

|

任何附件采用密码保护 任何附件>受密码保护 |

AttachmentIsPasswordProtected | 此条件会匹配具有受密码保护的附件的邮件。 密码检测适用于 Office 文档、压缩文件 (.zip、.7z) 和 .pdf 文件。 |

|

任何附件均具有这些属性,包括以下任何词语 任何附件>具有这些属性,包括这些字词中的任何一个 |

AttachmentPropertyContainsWords | 此条件会匹配其中附加 Office 文档的指定属性包含指定词语的邮件。 用冒号分隔属性及其可能的值。 用逗号分隔多个值。 多个属性值对也用逗号分隔。 |

注意

Exchange Online PowerShell 中的条件名称是 New-TransportRule 和 Set-TransportRule cmdlet 上的参数名称。 有关详细信息,请参阅 New-TransportRule。

有关这些条件的属性类型的详细信息,请参阅 Exchange Online 中 (谓词) 的邮件流规则条件和例外。

有关如何连接到 Exchange Online PowerShell 的信息,请参阅 连接到 Exchange Online PowerShell。

邮件流规则检查支持的可执行文件类型

邮件流规则使用 true 类型检测来检查文件属性,而不仅仅是文件扩展名。 此方法有助于通过重命名文件扩展名来防止恶意黑客绕过规则。 下表列出了这些条件支持的可执行文件类型。 如果找到此处未列出的文件,则会触发条件 AttachmentIsUnsupported 。

| 文件类型 | 本机扩展 |

|---|---|

| 使用动态链接库扩展名的 32 位 Windows 可执行文件。 | .dll |

| 自解压的可执行程序文件。 | .exe |

| 卸载可执行文件。 | .exe |

| 程序快捷方式文件。 | .exe |

| 32 位 Windows 可执行文件。 | .exe |

| Microsoft Visio XML 绘图文件。 | 。Vxd |

| OS/2 操作系统文件。 | .os2 |

| 16 位 Windows 可执行文件。 | .w16 |

| 磁盘操作系统文件。 | 。Dos |

| 欧洲计算机研究所防病毒研究标准防病毒测试文件。 | .com |

| Windows 程序信息文件。 | .pif |

| Windows 可执行程序文件。 | .exe |

重要

.rar (使用 WinRAR 存档器) 创建的自解压缩存档文件、 .jar (Java 存档文件) 以及 .obj (编译的源代码、3D 对象或序列文件) 文件不被视为 可执行文件类型。 若要阻止这些文件,可以使用邮件流规则查找具有本文前面所述扩展名的文件,也可以配置阻止这些文件类型 (常见附件类型筛选器) 的反恶意软件策略。 有关详细信息,请参阅 在 EOP 中配置反恶意软件策略。

数据丢失防护策略和附件邮件流规则

注意

本部分不适用于独立的 EOP 组织。

为了帮助你管理电子邮件中的重要业务信息,可以包括任何与附件相关的条件以及数据丢失防护 (DLP) 策略的规则。

DLP 策略和附件相关条件可将这些需求定义为邮件流规则条件、异常和操作,从而帮助你强制实施业务需求。 当您将敏感信息检查包含在 DLP 策略中时,会对任何邮件附件仅针对该信息进行扫描。 但是,在添加本文中列出的条件之前,不会包含与附件相关的条件,例如大小或文件类型。 DLP 并非适用于所有版本的 Exchange;有关详细信息,请参阅 数据丢失防护。

详细信息

有关无论恶意软件状态如何广泛阻止带有附件的电子邮件的信息,请参阅 Exchange Online 中邮件流规则的常见附件阻止方案。