Microsoft Cloud for Sovereignty 让客户能够以有助于遵守特定监管、安全和主权要求的方式配置和保护数据和资源。 此过程可确保客户数据不会被超出客户控制范围的各方(甚至是云提供商、管理员或用户)访问。 当您将 Azure 机密计算 (ACC) 和 Microsoft Cloud for Sovereignty 结合时,它们可以提供对客户工作负荷访问的控制。

机密计算是由机密计算联盟 (CCC) 定义的行业术语,这是一家致力于定义和加速机密计算的采用的基金会。 CCC 将机密计算定义为通过在基于硬件的受信任执行环境 (TEE) 中执行计算来保护正在使用的数据。

TEE 是一个强制只执行授权代码的环境。 该环境之外的任何代码都无法读取或篡改 TEE 中的任何数据。 机密计算威胁模型的用途是消除或降低云提供商操作员和租户域中的其他参与者在代码和数据执行时访问代码和数据的能力。

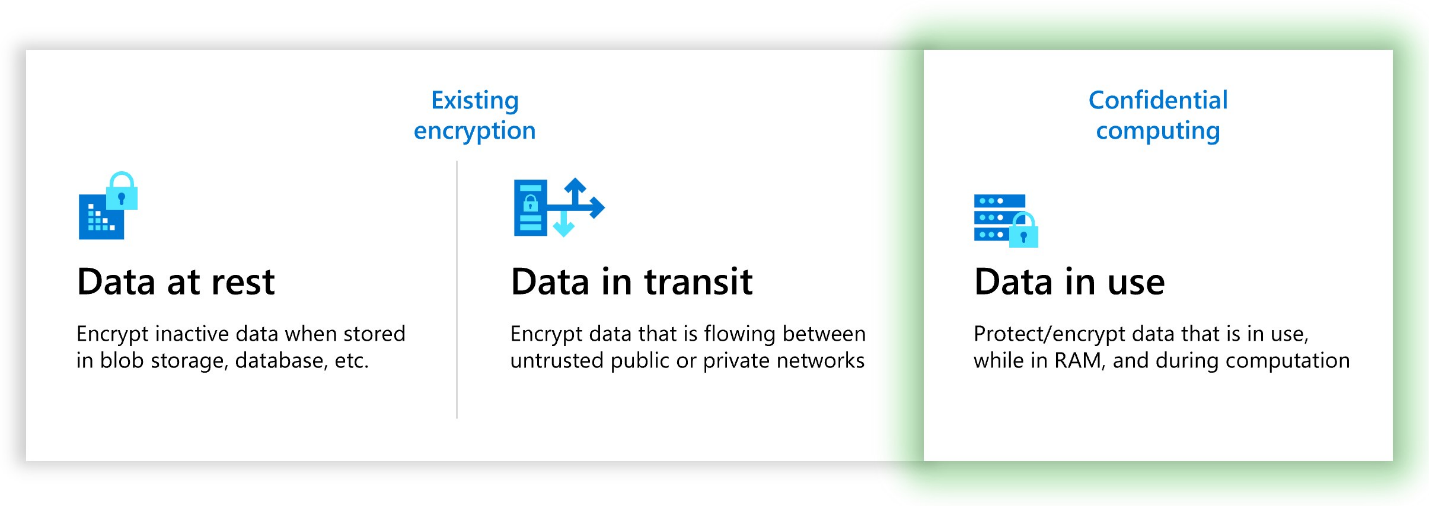

当与静态和传输中的数据加密结合使用时,机密计算可以消除加密的最大障碍 - 使用时加密。 它会在安全的公有云平台中保护敏感或受高度监管的数据集和应用程序工作负荷。 机密计算扩大了一般数据保护的范围。 TEE 还可以帮助保护专有业务逻辑、分析功能、机器学习算法或整个应用程序。

ACC 减少了计算云基础结构各个方面的信任需要。 Azure 机密计算最大限度地减少了对系统进程(如主机操作系统内核和虚拟机监控程序)以及人类操作员(包括 VM 管理员和主机管理员)的信任需要。 与保护静态数据(如 Microsoft 数据加密)和保护传输中的数据(如 TLS 或 IPsec)的现有解决方案相结合,数据现在在使用时将受到保护,因为内存本身保持加密状态,即在整个数据生命周期中有完整的保护。

借助 Microsoft Cloud for Sovereignty 的防护和合规性执行,ACC 在 Azure 公有云平台的可扩展性、灵活性、可用性和强大服务中为主权、敏感或受高度监管的数据和工作负荷提供增强的保护。 有关 Azure 机密计算的好处的更多信息,请参阅 Azure 机密计算产品。

Azure 机密计算支持的主权

数据主权确保客户唯一控制客户资源,如 VM,其他人无法访问这些资源。 ACC 通过提供从硬件到应用程序的整个信任根的机密性,来帮助客户实现数据主权。 Azure DCasv5 和 DCadsv5 系列机密虚拟机 (CVM) 是硬件独立的虚拟机,可保护内存中的数据免受其他虚拟机、虚拟机监控程序和主机管理代码的影响。 即使具有 VM 主机管理访问权限的 Azure 工程师也无法访问内存中的客户数据。 此系列还通过不同的密钥管理解决方案在 VM 预配之前提供操作系统磁盘预加密。

通过为以下服务提供机密计算环境,主权在各个层面得到增强:

- Microsoft Azure Attestation,一项远程证明服务,验证多个 TEE 的可信度并验证 TEE 内运行的二进制文件的完整性。 这种对基本信任根的验证对于确保数据主权至关重要。

- 受信任启动带来了强化的安全功能(安全启动、虚拟受信任平台模块和启动完整性监视),可以防范启动工具包、提权软件包和内核级恶意软件。

- 受信任硬件身份管理,一项管理驻留在 Azure 中的所有 TEE 的证书缓存管理的服务,并提供受信任计算基础 (TCB) 信息以强制执行证明解决方案的最低基准。

很多客户使用 Azure Kubernetes 服务 (AKS) 管理基于容器的应用程序以及存储和网络组件。 为帮助满足主权、机密性和安全要求,客户可以使用在 AKS 上运行的 Azure 应用 enclave 感知容器。 AKS 上的机密计算节点使用 Intel SGX 在每个容器应用程序之间的节点中创建独立的 enclave 环境。 Azure 还会预览使用 AMD SEV-SNP VM 组件的 AKS 上的机密 VM 节点池支持。 AKS 是率先在 Kubernetes 中启用具有 AMD SEV-SNP 节点池的机密 VM 的首创者,为 Azure 的强化安全配置文件增加了深层防御。

机密密码管理

Azure Key Vault (AKV) 托管 HSM 是一项完全托管、高度可用的符合标准的单租户云服务,它使用经过 FIPS 140-2 级别 3 验证的硬件安全模块 (HSM) 保护应用程序加密密钥。 AKV mHSM 使用与 Azure Key Vault 标准版和高级版相同的 API,并与大多数 Azure 服务集成,可以使用客户托管密钥启用服务加密。 硬件保护确保只有客户能够访问加密密钥。 即使 Azure 工程师也无法访问。

安全密钥发布 (SKR) 是 Azure Key Vault (AKV) 托管 HSM 和高级产品/服务的一项功能,提供更多访问控制。 安全密钥发布支持将受 HSM 保护的密钥从 AKV 发布到经过验证的受信任执行环境 (TEE),如安全的 enclave、基于 VM 的 TEE 等。SKR 为数据解密/加密密钥添加了另一层保护,您可以在其中定位具有已知配置的应用程序+ TEE 运行时环境来访问密钥材料。 创建可导出密钥时定义的 SKR 策略管理对这些密钥的访问。

机密分析服务

Azure 的公共部门和受监管行业客户迫切需要先进的分析功能,以帮助他们遵守主权、隐私和安全要求。 Microsoft Cloud for Sovereignty 帮助这些客户使用如下服务:

- 使用始终使用 Azure SQL 中的安全 enclave 进行加密服务,客户可以直接在 TEE 内运行 SQL 查询,以帮助确保敏感数据免受恶意软件和未经授权的高权限用户的攻击。

- 具有机密计算虚拟机的 Azure Databricks 可帮助客户以保护隐私的方式运行分析、机器学习和其他工作负荷。

- 物联网 (IoT) 的快速增长带来了新的主权风险,因为 IoT Edge 设备超出了客户的地理控制范围,不良行为者可能会通过物理方式访问它们,让这些设备面临更高的泄露风险。 机密 IoT Edge 通过保护对 IoT 设备捕获和存储在其中的数据的访问,增加边缘的信任和完整性,从而降低篡改或泄露的风险。

- 我们鼓励客户使用 Microsoft Azure 机密账本 (ACL) 来管理敏感数据记录。 ACL 专门在受严格监视和独立的运行时环境中的硬件支持的安全 enclave 上运行,这可以保护敏感数据记录,使其不可改变。

在 Microsoft Cloud for Sovereignty 中采用机密计算

Microsoft Cloud for Sovereignty 客户可以使用主权登陆区域来简化在合规和主权环境中对 Microsoft 机密计算功能的采用。

有关开始在主权登陆区域 (SLZ) 使用 ACC 的指南,请参阅 GitHub 上的 SLZ。