本文介绍如何在 Microsoft Intune 中创建和部署Microsoft 云 PKI根 CA 并颁发 CA。 颁发 CA 根据在 Intune 中创建的证书配置文件向设备颁发证书。

先决条件

有关如何为Microsoft 云 PKI准备租户的详细信息,包括关键概念和要求,请参阅:

Intune Microsoft 云 PKI概述:查看体系结构、租户要求、功能摘要以及已知问题和限制。

部署模型:查看Microsoft 云 PKI部署选项。

基础知识:查看在配置和部署之前需要了解的重要 PKI 基础知识和概念。

基于角色的访问控制

用于登录Microsoft Intune管理中心的帐户必须有权创建证书颁发机构 (CA) 。 Microsoft Entra Intune管理员 (也称为Intune服务管理员) 角色具有创建 CA 的内置权限。 或者,可以将云 PKI CA 权限分配给管理员用户。 有关详细信息,请参阅 Microsoft Intune 的基于角色的访问控制 (RBAC)。

步骤 1:在管理中心创建根 CA

在开始向托管设备颁发证书之前,需要在租户中创建根 CA 以充当信任定位点。 本部分介绍如何创建根 CA。 在创建颁发 CA 之前,必须至少创建一个根 CA。

登录到 Microsoft Intune 管理中心。

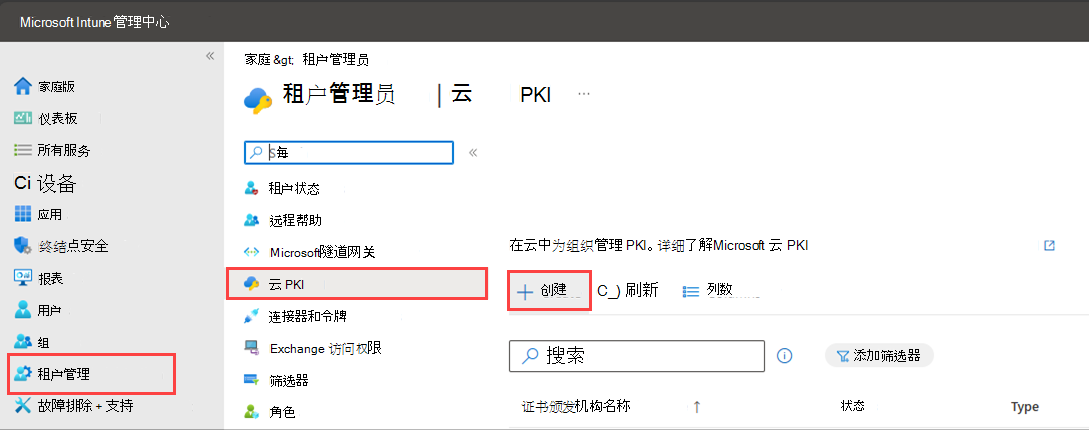

转到“租户管理>云 PKI”,然后选择“创建”。

对于 “基本信息”,请输入以下属性:

名称:输入 CA 对象的描述性名称。 为它命名,以便稍后可以轻松识别它。 示例: Contoso C-PKI 根 CA

说明:输入 CA 对象的说明。 此设置是可选的,但建议进行。 示例:Microsoft 云 PKI Contoso corporation 的根 CA

选择“ 下一步 ”以继续 执行“配置设置”。

为根 CA 配置以下设置:

CA 类型:选择“ 根 CA”。

有效期:选择 5 年、10 年、15 年、20 年或 25 年。 若要创建具有自定义有效期的根 CA,请使用 Microsoft 图形 API 创建 CA。

对于 “扩展密钥用法”,请选择要使用的 CA 方式。

为了防止潜在的安全风险,CA 仅限于选择使用。 选项包括:

类型:选择 CA 的用途。 EKU) 2.5.29.37.0 (2.5.29.37.0 的任何用途不供使用,因为它过于宽松且存在潜在的安全风险。 有关详细信息,请参阅 使用特权 EKU 编辑过度宽松的证书模板。

或者,若要创建自定义扩展密钥用法,请输入名称和对象标识符。

注意

请记住,根 CA EKU/OID 约束是发出 CA 的超集。 这意味着,创建颁发 CA 时,只能选择为根 CA 定义的 EKU。 如果未在根 CA 中定义 EKU,则它不会显示为颁发 CA 的 EKU 选项。

在 “使用者属性” 下,输入根 CA (CN) 的公用名 。 (可选)可以输入其他属性,包括:

- 组织 (O)

- 国家/地区 (C)

- ST) (省/自治区/直辖市/自治区/直辖市

- L) (位置

为了遵守 PKI 标准,Intune对国家/地区强制实施双字符限制。

在 “加密”下,输入 密钥大小和算法。 选项包括:

- RSA-2048 和 SHA-256

- RSA-3096 和 SHA-384

- RSA-4096 和 SHA-512

此设置强制执行在 Intune 中配置设备配置 SCEP 证书配置文件时可以使用的上限密钥大小和哈希算法。 它使你能够选择任何密钥大小,并按云 PKI颁发 CA 上设置的哈希。 请记住,云 PKI不支持 1024 密钥大小和 SHA-1 哈希。

选择“ 下一步 ”以继续 转到“作用域标记”。

(可选)可以添加范围标记来控制对此 CA 的可见性和访问权限。

选择“ 下一步 ”继续 查看 + 创建。

查看提供的摘要。 创建 CA 后,将无法编辑这些属性。 如果需要,请选择“ 返回 ”以编辑设置,并确保它们正确且满足 PKI 要求。 如果以后需要添加另一个 EKU,则必须创建新的 CA。

准备好完成所有内容后,选择“ 创建”。

返回到管理中心中的云 PKI CA 列表。 选择“ 刷新 ”以查看新的 CA。

步骤 2:在管理中心创建颁发 CA

需要颁发 CA 才能为Intune管理的设备颁发证书。 云 PKI自动提供充当证书注册机构的 SCEP 服务。 它代表使用 SCEP 配置文件Intune管理的设备从颁发 CA 请求证书。

注意

使用 Microsoft 云 PKI,无需:

- 安装和配置 NDES 服务器。

- 安装和配置Intune证书连接器。

- 配置代理服务以启用对 NDES 服务器 URL 的访问。

返回到租户管理>云 PKI。

输入 “名称” 和可选 “说明 ”,以便将此 CA 与租户中的其他 CA 区分开来。

选择“ 下一步 ”以继续 执行“配置设置”。

选择 CA 类型和根 CA 源。

选项包括:

CA 类型:选择 “颁发 CA”。 然后配置以下附加设置:

根 CA 源:选择“Intune”。 此设置确定定位发出 CA 的根 CA 源。

根 CA:选择要定位的Intune创建的根 CA 之一。

对于 “有效期”,请选择“2 年”、“4 年”、“6 年”、“8 年”或“10 年”。 颁发 CA 的有效期不能超过根 CA。 若要创建具有自定义有效期的颁发 CA,请使用 Microsoft 图形 API 创建 CA。

对于 “扩展密钥用法”,请选择要使用的 CA 方式。 为了防止潜在的安全风险,CA 仅限于特定类型的使用。 选项包括:

类型:选择 CA 的用途。 EKU) 2.5.29.37.0 (2.5.29.37.0 的任何用途不供使用,因为它过于宽松且存在潜在的安全风险。

或者,若要创建自定义 EKU,请输入名称和对象标识符。

注意

只能从根 CA 中定义的 EKU 中进行选择。 如果未在根 CA 中定义 EKU,则它不会在此处显示为 EKU 选项。

在 “使用者属性” 下,输入颁发 CA (CN) 的公用名 。

可选属性包括:

- 组织 (O)

- 组织单位 (OU)

- 国家/地区 (C)

- st) (州/省

- L) (位置

为了遵守 PKI 标准,Intune对国家/地区强制实施双字符限制。

选择“ 下一步 ”以继续 转到“作用域标记”。

(可选)可以添加范围标记来控制对此 CA 的可见性和访问权限。

选择“ 下一步 ”继续 查看 + 创建。

查看提供的摘要。 准备好完成所有内容后,选择“ 创建”。

提示

创建 CA 后,将无法编辑这些属性。 如果需要,请选择“ 返回 ”以编辑设置,并确保它们正确且满足 PKI 要求。 如果以后需要其他 EKU,则必须创建新的 CA。

返回到管理中心Microsoft 云 PKI CA 列表。 选择“ 刷新 ”以查看新的发证 CA。

若要查看租户中根 CA 和颁发 CA 的属性,请选择 CA,然后转到 “属性”。 可用属性包括:

- 证书吊销列表 (CRL) 分发点 URI

- AIA) URI (机构信息访问

- SCEP URI - 仅颁发 CA

记下这些终结点位置,以便以后使用它们。 信赖方需要对这些终结点的网络可见性。 例如,在创建 SCEP 配置文件时,需要知道 SCEP URI 终结点。

注意

CRL 的有效期为 7 天,每隔 3.5 天刷新并在管理中心重新发布一次。 每次吊销最终实体证书时,也会进行刷新。

创建云 PKI所需的受信任证书配置文件时,必须具有根 CA 证书和颁发 CA 证书的公钥。 使用 SCEP 证书配置文件请求证书时,公钥在Intune托管设备和云 PKI之间建立信任链。 选择“ 下载 ”以下载这些证书的公钥。 对拥有的每个 CA 重复此步骤。 还需要在任何信赖方或身份验证终结点上安装根证书和颁发 CA 证书,以支持基于证书的身份验证。

步骤 3:创建证书配置文件

若要颁发证书,必须为根 CA 和颁发 CA 创建受信任的证书配置文件。 受信任的证书配置文件与支持 SCEP 协议的云 PKI证书注册机构建立信任。 每个平台所需的受信任的证书配置文件, (Windows、Android、iOS/iPad、macOS) 颁发云 PKI SCEP 证书。

此步骤要求你:

- 为云 PKI根 CA 创建受信任的证书配置文件。

- 为颁发 CA 的云 PKI创建受信任的证书配置文件。

- 为颁发 CA 的云 PKI创建 SCEP 证书配置文件。

创建受信任的证书配置文件

在管理中心中,为要面向的每个 OS 平台 创建受信任的证书配置文件 。 为根 CA 证书创建一个受信任的证书配置文件,为颁发 CA 创建一个受信任的证书配置文件。

出现提示时,输入根 CA 的公钥并颁发 CA。 完成以下步骤,下载 CA 的公钥。

对于根 CA:

- 登录到 Microsoft Intune 管理中心。

- 转到租户管理>云 PKI。

- 选择具有根类型的 CA。

- 转到“属性”。

- 选择“下载”。 等待公钥下载。

对于颁发 CA:

- 返回到云 PKI列表。

- 选择具有颁发类型的 CA。

- 转到“属性”。

- 选择“下载”。 等待公钥下载。

必须在所有信赖方上安装下载的云 PKI根 CA 和颁发 CA。

为下载的公钥提供的文件名基于 CA 中指定的公用名。 如果下载具有.cer或其他已知证书扩展名的文件,某些浏览器(如 Microsoft Edge)会显示警告。 如果收到此警告,请选择“ 保留”。

创建 SCEP 证书配置文件

注意

只有颁发 CA ((包括 BYOCA 颁发 CA) )云 PKI可用于向Intune托管设备颁发 SCEP 证书。

就像对受信任的证书配置文件一样,为你面向的每个 OS 平台创建 SCEP 证书配置文件。 SCEP 证书配置文件用于从发出 CA 请求叶 客户端身份验证 证书。 这种类型的证书用于基于证书的身份验证方案,例如 Wi-Fi 和 VPN 访问。

返回到租户管理>云 PKI。

选择具有 颁发 类型的 CA。

转到“属性”。

在“SCEP URI”属性旁边,选择“ 复制到剪贴板”。

在管理中心中,为你面向的每个 OS 平台 创建 SCEP 证书配置文件 。

在配置文件的 “根证书”下,链接受信任的证书配置文件。 所选的受信任证书必须是颁发 CA 在 CA 层次结构中定位到的根 CA 证书。

对于 SCEP 服务器 URL,请粘贴 SCEP URI。 请务必保留字符串

{{CloudPKIFQDN}}的原样。 Intune在配置文件传递到设备时将此占位符字符串替换为相应的 FQDN。 FQDN 将显示在 *.manage.microsoft.com 命名空间中,该命名空间是核心Intune终结点。 有关Intune终结点的详细信息,请参阅用于Microsoft Intune的网络终结点。按照以下最佳做法配置剩余设置:

使用者名称格式:确保指定的变量在 Microsoft Entra ID 中的用户或设备对象上可用。 例如,如果此配置文件的目标用户没有电子邮件地址属性,但填写了此配置文件中的电子邮件地址,则不会颁发证书。 SCEP 证书配置文件报表中也会出现错误。

扩展密钥用法 (EKU) :Microsoft 云 PKI不支持“任何用途”选项。

注意

请确保在证书颁发机构云 PKI (CA) 上配置了所选的 EKU () 。 如果选择的 EKU 在颁发 CA 云 PKI不存在,则 SCEP 配置文件会出现错误。 并且,不会向设备颁发证书。

SCEP 服务器 URL:不要将 NDES 和 SCEP URL 与颁发 CA SCEP URL 的Microsoft 云 PKI结合使用。

分配和查看配置文件。 准备好完成所有内容后,选择“ 创建”。