在 iOS/iPadOS 设备上使用 Microsoft Enterprise SSO 插件

Microsoft Enterprise SSO 插件是 Microsoft Entra ID 中的一项功能,可为 Apple 设备提供单一登录 (SSO) 功能。 此插件使用 Apple 单一登录应用扩展框架。

- 对于 iOS/iPadOS 设备,企业 SSO 插件包括 SSO 应用扩展。

- 对于 macOS 设备,企业 SSO 插件包括 平台 SSO 和 SSO 应用扩展。

SSO 应用扩展提供对使用 Microsoft Entra ID 进行身份验证的应用和网站的单一登录,包括Microsoft 365 应用。 它减少了用户在使用移动设备管理管理 (MDM) 管理的设备(包括支持配置 SSO 配置文件的任何 MDM)时获取的身份验证提示数。

本文适用于:

iOS/iPadOS

对于 macOS,请转到在 Microsoft Intune 中为 macOS 设备配置平台 SSO。

本文介绍如何使用 Intune、Jamf Pro 和其他 MDM 解决方案为 iOS/iPadOS Apple 设备创建 SSO 应用扩展配置策略。

应用支持

若要使应用使用 Microsoft Enterprise SSO 插件,有两个选项:

选项 1 - MSAL:支持 Microsoft 身份验证库 (MSAL) 的应用会自动利用 Microsoft Enterprise SSO 插件。 例如,Microsoft 365 应用支持 MSAL。 因此,它们会自动使用该插件。

如果组织创建自己的应用,则应用开发人员可以将依赖项添加到 MSAL。 此依赖项使应用能够使用 Microsoft Enterprise SSO 插件。

有关示例教程,请转到 教程:从 iOS 或 macOS 应用登录用户并调用 Microsoft Graph。

选项 2 - AllowList:不支持或未使用 MSAL 开发的应用可以使用 SSO 应用扩展。 这些应用包括 Safari 等浏览器和使用 Safari Web 视图 API 的应用。

对于这些非 MSAL 应用,请将应用程序捆绑 ID 或前缀添加到 Intune SSO 应用扩展策略 (本文) 中的扩展配置。

例如,若要允许不支持 MSAL 的Microsoft应用,请将 添加到

com.microsoft.Intune 策略中的 AppPrefixAllowList 属性。 请注意允许的应用,它们可以绕过已登录用户的交互式登录提示。有关详细信息,请转到 Microsoft适用于 Apple 设备的企业 SSO 插件 - 不使用 MSAL 的应用。

先决条件

若要在 iOS/iPadOS 设备上使用 Microsoft Enterprise SSO 插件,请执行以下操作:

设备由 Intune 管理。

设备必须支持插件:

- iOS/iPadOS 13.0 及更高版本

必须在设备上安装Microsoft Authenticator 应用。

用户可以手动安装 Microsoft Authenticator 应用。 或者,管理员可以使用 Intune 部署应用。 有关如何安装 Microsoft Authenticator 应用的信息,请转到 管理 Apple 批量购买的应用。

配置了企业 SSO 插件要求,包括 Apple 网络配置 URL。

注意

在 iOS/iPadOS 设备上,Apple 要求安装 SSO 应用扩展和 Microsoft Authenticator 应用。 用户无需使用或配置 Microsoft Authenticator 应用,只需在设备上安装它。

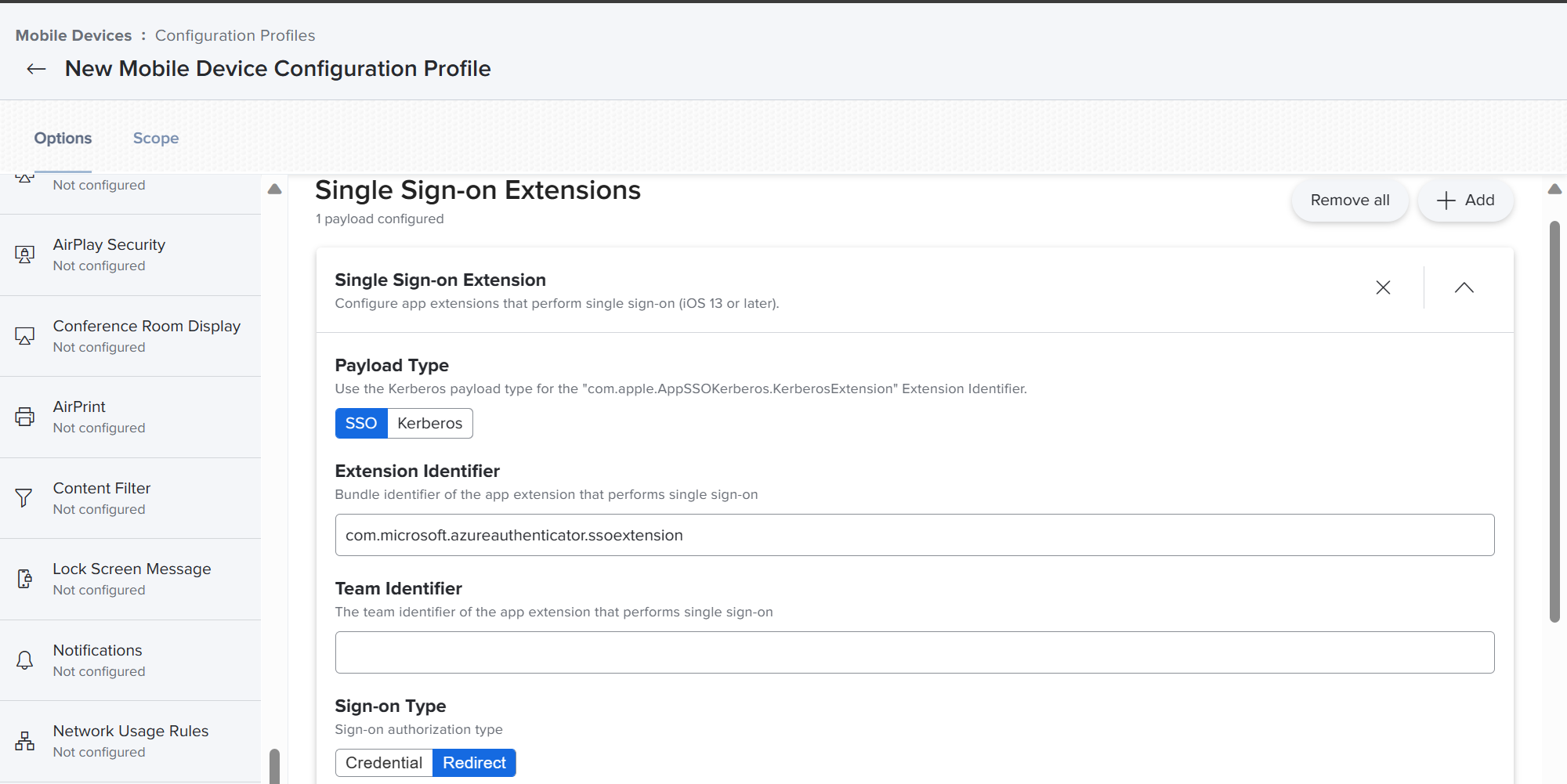

Microsoft 企业 SSO 插件与 Kerberos SSO 扩展

使用 SSO 应用扩展时,请使用 SSO 或 Kerberos 有效负载类型进行身份验证。 SSO 应用扩展旨在改善使用这些身份验证方法的应用和网站的登录体验。

Microsoft 企业 SSO 插件使用 SSO 有效负载类型和 重定向 身份验证。 SSO 重定向和 Kerberos 扩展类型可以同时在一个设备上使用。 请务必为计划在设备上使用的每个扩展类型创建单独的设备配置文件。

若要为方案确定正确的 SSO 扩展类型,请使用下表:

| 适用于 Apple 设备的 Microsoft 企业 SSO 插件 | 使用 Kerberos 的单一登录应用扩展 |

|---|---|

| 使用 Microsoft Entra ID SSO 应用扩展类型 | 使用“Kerberos”SSO 应用扩展类型 |

| 支持以下应用: - Microsoft 365 - 与 Microsoft Entra ID 集成的应用、网站或服务 |

支持以下应用: - 与 AD 集成的应用、网站或服务 |

有关单一登录应用扩展的详细信息,请转到 Microsoft Intune 中适用于 Apple 设备的 SSO 概述和选项。

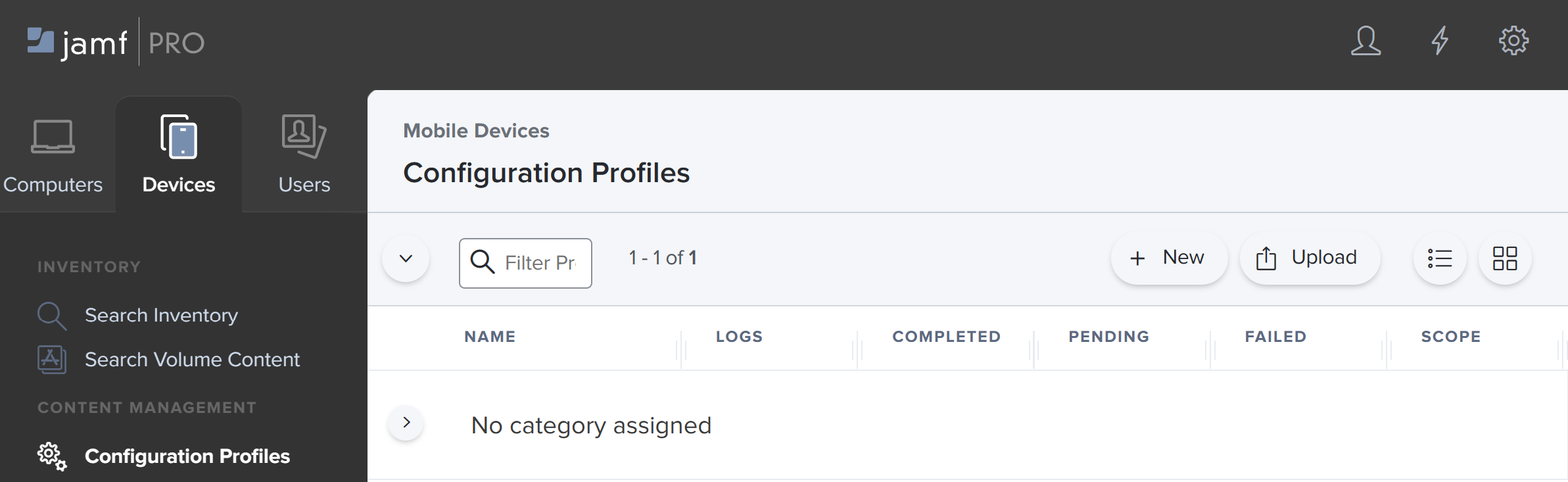

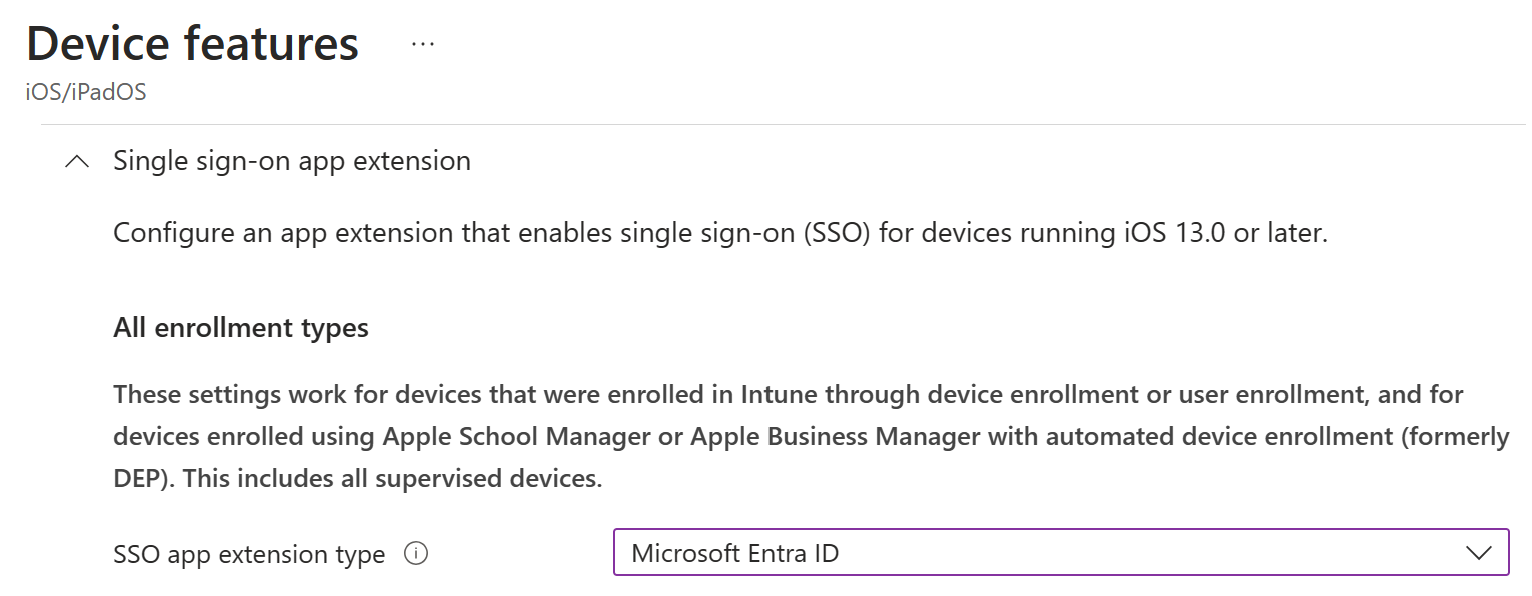

创建单一登录应用扩展配置策略

在 Microsoft Intune 管理中心,创建设备配置文件。 此配置文件包括用于在设备上配置 SSO 应用扩展的设置。

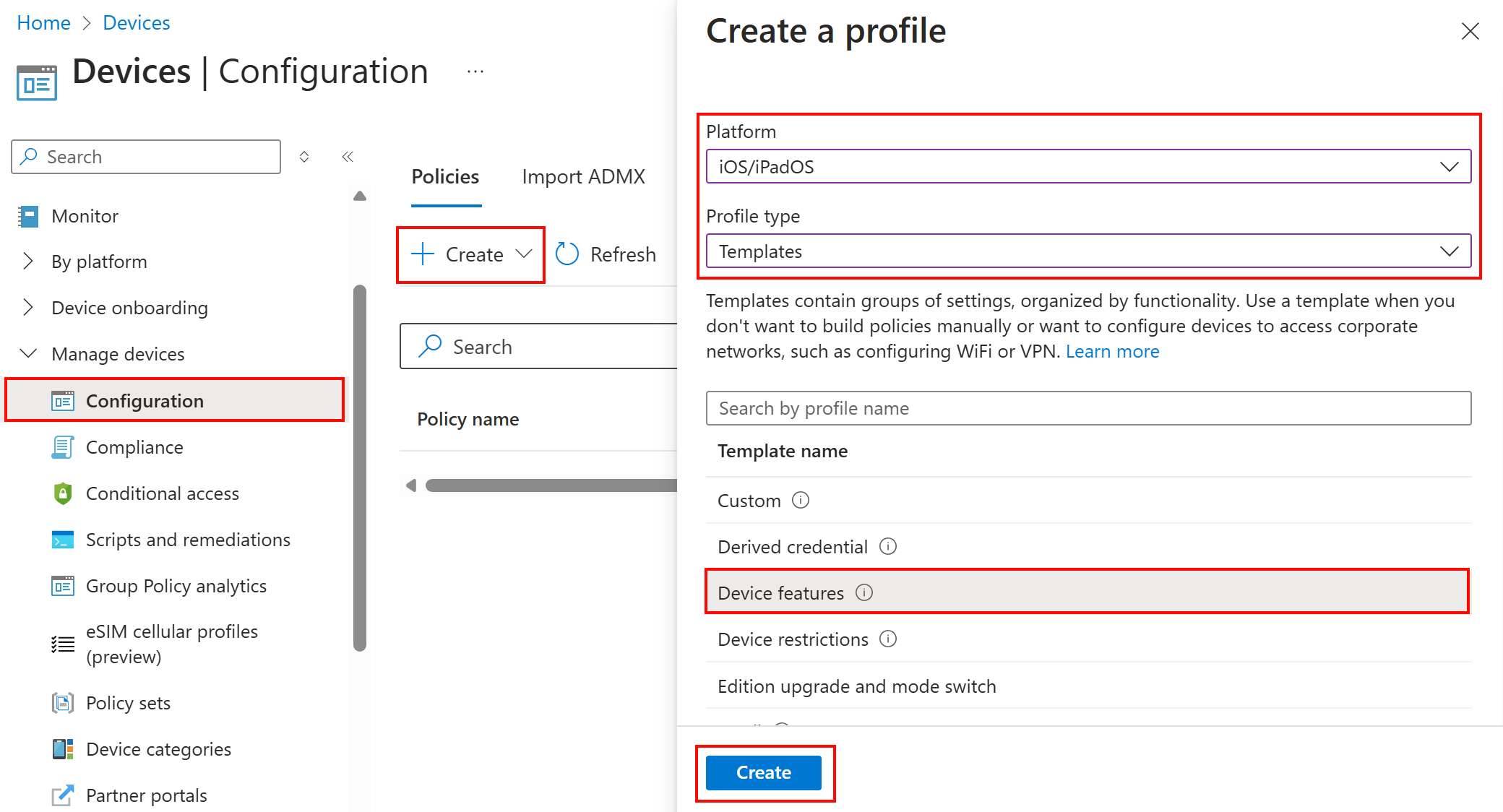

选择“ 设备>管理设备>”“配置>创建新>策略”。

输入以下属性:

- 平台:选择“iOS/iPadOS”。

- 配置文件类型:选择 “模板>”“设备功能”。

选择“ 创建”:

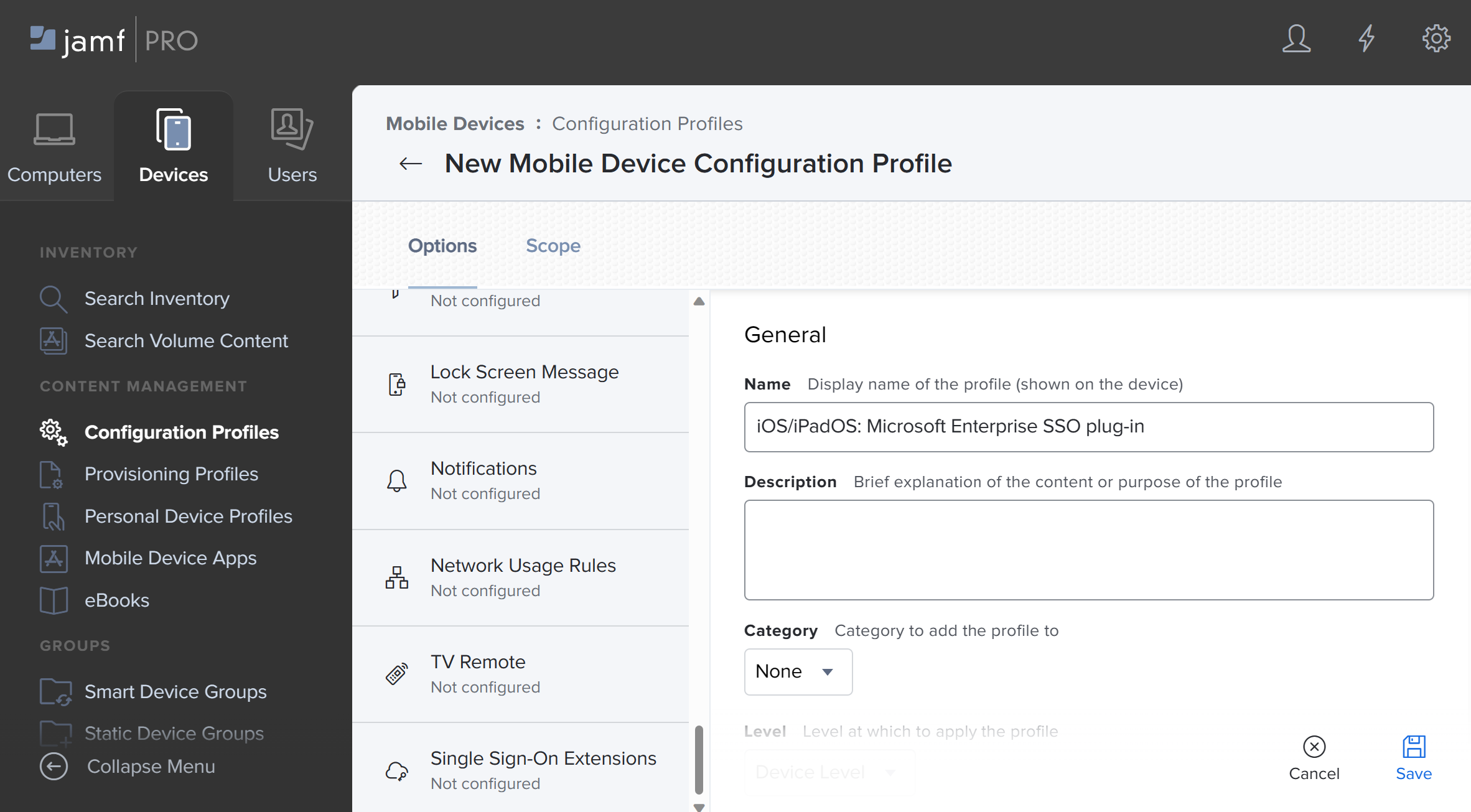

在“基本信息”中,输入以下属性:

- 名称:输入策略的描述性名称。 为策略命名,以便稍后可以轻松地识别它们。 例如,一个好的策略名称是 iOS:SSO 应用扩展。

- 说明:输入配置文件的说明。 此设置是可选的,但建议进行。

选择 下一步。

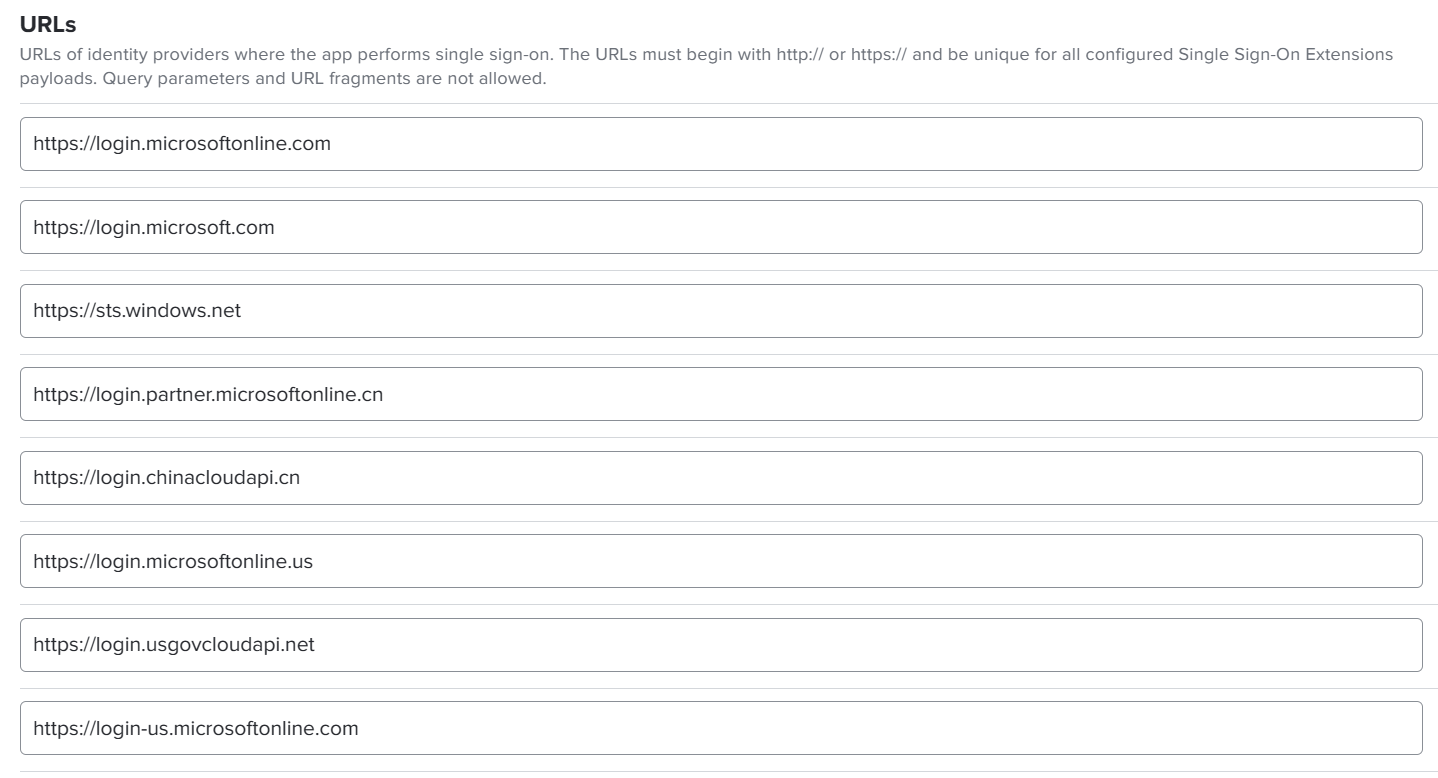

在“配置设置”中,选择“单一登录应用扩展”,并配置以下属性:

SSO 应用扩展类型:选择 “Microsoft Entra ID”。

启用共享设备模式:

未配置:Intune 不会更改或更新此设置。

对于大多数方案,包括共享 iPad 设备、个人设备和具有或没有用户关联的设备,请选择此选项。

是:仅当目标设备使用 Microsoft Entra 共享设备模式时, 才 选择此选项。 有关详细信息,请转到 共享设备模式概述。

应用捆绑 ID:输入不支持 MSAL 且允许使用 SSO 的应用的捆绑 ID 列表。 有关详细信息,请转到 不使用 MSAL 的应用程序。

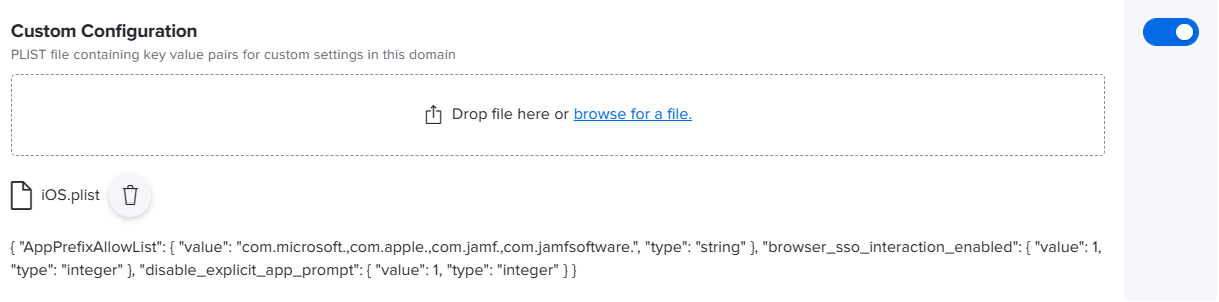

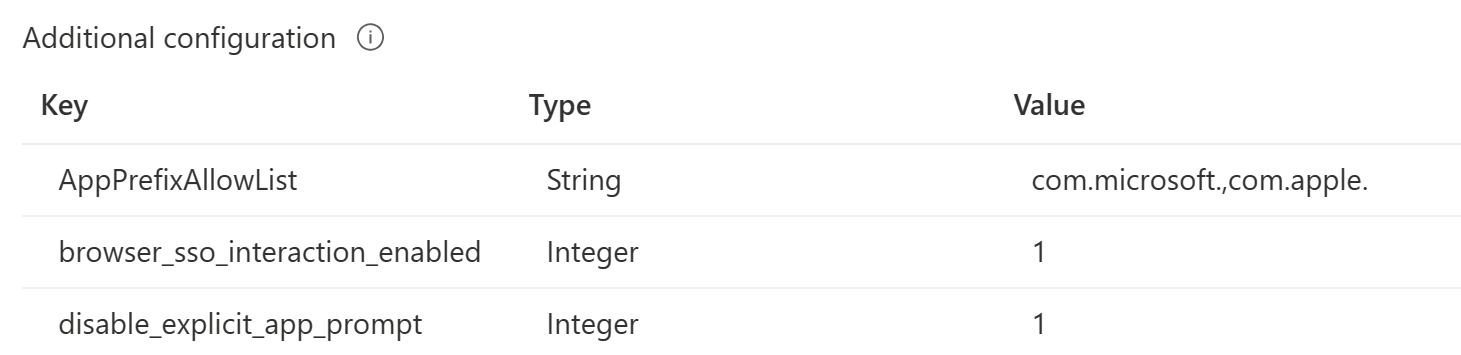

其他配置:若要自定义最终用户体验,可以添加以下属性。 这些属性是 Microsoft SSO 扩展使用的默认值,但可以根据组织需要自定义这些属性:

键 类型 说明 AppPrefixAllowList String 建议的值: com.apple.

输入不支持 MSAL 且允许使用 SSO 的应用的前缀列表。 例如,输入com.microsoft.,com.apple.以允许所有Microsoft和 Apple 应用。

请确保这些应用满足允许列表要求。browser_sso_interaction_enabled 整数 建议的值: 1

设置为1时,用户可以从 Safari 浏览器和不支持 MSAL 的应用登录。 启用此设置允许用户从 Safari 或其他应用启动扩展。disable_explicit_app_prompt 整数 建议的值: 1

一些应用可能会在协议层上错误地强制执行最终用户提示。 如果看到此问题,系统会提示用户登录,即使 Microsoft 企业 SSO 插件适用于其他应用也是如此。

如果设置为1(1),请减少这些提示。提示

有关这些属性以及可配置的其他属性的详细信息,请参阅 适用于 Apple 设备的 Microsoft Enterprise SSO 插件。

完成设置配置并允许Microsoft & Apple 应用后,设置将类似于 Intune 配置文件中的以下值:

继续创建配置文件,并将配置文件分配给将接收这些设置的用户或组。 有关具体步骤,请转到 创建配置文件。

有关分配配置文件的指导,请转到 分配用户和设备配置文件。

当设备签入 Intune 服务时,它会收到此配置文件。 有关详细信息,请转到 策略刷新间隔。

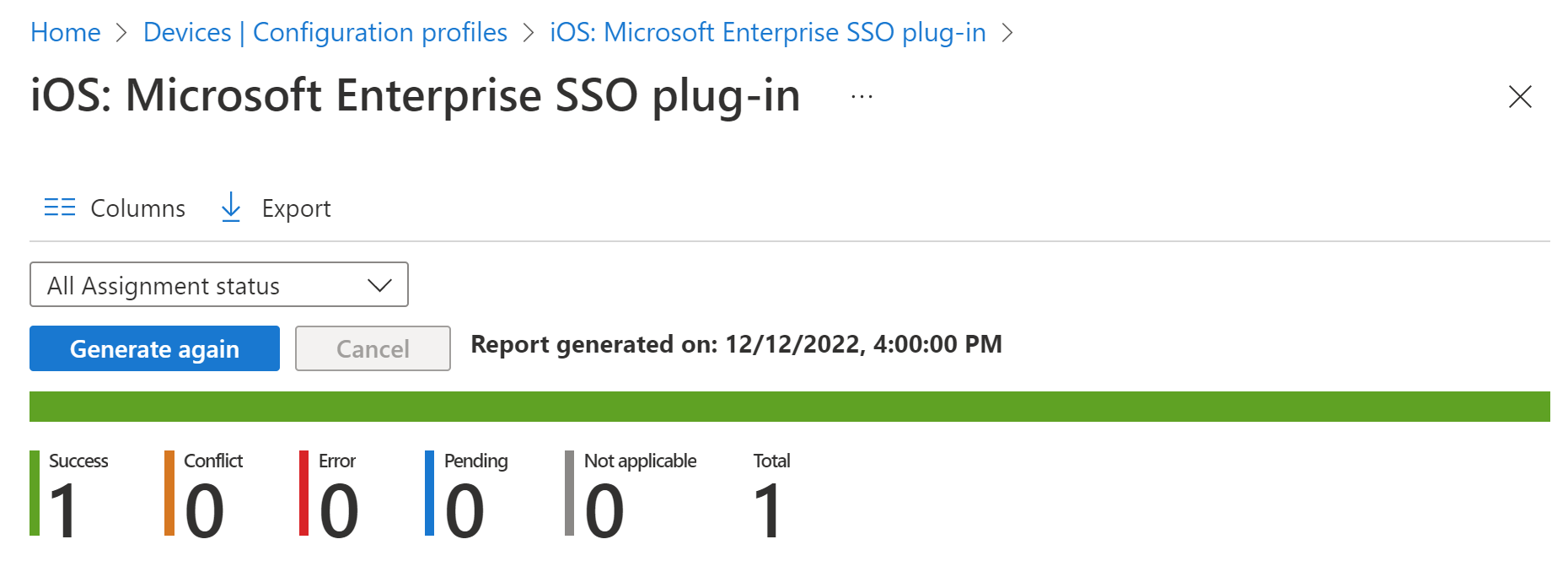

若要检查配置文件是否已正确部署,请在 Intune 管理中心,转到 “设备>管理设备>”“配置> ”,选择创建的配置文件并生成报告:

最终用户体验

如果不使用应用策略部署 Microsoft Authenticator 应用,则用户必须手动安装它。 用户无需使用 Authenticator 应用,只需在设备上安装它即可。

用户需要登录到任何受支持的应用或网站以启动扩展。 启动是首次登录的过程,用于设置扩展。

用户成功登录后,系统会自动使用扩展登录到任何其他受支持的应用或网站。

可以通过 在专用模式下打开 Safari 来测试单一登录, (打开 Apple 网站) 并打开网站 https://portal.office.com 。 不需要用户名和密码。

提示

使用 Apple 设备的 SSO 故障排除指南详细了解 SSO 插件的工作原理以及如何对 Microsoft Enterprise SSO 扩展进行故障排除。

相关文章

有关 Microsoft Enterprise SSO 插件的信息,请转到 适用于 Apple 设备的Microsoft Enterprise SSO 插件。

有关 Apple 关于单一登录扩展有效负载的信息,请转到 单一登录扩展有效负载设置 , (打开 Apple 网站) 。

有关对 Microsoft Enterprise SSO 扩展进行故障排除的信息,请转到 对 Apple 设备上的 Microsoft Enterprise SSO 扩展插件进行故障排除。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈