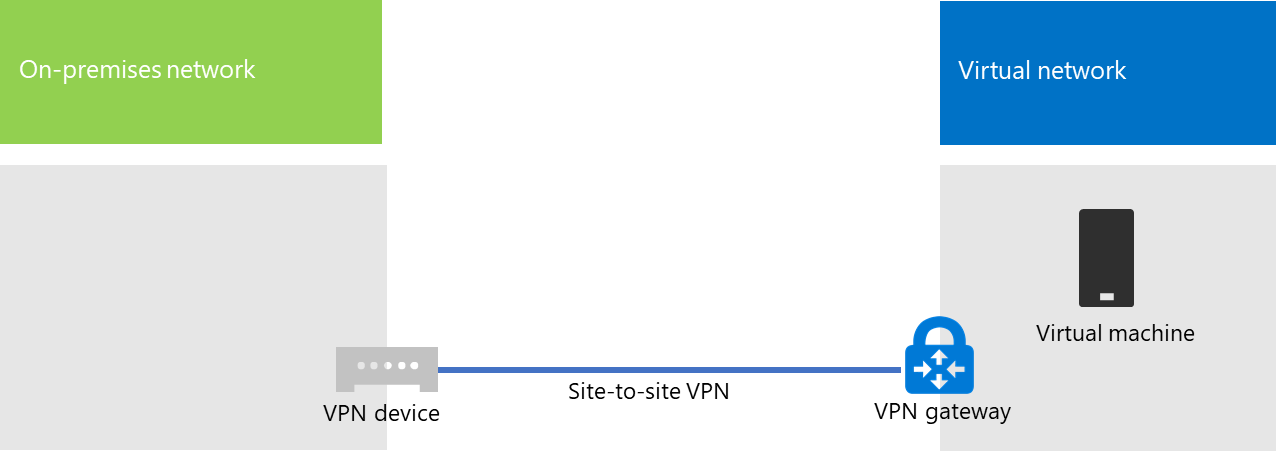

Azure 跨界虚拟网络连接到本地网络,扩展网络以包括在 Azure 基础结构服务中托管的子网和虚拟机。 此连接允许本地网络上的计算机直接访问 Azure 中的虚拟机,反之亦然。

例如,在 Azure 虚拟机上运行的目录同步服务器需要查询本地域控制器的帐户更改,并将这些更改与 Microsoft 365 订阅同步。

若要使用站点到站点虚拟专用网络 (VPN) 连接设置跨界 Azure 虚拟网络,请参阅VPN 网关文档。

下面是生成的配置。

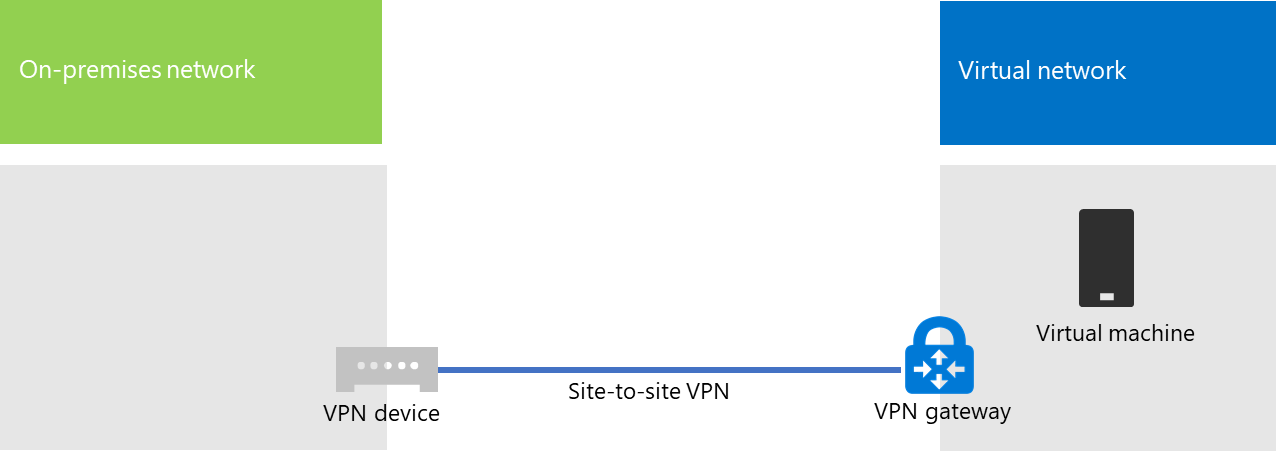

Azure 跨界虚拟网络连接到本地网络,扩展网络以包括在 Azure 基础结构服务中托管的子网和虚拟机。 此连接允许本地网络上的计算机直接访问 Azure 中的虚拟机,反之亦然。

例如,在 Azure 虚拟机上运行的目录同步服务器需要查询本地域控制器的帐户更改,并将这些更改与 Microsoft 365 订阅同步。

若要使用站点到站点虚拟专用网络 (VPN) 连接设置跨界 Azure 虚拟网络,请参阅VPN 网关文档。

下面是生成的配置。