适用于 macOS 的网络保护

适用于:

- Microsoft Microsoft Defender XDR for Endpoint Plan 1

- 适用于终结点计划 2 的 Microsoft Microsoft Defender XDR

- Microsoft Defender XDR

概述

Microsoft 网络保护有助于减少设备受到基于 Internet 的事件的攻击面。 它可以防止员工使用任何应用程序访问可能托管以下项的危险域:

- 网络钓鱼欺诈

- 利用

- Internet 上的其他恶意内容

网络保护扩展了 Microsoft Defender XDR SmartScreen 的范围,以阻止尝试连接到低信誉源的所有出站 HTTP () 流量。 出站 HTTP () 流量的块基于域或主机名。

可用性

适用于 macOS 的网络保护现在可用于满足最低要求的所有Microsoft Defender for Endpoint已载入的 macOS 设备。 当前配置的所有网络防护和 Web 威胁防护策略都在配置了网络保护的 macOS 设备上强制执行,这些设备已配置为阻止模式。

若要推出适用于 macOS 的网络保护,建议执行以下操作:

- Create可用于测试网络保护的一小部分设备的设备组。

- 评估 Web 威胁防护、自定义入侵指标、Web 内容筛选以及针对网络保护处于阻止模式的 macOS 设备的Microsoft Defender for Cloud Apps强制策略的影响。

- 将审核或阻止模式策略部署到此设备组,并验证是否存在问题或中断的工作流。

- 逐步将网络保护部署到更大的设备集,直到推出。

当前功能

- 域和 IP 上的自定义泄露指示器。

- Web 内容筛选支持:

- 通过Microsoft Defender门户中创建的策略阻止范围限定为设备组的网站类别。

- 策略应用于浏览器,包括Chromium Microsoft Edge for macOS。

- 高级搜寻 - 网络事件反映在计算机时间线中,可在高级搜寻中查询,以帮助进行安全调查。

- Microsoft Defender for Cloud Apps:

- 影子 IT 发现 - 确定组织中正在使用的应用。

- 阻止应用程序 - 阻止整个应用程序 ((如 Slack 和 Facebook) )在组织中使用。

- 与网络保护并行或并行的企业 VPN:

- 目前,未识别 VPN 冲突。

- 如果确实遇到冲突,可以通过本页底部列出的反馈渠道提供反馈。

已知问题

- 阻止/警告 UX 不可自定义,可能需要其他外观更改。 正在收集 (客户反馈,以推动进一步的设计改进)

- VMware 的“每应用隧道”功能存在已知的应用程序不兼容问题。 (这种不兼容可能会导致无法阻止通过“每应用隧道”的流量。)

- Blue Coat 代理存在已知的应用程序不兼容问题。 (如果同时启用了 Blue Coat 代理和网络保护,这种不兼容可能会导致不相关的应用程序中的网络层崩溃。)

重要说明

- 我们不建议使用“断开连接”按钮从系统首选项控制网络保护。 请改用 mdatp 命令行工具或 JAMF/Intune来控制 macOS 的网络保护。

- 若要评估 macOS Web 威胁防护的有效性,我们建议在 Microsoft Edge for macOS ((例如 Safari) )以外的浏览器中试用。 Microsoft Edge for macOS 具有内置的 Web 威胁防护,无论你正在评估的 Mac 网络保护功能是否处于打开状态,都已启用该防护。

注意

适用于 macOS 的 Microsoft Edge 当前不支持 Web 内容筛选、自定义指示器或其他企业功能。 但是,如果启用了网络保护,网络保护将为 Microsoft Edge for macOS 提供此保护。

先决条件

- 许可:终结点计划 1 的Microsoft Defender XDR或终结点计划 2 Microsoft Defender XDR (可以试用)

- 载入的计算机:

- 最低 macOS 版本:11

- 产品版本 101.94.13 或更高版本

部署说明

终结点Microsoft Defender XDR

通过 Microsoft AutoUpdate 安装最新版本的产品。 若要打开 Microsoft AutoUpdate,请从终端运行以下命令:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

使用公共文档中的说明使用组织信息配置产品。

网络保护默认处于禁用状态,但它可以配置为在以下模式之一中运行, (也称为强制级别) :

- 审核:可用于确保它不会影响业务线应用,或了解块发生的频率

- 阻止:网络保护可防止连接到恶意网站

- 已禁用:禁用与网络保护关联的所有组件

可以通过以下方法之一部署此功能:手动、通过 JAMF 或Intune。 以下各节详细介绍了其中的每种方法。

手动部署

若要配置强制级别,请从终端运行以下命令:

mdatp config network-protection enforcement-level --value [enforcement-level]

例如,若要将网络保护配置为在阻止模式下运行,请执行以下命令:

mdatp config network-protection enforcement-level --value block

若要确认网络保护已成功启动,请从终端运行以下命令,并验证它是否打印为“已启动”:

mdatp health --field network_protection_status

JAMF 部署

成功的 JAMF 部署需要配置文件来设置网络保护的强制级别。 创建此配置文件后,将其分配给要启用网络保护的设备。

配置强制级别

注意:如果已按照此处列出的说明为 Mac 上的 Endpoint 配置Microsoft Defender XDR,请使用下面列出的内容更新以前部署的 plist 文件,并从 JAMF 重新部署它。

- 在 “计算机>配置文件”中,选择“ 选项>应用程序 & 自定义设置”

- 选择“ 上传文件 (PLIST 文件)

- 将首选项域设置为 com.microsoft.wdav

- 上传以下 plist 文件

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Intune部署

成功的Intune部署需要配置文件来设置网络保护的强制级别。 创建此配置文件后,将其分配给要启用网络保护的设备。

使用 Intune 配置强制级别

注意

如果已按照前面的说明在 Mac 上配置Microsoft Defender for Endpoint (XML 文件) ,请删除以前的自定义配置策略,并将其替换为以下说明。

- 打开 “管理>设备配置”。 选择“管理>配置文件Create>配置文件”。

- 将 平台 更改为 macOS ,将 配置文件类型 更改为 “设置目录”。 选择“创建”。

- 指定配置文件的名称。

- 在 “配置设置” 屏幕上,选择“ 添加设置”。 选择“Microsoft Defender>网络保护”,并勾选“强制级别”复选框。

- 将强制级别设置为 阻止。 选择“下一步”。

- 打开配置文件并上传 com.microsoft.wdav.xml 文件。 (此文件是在步骤 3.) 中创建的

- 选择 “确定”

- 选择“ 管理>分配”。 在“ 包括 ”选项卡中,选择要为其启用网络保护的设备。

Mobileconfig 部署

若要通过 .mobileconfig 文件部署配置,该文件可与非 Microsoft MDM 解决方案一起使用或直接分发到设备:

将以下有效负载另存为 com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>验证是否正确复制了上述文件。 在终端中运行以下命令,并验证它是否输出正常:

plutil -lint com.microsoft.wdav.xml

如何浏览功能

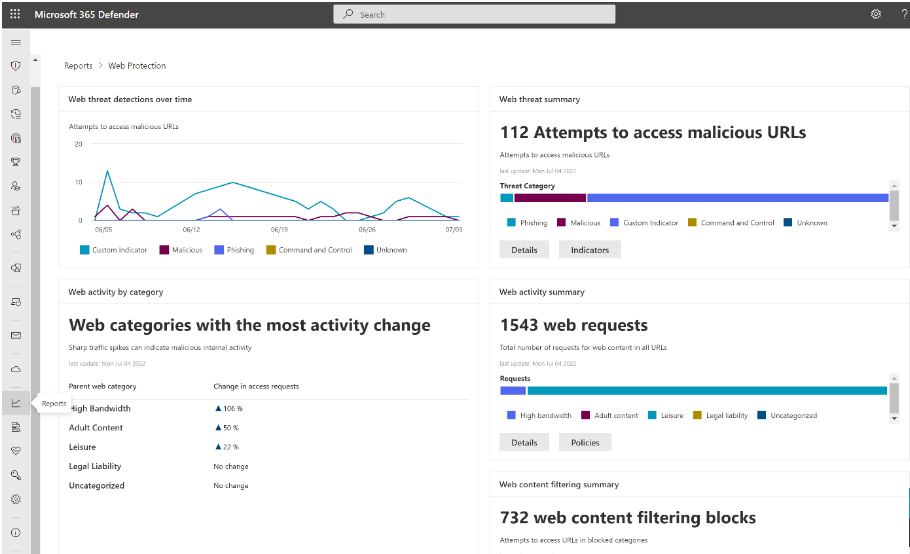

了解如何使用 Web 威胁防护保护组织免受 Web 威胁。

- Web 威胁防护是 Microsoft Defender for Endpoint 中的 Web 保护的一部分。 它使用网络保护来保护你的设备免受 Web 威胁。

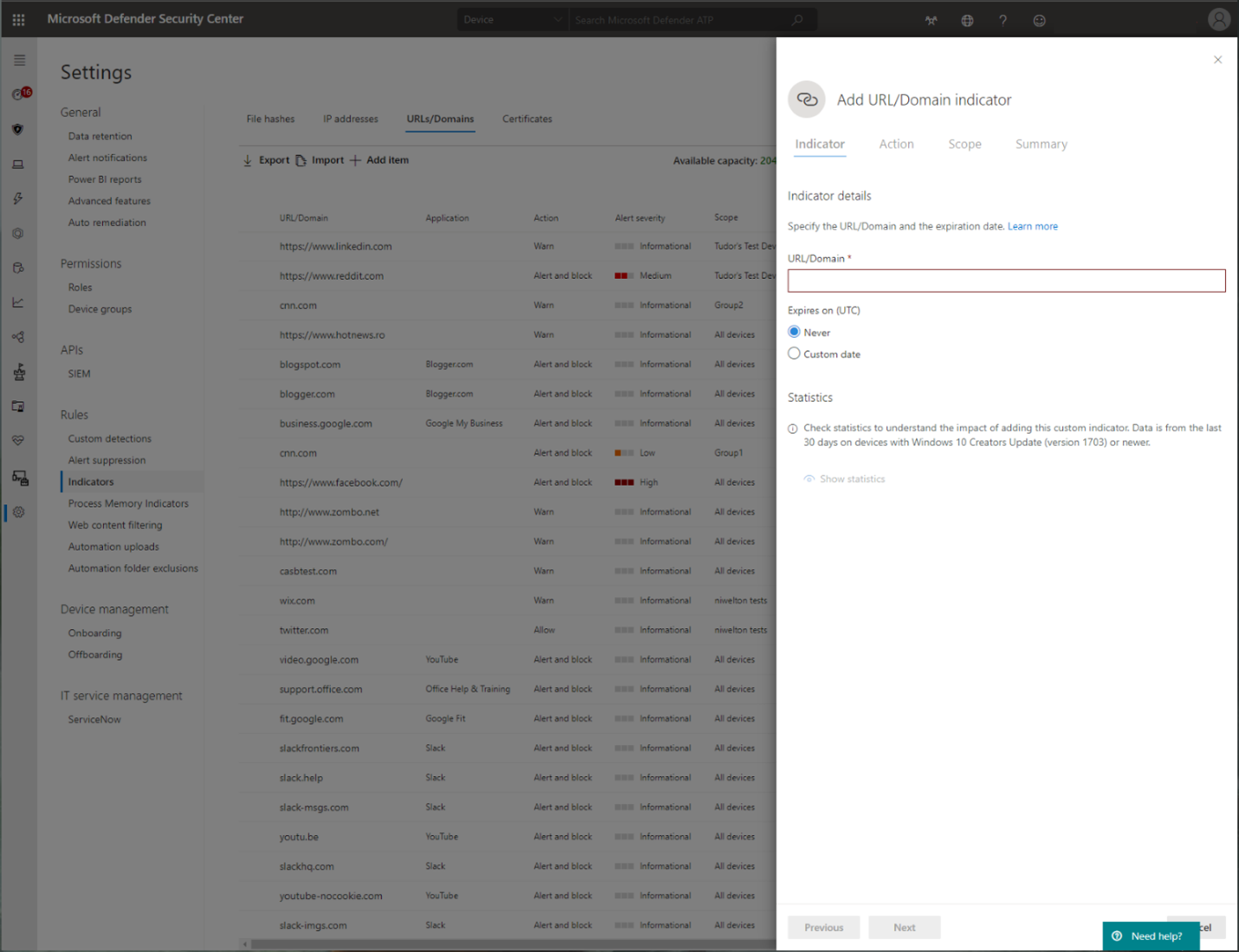

运行 自定义泄露指示器 流以获取自定义指示器类型的块。

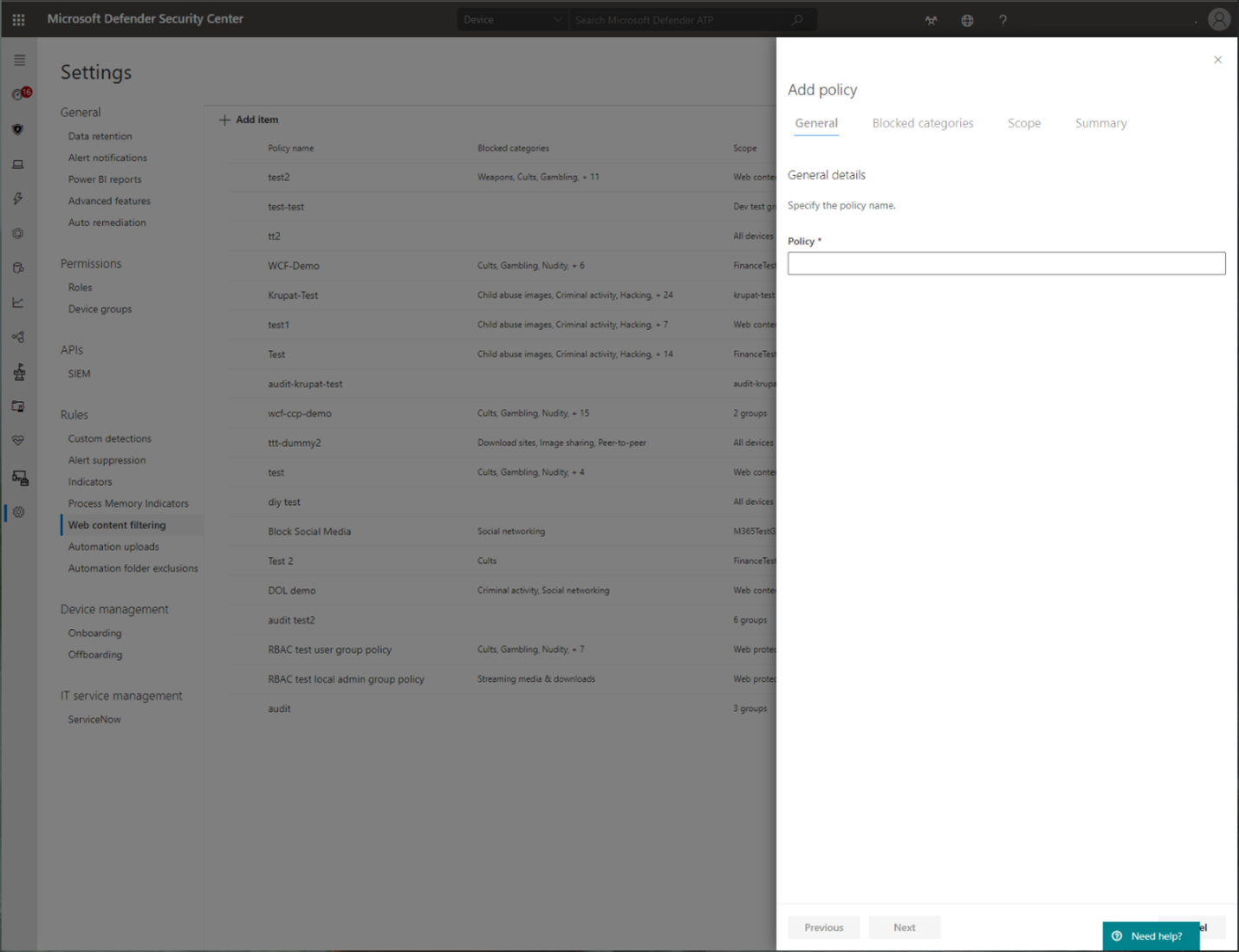

浏览 Web 内容筛选。

注意

如果要同时删除策略或更改设备组,这可能会导致策略部署延迟。 专业提示:无需在设备组上选择任何类别即可部署策略。 此操作将创建仅审核策略,以帮助在创建阻止策略之前了解用户行为。

Defender for Endpoint 计划 1 和计划 2 支持创建设备组。

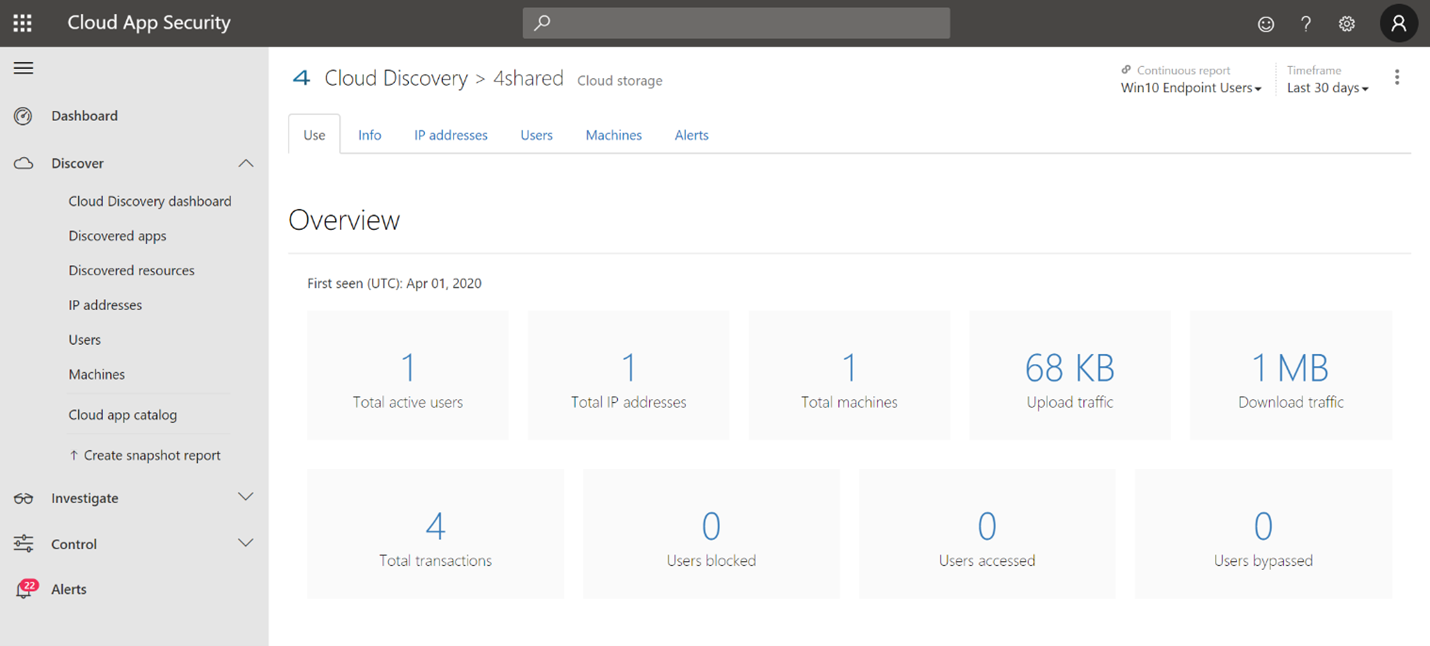

将 Microsoft Defender for Endpoint 与 Defender for Cloud Apps 集成,并且已启用网络保护的 macOS 设备具有终结点策略强制实施功能。

注意

这些平台上当前不支持发现和其他功能。

应用场景

支持以下方案。

Web 威胁防护功能

Web 威胁防护是 Microsoft Defender XDR for Endpoint 中的 Web 防护的一部分。 它使用网络保护来保护你的设备免受 Web 威胁。 通过与适用于 macOS 和常用非 Microsoft 浏览器(如 Chrome 和 Firefox)的 Microsoft Edge 集成,Web 威胁防护可以在没有 Web 代理的情况下阻止 Web 威胁。 当设备在本地或离开时,Web 威胁防护可以保护设备。 Web 威胁防护会停止访问以下类型的站点:

- 钓鱼网站

- 恶意软件向量

- 攻击站点

- 不受信任的站点或低信誉站点

- 自定义指示器列表中阻止的网站

有关详细信息,请参阅 保护组织免受 Web 威胁

自定义泄露指标

(IoC) 匹配的入侵指示器是每个终结点保护解决方案的一项基本功能。 此功能使 SecOps 能够设置用于检测和阻止 (预防和响应) 的指示器列表。

Create指标,用于定义实体的检测、预防和排除。 可以定义要执行的操作以及应用操作的持续时间,以及要应用操作的设备组的范围。

目前支持的源是 Defender for Endpoint 的云检测引擎、自动调查和修正引擎,以及 (Microsoft Defender 防病毒) 的终结点防护引擎。

有关详细信息,请参阅:IP 和 URL/域的Create指示器。

Web 内容筛选

Web 内容筛选是Microsoft Defender for Endpoint和Microsoft Defender 商业版中的 Web 保护功能的一部分。 Web 内容筛选使组织能够根据其内容类别跟踪和规范对网站的访问。 其中许多网站 (,即使它们不是恶意) 可能会因为合规性、带宽使用或其他问题而出现问题。

跨设备组配置策略以阻止某些类别。 阻止类别会阻止指定设备组中的用户访问与该类别关联的 URL。 对于未阻止的任何类别,将自动审核 URL。 用户可以在不中断的情况下访问 URL,并且你收集访问统计信息以帮助创建更自定义的策略决策。 如果用户正在查看的页面上的某个元素正在调用被阻止的资源,则会看到阻止通知。

Web 内容筛选在主要 Web 浏览器上可用,网络保护 (Safari、Chrome、Firefox、Brave 和 Opera) 执行阻止。 有关浏览器支持的详细信息,请参阅 先决条件。

有关报告的详细信息,请参阅 Web 内容筛选。

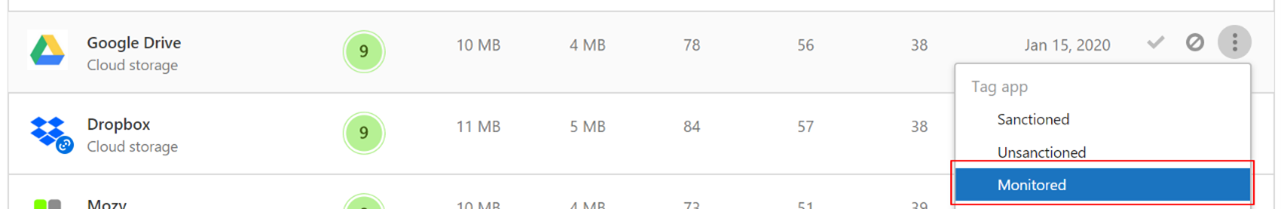

Microsoft Defender for Cloud Apps

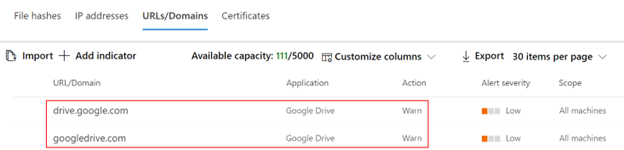

Microsoft Defender for Cloud Apps/云应用目录标识希望最终用户在使用 endpoint Microsoft Defender XDR 访问时受到警告的应用,并将其标记为“已监视”。 受监视的应用下列出的域稍后将同步到 Endpoint 的 Microsoft Defender XDR:

在 10-15 分钟内,这些域将列在“指示器 > URL/域”下的 Microsoft Defender XDR“指示器 URL/域”(Action=Warn)下。 在强制 SLA (查看本文末尾的详细信息) ,最终用户在尝试访问这些域时收到警告消息:

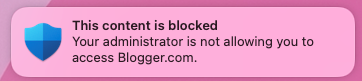

当最终用户尝试访问受监视的域时,Defender for Endpoint 会警告他们。

用户获得一个纯块体验,并附带以下 Toast 消息,操作系统显示该消息,包括阻止的应用程序的名称 (例如 Blogger.com)

如果最终用户遇到 块,则用户有两种可能的解决方案:

用户旁路

- 对于 Toast 消息体验:按“取消阻止”按钮。 通过重新加载网页,用户可以继续并使用云应用。 (此操作适用于接下来的 24 小时,之后用户必须再次取消阻止)

用户教育

- 对于 toast 消息体验:按 toast 消息本身。 最终用户将重定向到全局设置的自定义重定向 URL,Microsoft Defender for Cloud Apps (本页底部的详细信息)

注意

跟踪每个应用的绕过次数** - 可以在 Microsoft Defender for Cloud Apps 的“应用程序”页中跟踪绕过警告的用户数。

附录

最终用户教育中心 SharePoint 网站模板

对于许多组织来说,必须采用Microsoft Defender for Cloud Apps提供的云控制,不仅在需要时对最终用户设置限制,还要对最终用户进行培训和指导:

- 特定事件

- 发生的原因

- 这一决定背后的想法是什么

- 如何缓解遇到阻止站点

在遇到意外行为时,用户可能会通过尽可能多地提供信息来减少他们的困惑,不仅要解释所发生的情况,而且还要教育他们下次选择云应用来完成工作时更加了解情况。 例如,此信息可能包括:

- 用于 Internet 和云使用的组织安全性和合规性策略和指南

- 已批准/推荐使用云应用

- 受限制/阻止的云应用供使用

对于此页面,我们建议你的组织使用基本的 SharePoint 网站。

需要了解的重要事项

- 在应用域标记为“ 已监视”后,应用域在终结点设备中传播和更新通常) 较少,最多可能需要两 (个小时。

- 默认情况下,对于组织中所有已载入的终结点,对在Microsoft Defender for Cloud Apps门户中标记为“监视”的所有应用和域执行操作。

- 完整 URL 当前不受支持,并且不会从 Microsoft Defender for Cloud Apps 发送到 Endpoint 的 Microsoft Defender XDR,前提是在Microsoft Defender for Cloud Apps下列出了任何完整 URL因此,受监视的应用不会在尝试访问时收到警告, (例如,google.com/drive 不受支持,而) 支持 drive.google.com。

第三方浏览器上没有最终用户通知? 检查 Toast 消息设置。

另请参阅

- Mac 上的 Endpoint Microsoft Defender XDR

- 终结点与 Microsoft Microsoft Defender XDR for Cloud Apps 集成的Microsoft Defender XDR

- 了解 Microsoft Edge 中的创新功能

- 保护你的网络

- 启用网络保护功能

- Web 保护功能

- 创建指示器

- Web 内容筛选

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈