步骤 3. Microsoft 365 企业版租户的标识

Microsoft 365 租户包含一个Microsoft Entra租户,用于管理登录的标识和身份验证。正确配置标识基础结构对于管理组织的 Microsoft 365 用户访问和权限至关重要。

仅限云与混合

下面是两种类型的标识模型及其最合适和优点。

| 模型 | 说明 | Microsoft 365 如何对用户凭据进行身份验证 | 最适合 | 最大的好处 |

|---|---|---|---|---|

| 仅限云 | 用户帐户仅存在于 Microsoft 365 租户的 Microsoft Entra 租户中。 | Microsoft 365 租户的Microsoft Entra租户使用云标识帐户执行身份验证。 | 没有或不需要本地 Active Directory的组织。 | 易于使用。 无需额外的目录工具或服务器。 |

| 混合 | 本地 Active Directory 域服务 (AD DS) 中存在用户帐户,并且 Microsoft 365 租户的 Microsoft Entra 租户中也有一个副本。 Microsoft Entra Connect 在本地服务器上运行,以将 AD DS 更改同步到Microsoft Entra租户。 Microsoft Entra ID 中的用户帐户可能还包含已哈希 AD DS 用户帐户密码的哈希版本。 | Microsoft 365 租户的Microsoft Entra租户要么处理身份验证过程,要么将用户重定向到另一个标识提供者。 | 使用 AD DS 或其他标识提供者的组织。 | 访问本地或基于云的资源时,用户可以使用相同的凭据。 |

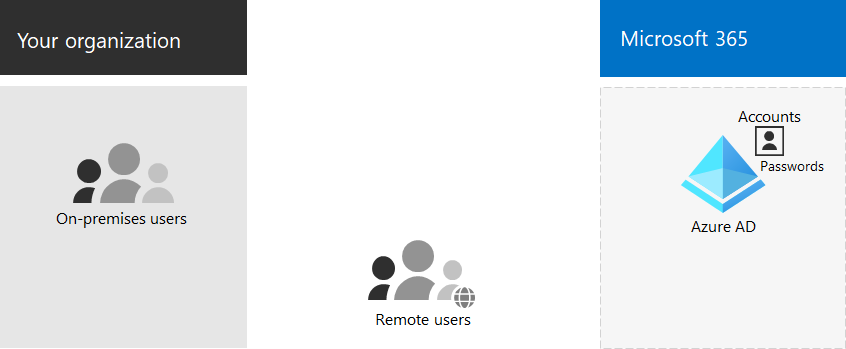

下面是仅限云标识的基本组件。

在此图中,本地和远程用户使用其 Microsoft 365 租户Microsoft Entra租户中的帐户登录。

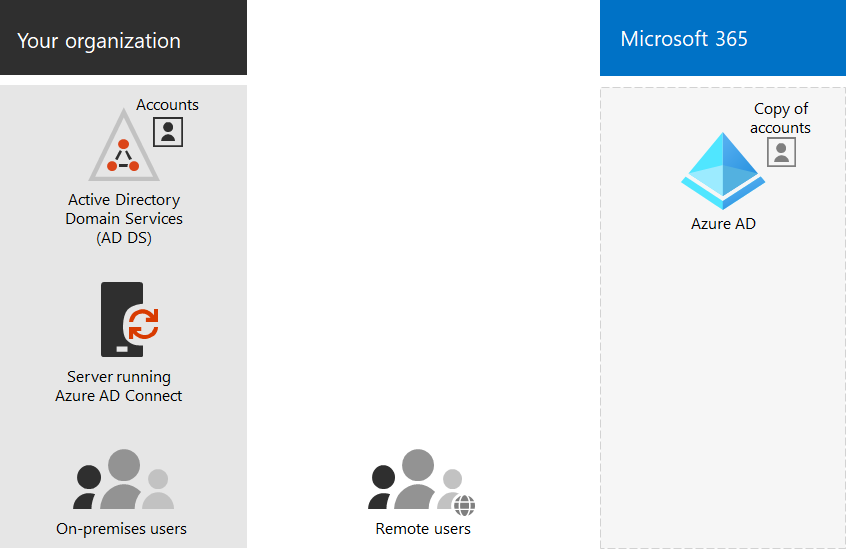

下面是混合标识的基本组件。

在此图中,本地和远程用户使用从本地 AD DS 复制的 Microsoft Entra 租户中的帐户登录到其 Microsoft 365 租户。

同步本地 AD DS

根据业务需求和技术要求,混合标识模型和目录同步是采用 Microsoft 365 的企业客户最常见的选择。 目录同步允许你管理 AD DS 中的标识,对用户帐户、组和联系人的所有更新都同步到 Microsoft 365 租户的 Microsoft Entra 租户。

注意

首次同步 AD DS 用户帐户时,它们不会自动分配 Microsoft 365 许可证,并且无法访问 Microsoft 365 服务(如电子邮件)。 必须先为其分配使用位置。 然后,通过组成员身份将许可证单独或动态分配给这些用户帐户。

下面是使用混合标识模型时的两种类型的身份验证。

| 身份验证类型 | 说明 |

|---|---|

| 托管身份验证 | Microsoft Entra ID 使用本地存储的密码哈希版本来处理身份验证过程,或者将凭据发送到本地软件代理,以便由本地 AD DS 进行身份验证。 有两种类型的托管身份验证:密码哈希同步 (PHS) 和直通身份验证 (PTA) 。 使用 PHS 时,Microsoft Entra ID 本身执行身份验证。 使用 PTA 时,MICROSOFT ENTRA ID 让 AD DS 执行身份验证。 |

| 联合身份验证 | Microsoft Entra ID 会将请求身份验证的客户端计算机重定向到另一个标识提供者。 |

有关详细信息 ,请参阅选择正确的身份验证方法 。

强制实施强登录

若要提高用户登录的安全性,请使用下表中的特性和功能。

| 功能 | 说明 | 更多信息 | 许可要求 |

|---|---|---|---|

| Windows Hello 企业版 | 在 Windows 设备上登录时,将密码替换为强双重身份验证。 这两个因素是一种与设备和生物识别或 PIN 相关联的新型用户凭据。 | Windows Hello 企业版概述 | Microsoft 365 E3 或 E5 |

| Microsoft Entra密码保护 | 检测并阻止已知的弱密码及其变体,还可以阻止特定于组织的其他弱术语。 | 配置Microsoft Entra密码保护 | Microsoft 365 E3 或 E5 |

| 使用多重身份验证 (MFA) | MFA 要求用户登录必须接受用户帐户密码以外的其他验证,例如使用智能手机应用或发送到智能手机的短信进行验证。 有关用户如何设置 MFA 的说明,请参阅 此视频 。 | 适用于 Microsoft 365 企业版的 MFA | Microsoft 365 E3 或 E5 |

| 标识和设备访问配置 | 由建议的先决条件功能及其设置组成的设置和策略与条件访问、Intune 和Microsoft Entra ID 保护策略相结合,用于确定是否应在什么条件下授予给定的访问请求。 | 标识和设备访问配置 | Microsoft 365 E3 或 E5 |

| Microsoft Entra ID 保护 | 防止凭据泄露,攻击者通过确定用户的帐户名和密码来访问组织的云服务和数据。 | Microsoft Entra ID 保护 | 使用标识 & 威胁防护加载项Microsoft 365 E5或Microsoft 365 E3 |

步骤 3 的结果

对于 Microsoft 365 租户的标识,你已确定:

- 要使用的标识模型。

- 如何强制实施强用户和设备访问。

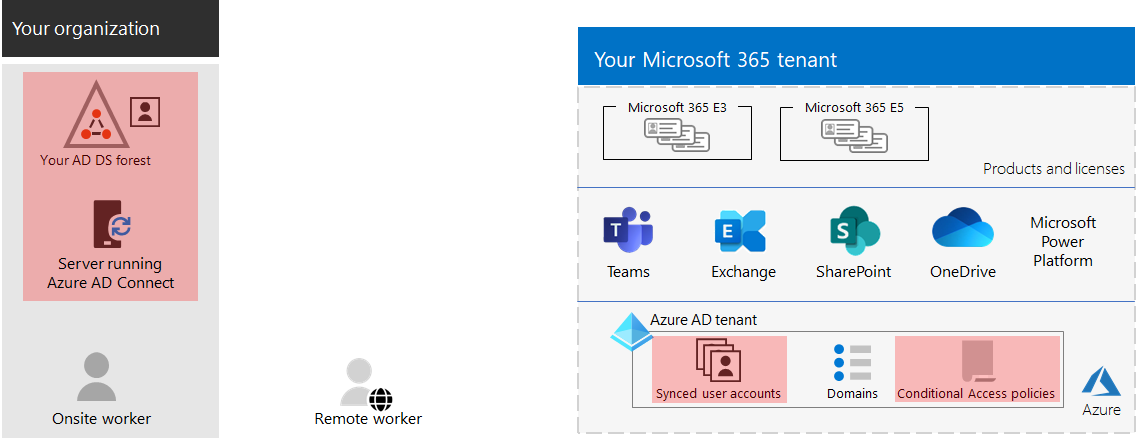

下面是一个租户示例,其中突出显示了新的混合标识元素。

在此图中,租户具有:

- 使用目录同步服务器和 Microsoft Entra Connect 与 Microsoft Entra 租户同步的 AD DS 林。

- AD DS 用户帐户和 AD DS 林中的其他对象的副本。

- 一组条件访问策略,用于基于用户帐户强制实施安全用户登录和访问。

标识的持续维护

在持续的基础上,你可能需要:

- 添加或修改用户帐户和组。 对于仅限云的标识,可以使用 Microsoft 365 管理中心 或 PowerShell 等Microsoft Entra工具维护基于云的用户和组。 对于混合标识,可以使用 AD DS 工具维护本地用户和组。

- 添加或修改标识和设备访问配置,以强制实施登录安全要求。

后续步骤

继续 迁移 ,将本地 Office 服务器及其数据迁移到 Microsoft 365。