为您的智能体添加身份验证后,用户就可以登录,让您的智能体可以访问受限制的资源或信息。

本文介绍如何将 Microsoft Entra ID 配置为您的服务提供程序。 若要大致了解其他服务提供程序和用户身份验证,请参阅在 Copilot Studio 中配置用户身份验证。

如果您具有租户管理权限,可以 配置 API 权限。 否则,您需要请租户管理员为您完成这项工作。

先决条件

您在 Azure 门户中完成了前几个步骤,并在 Copilot Studio 中完成最后两个步骤。

创建应用注册

使用与智能体位于同一租户中的管理员帐户登录 Azure 门户。

转到应用注册。

选择新建注册,然后输入注册的名称。 不要更改现有的应用注册。

使用智能体的名称以后会很有帮助。 例如,如果您的智能体被称为“Contoso sales help”,您可以将应用注册命名为“ContosoSalesReg”。

在支持的帐户类型下,选择仅在此组织目录中的帐户(仅Contoso 单租户)。

目前将重定向 URI 部分留空。 在接下来的步骤中输入该信息。

选择注册。

注册完成后,转到概览。

复制应用程序(客户端)ID,将其粘贴到一个临时文件中。 您在后面的步骤中需要它。

添加重定向 URL

在管理下,选择身份验证。

在平台配置下,选择添加平台,然后选择 Web。

在 “重定向 URI”下,输入

https://token.botframework.com/.auth/web/redirect或输入欧洲https://europe.token.botframework.com/.auth/web/redirect。 还可以在 Copilot Studio 安全设置页面的“手动进行身份验证”下,从“重定向 URL”文本框中复制 URI。此操作会将您带回平台配置页面。

选择访问令牌(用于隐式流)和 ID 令牌(用于隐式和混合流)。

选择配置。

配置手动身份验证

接下来,配置手动身份验证。 您可以为您的提供商选择多个选项,但是我们建议您使用 Microsoft Entra ID V2 和联合凭据。 如果无法使用联合凭据,也可以使用客户端机密。

使用联合凭据配置手动身份验证

在 Copilot Studio 中,转到智能体的设置,然后选择安全性。

选择身份验证。

选择手动进行身份验证。

打开需要用户登录。

为属性输入以下值:

服务提供商:选择具有联合凭据的Microsoft Entra ID V2。

客户端 ID:输入您先前从 Azure 门户复制的应用程序(客户端)ID。

选择 “保存” 以查看联合凭据颁发者和值。

复制联合凭据颁发者和联合凭据值,并将其粘贴到临时文件中。 您在后面的步骤中需要它。

转到之前创建的 Azure 门户和应用注册。 在“ 管理”下,选择 “证书和机密 ”,然后选择 “联合凭据”。

选择添加凭据。

在 “联合凭据方案”下,选择 “其他颁发者”。

为属性输入以下值:

- 颁发者:输入前面从 Copilot Studio 复制的联合凭据颁发者值。

- 值:输入您之前从 Copilot Studio 中复制的联合凭据值数据。

- 名称:提供一个名称。

选择 “添加” 以完成配置。

配置 API 权限

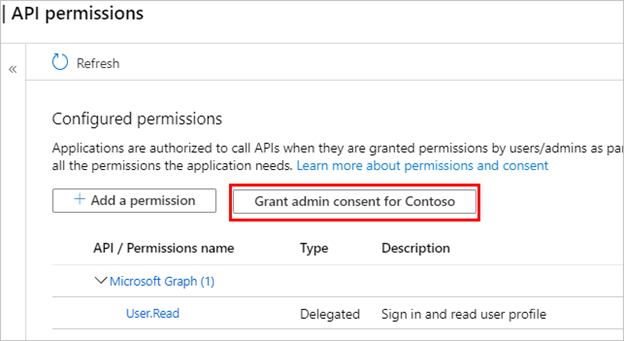

转到 API 权限。

选择为 <您的租户名称> 授予管理员同意,然后选择是。 如果该按钮不可用,您可能需要让租户管理员为您输入。

重要提示

为避免用户必须同意每个应用程序,至少分配给应用程序管理员或云应用程序管理员角色的人员可以授予整个租户对应用程序注册的同意。

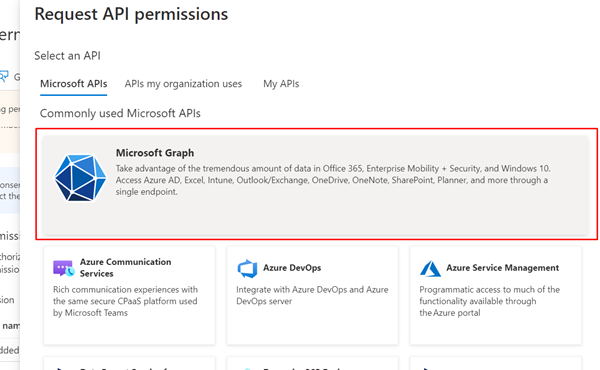

选择添加权限,然后选择 Microsoft Graph。

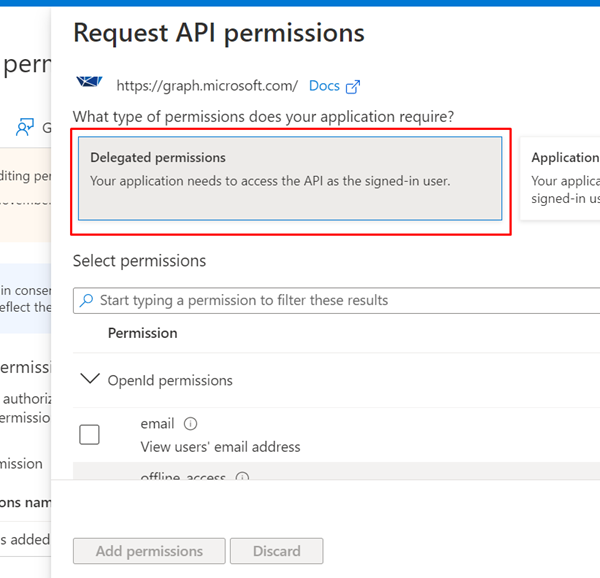

选择委托的权限。

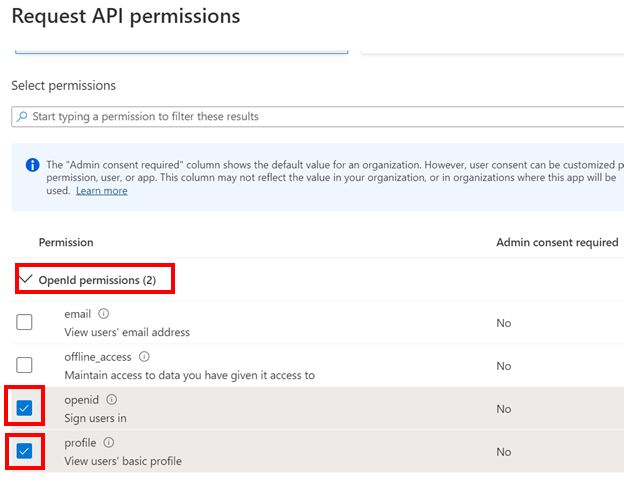

展开 OpenId 权限,打开 openid 和 profile。

选择添加权限。

为智能体定义自定义范围

范围用于确定用户和管理员的角色和访问权限。 您将为要在后面的步骤中创建的画布应用注册创建自定义范围。

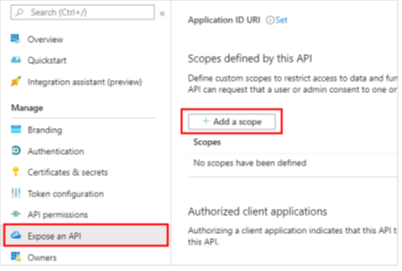

转到公开 API,然后选择添加范围。

设置以下属性。 您可以将其他属性留空。

属性 价值 范围名称 输入在环境中有意义的名称,如 Test.Read谁可以同意? 选择管理员和用户 管理员同意显示名称 输入在环境中有意义的名称,如 Test.Read管理员同意说明 输入 Allows the app to sign the user in.州 选择已启用 选择添加范围。

在 Copilot Studio 中配置身份验证

在 Copilot Studio 中的设置下,选择安全性>身份验证。

选择手动进行身份验证。

打开需要用户登录。

选择服务提供商并提供所需数值。 请参阅在 Copilot Studio 中配置手动身份验证。

选择保存。

小费

令牌交换 URL 用于为请求的访问令牌交换代表 (OBO) 令牌。 有关详细信息,请参阅使用 Microsoft Entra ID 配置单一登录。

备注

根据您的使用情况,范围应该包括 profile openid 和以下内容:

-

Sites.Read.All Files.Read.All适用于 SharePoint - 图表连接的

ExternalItem.Read.All - Dataverse 结构化数据的

https://[OrgURL]/user_impersonation

例如,Dataverse 结构数据应具有以下范围:profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

测试您的智能体

发布您的智能体。

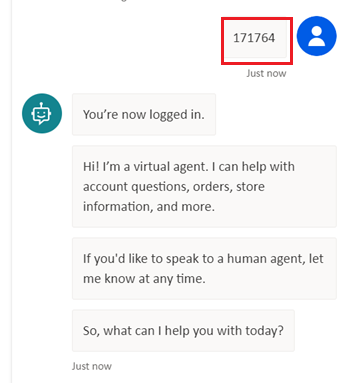

在测试您的智能体窗格中,向智能体发送消息。

当智能体响应时,选择登录。

此时将打开一个新的浏览器标签页,要求您登录。

登录,然后复制显示的验证码。

将代码粘贴到智能体聊天中以完成登录过程。