MIM Privileged Access Management (PAM) 是一种解决方案,可帮助组织限制现有的独立 Active Directory 环境内的特权访问权限。

Privileged Access Management 实现两个目标:

- 通过维护已知不受恶意攻击影响的独立堡垒环境,重新建立对遭入侵的 Active Directory 环境的控制。

- 隔离特权帐户的使用,降低这些凭据被盗的风险。

注释

对于连接 Internet 的环境中的新部署,不建议使用 MIM PAM 提供的 PAM 方法。 MIM PAM 旨在用于自定义体系结构,适用于无法访问 Internet 的独立 AD 环境、法规要求进行此配置的环境,或在高影响独立环境中,例如脱机研究实验室、已断开连接的运营技术或监督控制和数据收集环境等。 MIM PAM 不同于 Microsoft Entra Privileged Identity Management (PIM)。 Microsoft Entra PIM 是一项服务,可用于管理、控制和监视对 Microsoft Entra ID、Azure 和其他 Microsoft Online Services(如 Microsoft 365 或 Microsoft Intune)中的资源的访问。 有关本地连接 Internet 的环境和混合环境的指南,请参阅 保护特权访问 以获取详细信息。

MIM PAM 帮助解决哪些问题?

如今,攻击者获取域管理员帐户凭据太容易了,而且事实发生后很难发现这些攻击。 PAM 的目标是减少恶意用户获取访问权限的机会,同时提高环境的控制和意识。

PAM 使攻击者更难渗透网络并获取特权帐户访问权限。 PAM 向特权组添加了保护,这些组控制跨一系列已加入域的计算机和这些计算机上的应用程序的访问。 它还增加了更多的监视、更多的可见性和更精细的控制。 这样,组织就可以查看其特权管理员是谁以及他们正在做什么。 通过 PAM,组织可以更深入地了解管理帐户在环境中的使用方式。

MIM 提供的 PAM 方法旨在用于不支持 Internet 访问的隔离环境的自定义体系结构、法规要求此配置,或在脱机研究实验室、断开连接的操作技术或监督控制和数据收集环境等高影响隔离环境中。 如果 Active Directory 是连接到 Internet 的环境的一部分,请参阅 保护特权访问 ,了解有关开始位置的详细信息。

设置 MIM PAM

PAM 建立在实时管理的原则之上,这与 足够的管理(JEA)有关。 JEA 是一个 Windows PowerShell 工具包,用于定义一组用于执行特权活动的命令。 它是管理员可以获取运行命令的授权的终结点。 在 JEA 中,管理员决定具有特定权限的用户可以执行特定任务。 每当符合条件的用户需要执行该任务时,都会启用该权限。 权限在指定的时间段后过期,以便恶意用户无法窃取访问权限。

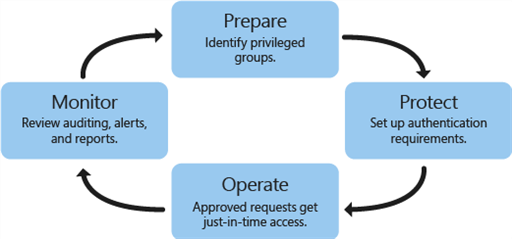

PAM 的设置和操作有四个步骤。

- 准备:确定现有林中的哪些组具有重大特权。 在堡垒林中重新创建没有成员的这些组。

- 保护:为用户请求实时管理时设置生命周期和身份验证保护。

- 操作:在满足身份验证要求并审批请求后,将临时把用户帐户添加到堡垒林中的特权组。 对于预先设置的时间量,管理员拥有分配给该组的所有特权和访问权限。 之后,该帐户将从组中删除。

- 监视器:PAM 添加了特权访问请求的审核、警报和报告。 可以查看特权访问的历史记录,并查看执行活动的人员。 你可以确定活动是否有效,并轻松识别未经授权的活动,例如尝试将用户直接添加到原始林中的特权组。 此步骤不仅要识别恶意软件,而且对于跟踪“内部”攻击者非常重要。

MIM PAM 的工作原理是什么?

PAM 基于 AD DS 中的新功能,尤其是域帐户身份验证和授权,以及 Microsoft Identity Manager 中的新功能。 PAM 将特权帐户与现有的 Active Directory 环境分开。 需要使用特权帐户时,首先需要请求该帐户,然后获得批准。 批准后,将通过新堡垒林(而不是用户或应用程序的当前林)中的外主体组向该特权帐户提供相关权限。 使用堡垒林可以更好地控制组织,例如用户何时可以成为特权组的成员,以及用户需要如何进行身份验证。

Active Directory、MIM 服务以及此解决方案的其他部分也可以部署在高可用性配置中。

以下示例演示 PIM 如何更详细地工作。

堡垒林颁发有时间限制的组成员身份,这反过来又产生有时间限制的票证授予票证 (TGT)。 如果应用和服务存在于信任堡垒林的林中,则基于 Kerberos 的应用程序或服务可以遵循并强制实施这些 TGT。

日常用户帐户无需移动到新林。 这同样适用于计算机、应用程序及其组。 他们依然待在现在的森林里。 请考虑目前关注这些网络安全问题的组织的示例,但没有立即计划将服务器基础结构升级到下一版本的 Windows Server。 该组织仍可以使用 MIM 和新堡垒林来利用此组合解决方案,并可以更好地控制对现有资源的访问。

PAM 具有以下优势:

隔离特权/限定特权作用域:用户不持有同时用于非特权任务(例如检查电子邮件或浏览互联网)的帐户权限。 用户需要请求特权。 根据 PAM 管理员定义的 MIM 策略批准或拒绝请求。 在请求获得批准之前,特权访问不可用。

增强和验证:这些是新的身份验证和授权挑战,有助于管理单独管理帐户的生命周期。 用户可以请求提升管理帐户,并使该请求通过 MIM 工作流。

其他日志记录:除了内置的 MIM 工作流之外,PAM 还有其他日志记录,用于标识请求、授权方式以及批准后发生的任何事件。

可自定义工作流:可以为不同的方案配置 MIM 工作流,并且可以根据请求用户或请求的角色的参数使用多个工作流。

用户如何请求特权访问?

用户可通过多种方式提交请求,包括:

- MIM 服务 Web 服务 API

- REST 终结点

- Windows PowerShell (

New-PAMRequest)

获取有关 特权访问管理 cmdlet 的详细信息。

可以使用哪些工作流和监视选项?

例如,假设用户在设置 PAM 之前是管理组的成员。 作为 PAM 设置的一部分,用户将从管理组中删除,并在 MIM 中创建策略。 该策略指定,如果该用户请求管理权限,则会批准该请求,并将该用户的单独帐户添加到堡垒林中的特权组。

假设请求获得批准,Action 工作流会直接与堡垒森林活动目录通信,以将用户添加到某个组中。 例如,当 Jen 请求管理 HR 数据库时,Jen 的管理帐户在几秒钟内添加到堡垒林中的特权组。 她的管理帐户在该组中的成员身份将在时间限制后过期。 在 Windows Server 2016 或更高版本中,该成员身份在 Active Directory 中会被设定一个时间限制。

注释

当将新成员添加到某一组时,需要将该更改复制到堡垒林中的其他域控制器 (DC)。 复制延迟可能会影响用户访问资源的能力。 有关复制延迟的详细信息,请参阅 Active Directory 复制拓扑的工作原理。

相比之下,安全帐户管理器(SAM)实时评估过期的链接。 尽管组成员的添加需要由接收访问请求的 DC 复制,但组成员的删除可在任何 DC 上即时评估。

此工作流专门用于这些管理帐户。 仅需要对特权组的偶尔访问权限的管理员(甚至是脚本)可以精确请求该访问权限。 MIM 记录了请求和 Active Directory 中的更改,可以在事件查看器中查看这些请求,或将数据发送到企业监视解决方案,例如 System Center 2012 - Operations Manager 审核收集服务(ACS)或其他第三方工具。