客户安全最佳做法

相应的角色:全局管理员 | 管理员代理 | 支持人员台代理

云解决方案提供商(CSP)合作伙伴的所有客户都应遵循本文中的安全指南。

有关 CSP 的安全最佳做法,请参阅 CSP 安全最佳做法。

确保在每个帐户上启用和注册多重身份验证(MFA)。 使用 Microsoft Entra ID 安全默认值 或 条件访问 强制实施 MFA。 MFA 是防范威胁的最佳基准安全卫生方法。

- 请考虑将无密码登录与 Microsoft Authenticator 应用配合使用。

经常查看可能意外预配的订阅和资源或服务。

利用 成本异常警报 来检测 Azure 订阅中意外的高消耗量。

具有 Microsoft Entra 管理角色(如 Global 管理员istrator 或 Security 管理员istrator)的用户不应定期用于电子邮件和协作。 为协作任务创建没有 Microsoft Entra 管理角色的单独用户帐户。

定期查看并验证 Microsoft Entra ID 中具有全局管理员角色的所有用户的密码恢复电子邮件地址和电话号码,并在必要时进行更新。

查看、审核和最大程度减少访问权限和委派权限。 考虑和实施最小特权方法很重要。 Microsoft 建议优先对合作伙伴关系进行彻底审查和审核,以尽量减少你的组织与上游提供商之间的任何不必要的权限。 Microsoft 建议立即删除任何看起来不熟悉或尚未经过审核的合作伙伴关系的访问权限。

查看、强化和监视所有租户管理员帐户:所有组织都应全面审查所有租户管理员用户,包括与 Azure 订阅中管理员注册(AOBO)关联的用户,并验证用户和活动真实性。 我们强烈建议对所有租户管理员使用防钓鱼 MFA,审查注册用于 MFA 的设备,并尽量减少使用长期高特权访问。 继续重新指定所有活动租户管理员用户帐户,并定期检查审核日志,以验证高特权用户访问权限是否未授予或委派给不需要这些特权的管理员用户执行其作业。

查看来自 B2B 和本地帐户的服务提供商权限访问:除了使用委派的管理权限功能外,一些云服务提供商还在客户租户中使用企业对企业 (B2B) 帐户或本地管理员帐户。 我们建议你确定云服务提供商是否使用这些帐户,如果是,请确保这些帐户受到很好的管理,并在租户中具有最低特权访问权限。 Microsoft 建议使用“共享”管理员帐户。 查看有关如何查看 B2B 帐户权限的详细指南。

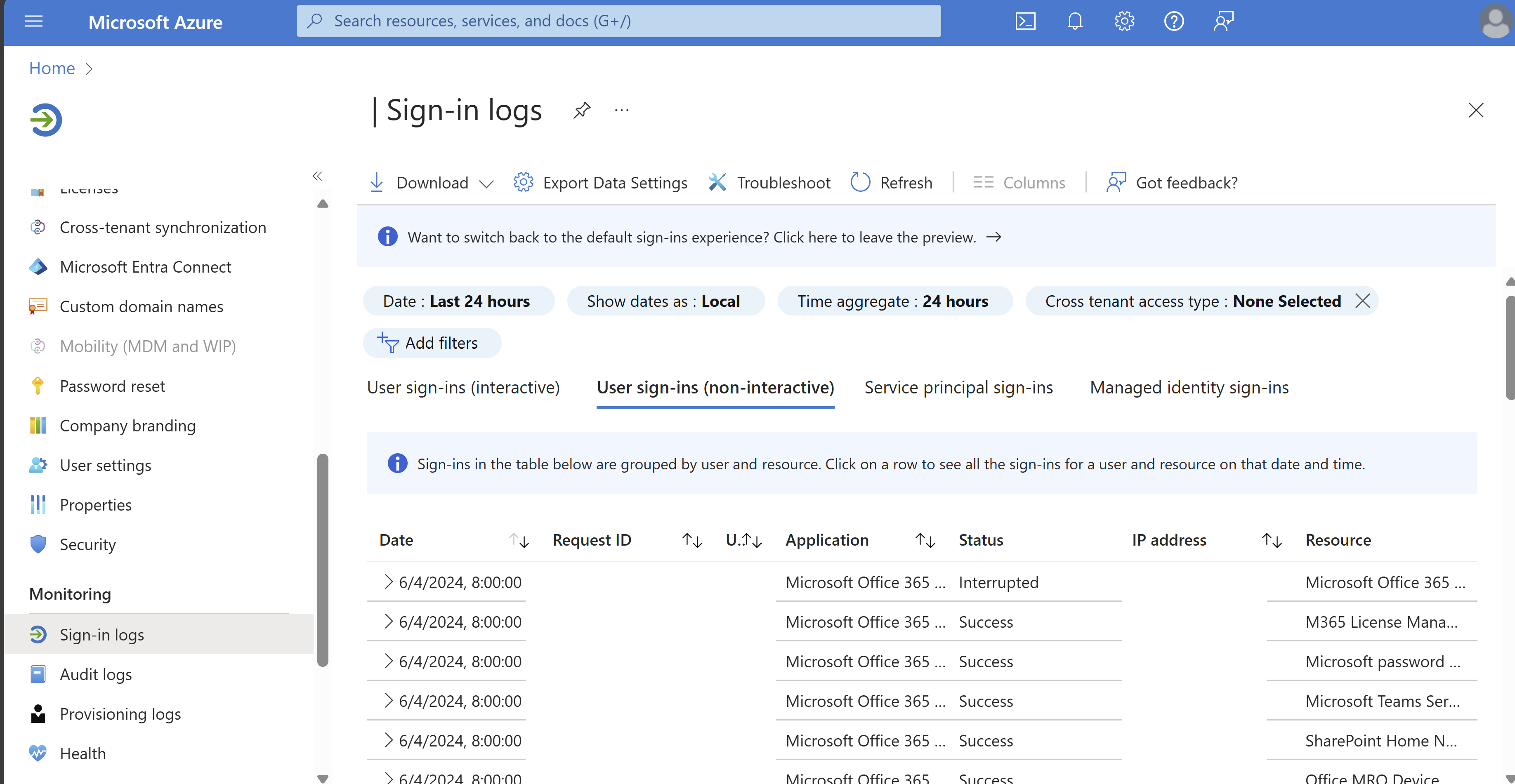

查看和审核 Microsoft Entra 登录和配置更改:通过 Microsoft Entra 登录日志、Microsoft Entra 审核日志和Microsoft Purview 合规门户(以前在 Exchange 管理员 中心)审核和提供给客户。 我们最近添加了查看已委派管理权限的合作伙伴登录的功能。 可以通过转到 Microsoft Entra 管理中心中的登录日志并添加筛选器跨租户访问类型:用户登录(非交互式)选项卡上的服务提供商来查看这些登录的筛选视图。

查看现有的日志可用性和保留策略: 调查恶意执行组件执行的活动,重点在于为基于云的资源(包括 Microsoft 365)执行足够的日志保留过程。 各种订阅级别都有单独的日志可用性和保留策略,在形成事件响应过程之前,请务必了解这些策略。

我们鼓励所有组织熟悉订阅中提供的日志,并定期评估日志是否充足和异常。 对于依赖于第三方组织的组织,请与他们协作,了解其针对所有管理操作的日志记录策略,并建立一个过程,应在事件期间提供日志。

另请参阅

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈