制订 DLP 策略

数据丢失防护 (DLP) 策略充当防护来帮助阻止用户意外泄露组织的数据和保护租户中的信息安全。 DLP 策略实施规则来指定为每个环境启用哪些连接器,以及可以将哪些连接器一起使用。 连接器分类为仅业务数据、不允许业务数据或阻止。 在同一个应用或流中,仅业务数据组中的连接器只能与该组的其他连接器一起使用。 详细信息:管理Microsoft Power Platform:数据丢失防护策略

建立 DLP 策略与您的环境策略关系密切。

简要事实

- 数据丢失防护 (DLP)策略充当守卫来帮助防止用户无意中公开数据。

- DLP 策略的作用范围可达到环境级和租户级,从而可以灵活地制订出明智的策略,并且不会妨碍高工作效率。

- 环境数据丢失防护策略不能凌驾于全租户数据丢失防护策略之上。

- 如果为一个环境配置了多个策略,则将限制性最强的策略应用于连接器组合。

- 默认情况下,租户中不实施任何 DLP 策略。

- 不能在用户级应用策略,只能在环境或租户级应用。

- DLP 策略可感知连接器,但不能控制使用连接器建立的连接 — 换句话说,DLP 策略不知道您是否使用连接器连接到开发、测试或生产环境。

- PowerShell 和管理连接器可以管理策略。

- 环境中资源的用户可以查看应用的策略。

连接器分类

业务和非业务分类为可在给定应用或流中一起使用的连接器制订边界。 可以使用 DLP 策略在以下组中为连接器分类:

- 业务:一个给定的 Power App 或 Power Automate 资源可以使用一个业务组中的一个或多个连接器。 如果 Power App 或 Power Automate 资源使用业务连接器,则无法使用任何非业务连接器。

- 非业务:一个给定的 Power App 或 Power Automate 资源可以使用一个非业务组中的一个或多个连接器。 如果 Power App 或 Power Automate 资源使用非业务连接器,则无法使用任何业务连接器。

- 阻止:任何 Power App 和 Power Automate资源均不可使用被阻止组的连接器。 可以全部阻止 Microsoft 负责的高级连接器和第三方(标准和高级)连接器。 不能阻止 Microsoft 负责的任何标准连接器和 Common Data Service 连接器。

“商务”和“非业务”这两个名字没有任何特殊含义—它们只是标签。 连接器本身的分组具有重要意义,但其所在组的名称则不然。

详细信息:管理Microsoft Power Platform:连接器分类

有关创建 DLP 策略的策略

作为管理员接管环境或开始支持使用 Power Apps 和 Power Automate,DLP 策略应该是您要完成的首要设置之一。 落实一套基本的策略后,您可以集中精力处理例外,并创建有针对性的 DLP 策略,以在策略被批准后实现这些例外。

我们为共享用户和团队生产力环境的 DLP 策略推荐以下起点:

- 创建涵盖除选定环境(如您的生产环境)之外所有环境的策略,让此策略中的可用连接器仅供 Office 365 和其他标准微服务使用,并阻止访问其他任何对象。 此策略将应用于默认环境,以及您用于运行内部培训活动的培训环境。 此外,该策略还适用于创建的任何新环境。

- 为您的共享用户和团队生产力环境创建适当的更宽限 DLP 策略。 这些策略允许创建者除了可以使用 Office 365 服务,还可以使用连接器(如 Azure 服务)。 这些环境中的可用连接器取决于您的组织,以及您的组织存储业务数据的位置。

我们为生产(业务部门和项目)环境的 DLP 策略推荐以下起点:

- 请从共享用户和团队生产力策略中排除这些环境。

- 与业务部门和项目一起确定其要使用哪些连接器和连接器组合,并创建租户策略以仅包含所选环境。

- 如有必要,这些环境的环境管理员可以使用环境策略将自定义连接器归类为仅业务数据连接器。

我们还建议:

- 为每个环境创建最小数量的策略。 租户与环境策略之间不存在严格的层次结构,在设计和运行时上,同时评估应用或流所在环境适用的所有策略,确定资源符合或违反 DLP 策略。 应用于一个环境的多个 DLP 策略会以较复杂的方式拆分您的连接器空间,并且可能会使您难以了解您的创建者面临的问题。

- 使用租户级别策略集中管理 DLP 策略,并仅使用环境策略对自定义连接器或在例外情况下分类。

有了基本策略,计划如何处理异常。 您可以:

- 拒绝请求。

- 将连接器添加到默认 DLP 策略。

- 将环境添加到全局默认 DLP 的“例外”列表,然后创建一个包含例外的案例特定 DLP 策略。

示例:Contoso 的 DLP 策略

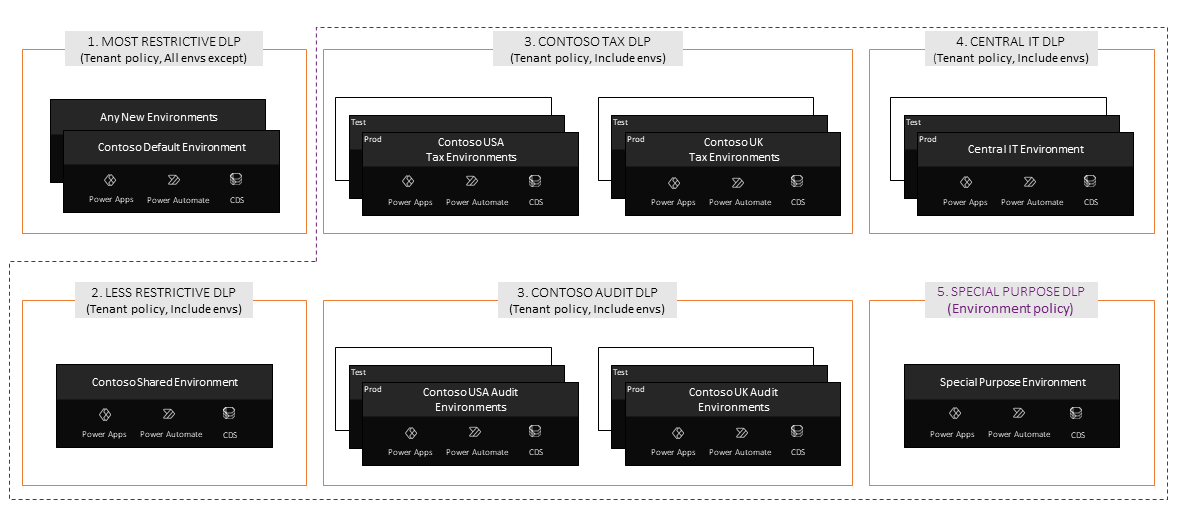

让我们看一下 Contoso Corporation(我们在本指南中的示例组织)如何设置其 DLP 策略。 DLP 策略的设置与其环境策略关系密切。

Contoso 管理员希望不仅支持卓越中心 (CoE) 活动管理,还支持用户和团队生产力方案和业务应用。

Contoso 管理员在此处应用的环境和 DLP 策略中包含:

应用于租户中除策略范围中排除的某些特定环境之外所有环境的租户范围的,受限的 DLP 策略。 管理员希望通过阻止访问其他任何对象,将此策略中的可用连接器限制为 Office 365 和其他标准的微服务。 此策略还将应用于默认环境。

Contoso 管理员还创建了一个共享环境,供用户为用户和团队生产力用例创建应用。 此环境有一个不像默认策略一样规避风险的租户级关联 DLP 策略,并允许创建者不仅可以使用 Office 365 服务,还可以使用 Azure 服务之类的连接器。 由于此环境是非默认环境,因此管理员可以主动控制其环境创建者列表。 这是一种用于共享用户和团队生产力环境及关联的 DLP 设置的分层方法。

此外,为了让业务部门创建业务线应用程序,他们还为自己在各个国家/地区的税务和审计子公司创建了开发、测试和生产环境。 首先请仔细、正确地管理环境创建者对这些环境的访问权限,然后在咨询业务部门利益干系人之后使用租户级 DLP 策略提供第三方连接器。

同样,创建开发/测试/生产环境,供核心 IT 用于开发和推广相关应用程序或正确的应用程序。 这些业务应用程序方案通常有一组明确定义的连接器,需要提供给这些环境中的创建者、测试人员和用户。 这些连接器的访问权限使用专用租户级策略管理。

Contoso 还有一个专用于其卓越中心活动的特殊用途环境。 鉴于 Teams 理论书的试验性质,在 Contoso 中,针对特殊用途环境的 DLP 策略的门槛仍然很高。 在此情况下,租户管理员已将此环境的 DLP 管理直接委托给 CoE 团队的可信环境管理员,并将其从所有租户级策略中排除。 此环境只能通过环境级 DLP 策略管理,这是 Contoso 中的例外,而不是规则。

正如预期一样,在 Contoso 中创建的任何新环境都将映射到原始的全环境策略。

如果环境管理员希望引入更多限制或为自定义连接器,这样设置以租户为中心的 DLP 策略不会阻止他们带来自己的环境级 DLP 策略。

设置数据策略

在 Power Platform 管理中心中创建您的策略。 详细信息:管理数据策略

使用 DLP SDK向 DLP 策略添加自定义连接器。

明确地向创建者传达您组织的 DLP 策略

设置可以明确传达以下信息的 SharePoint 站点或 wiki:

- 组织中实施的租户级和关键环境级(例如,默认环境、试用环境)DLP 策略,包括分类为业务、非业务和阻止的连接器的列表。

- 您的管理员组的电子邮件 ID,供创建者为例外方案进行联系。 例如,管理员可以帮助创建者通过以下方法重新合规,编辑 DLP 策略,将解决方案移到其他环境,创建新环境和新 DLP 策略,然后将创建者和资源移到这个新环境。

并且清晰地向创建者传达组织的环境策略。