保护默认环境的安全

您的组织中的每个员工都有权访问默认 Power Platform 环境。 作为 Power Platform 管理员,您需要考虑如何保护该环境,同时保持其可以访问,以用于提高制作者的个人生产力。 本文提供相关建议。

明智地分配管理员角色

考虑您的管理员用户是否需要具有 Power Platform 管理员角色。 环境管理员或系统管理员角色是否更合适? 在任何情况下,都应将更强大的 Power Platform 管理员角色限制给少数几个用户。 了解有关管理 Power Platform 环境的更多信息。

交流意向

Power Platform 卓越中心 (CoE) 团队面临的一个主要挑战是传达默认环境的预期使用。 这里是一些建议。

重命名默认环境

默认环境使用名称 TenantName(默认)创建。 您可以将环境名称更改为更具描述性的名称,例如个人生产环境,以清楚地表明其意图。

使用 Power Platform 中心

Microsoft Power Platform 中心是一个 SharePoint 通信站点模板。 它为制作者提供了一个关于您的组织对 Power Platform 的使用的中心信息来源的起点。 起始内容和页面模板可轻松为制作者提供如下信息:

- 个人生产力用例

- 如何生成应用和流

- 在哪里生成应用和流

- 如何联系 CoE 支持团队

- 有关与外部服务集成的规则

添加制作者可能会发现有帮助的任何其他内部资源的链接。

限制与每个人共享

制作者可以与其他个人用户、安全组以及默认情况下组织中的每个人共享他们的应用。 您应该考虑在广泛使用的应用周围使用门控流程来强制执行如下策略和要求:

- 安全审查策略

- 业务审查策略

- 应用程序生命周期管理 (ALM) 要求

- 用户体验和品牌打造要求

还应考虑禁用 Power Platform 中的与所有人共享功能。 有了这个限制,只有一小部分管理员可以与环境中的每个人共享应用程序。 操作步骤如下。

运行 Get-TenantSettings cmdlet,作为对象获取组织的租户设置列表。

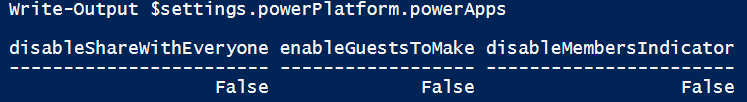

powerPlatform.PowerApps对象包括三个标志:

运行以下 PowerShell 命令获取设置对象,并将用于与所有人共享的变量设置为 false。

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$true将

Set-TenantSettingscmdlet 与设置对象一起运行,以防止制作者与租户中的每个人共享他们的应用。Set-TenantSettings $settings

制定数据丢失防护策略

另一个保护默认环境的方法是为其创建数据丢失防护 (DLP) 策略。 制定 DLP 策略对于默认环境尤其重要,因为您组织中的所有员工都有权访问该环境。 以下是一些建议,可以帮助您执行策略。

自定义 DLP 治理消息

自定义制作者创建的应用违反组织的 DLP 策略时显示的错误消息。 将制作者引导到您的组织的 Power Platform 中心,并提供您的 CoE 团队的电子邮件地址。

随着 CoE 团队不断完善 DLP 策略,您可能会无意中破坏某些应用。 确保 DLP 策略违反消息包含联系详细信息或指向更多信息的链接,以为制作者提供下一步的方法。

使用以下 PowerShell cmdlet 自定义治理策略消息:

| 命令 | 说明 |

|---|---|

| Set-PowerAppDlpErrorSettings | 设置治理消息 |

| Set-PowerAppDlpErrorSettings | 更新治理消息 |

在默认环境中阻止新连接器

默认情况下,所有新连接器都放在 DLP 策略的非业务组中。 您可以随时将默认组更改为业务组或阻止组。 对于应用于默认环境的 DLP 策略,我们建议您将“阻止”组配置为默认组,以确保新连接器在由您的管理员之一审查之前保持不可用状态。

限制制作者使用预生成连接器

限制制作者只能使用基本的不能阻止的连接器,以阻止访问其余连接器。

将无法阻止的所有连接器移到业务数据组中。

将可以阻止的所有连接器移到阻止的数据组中。

限制自定义连接器

自定义连接器将应用或流与本土服务集成。 这些服务主要供开发人员等技术用户使用。 最好减少可从默认环境内的应用或流中调用的由组织构建的 API 的占用空间。 要阻止制作者在默认环境中为 API 创建和使用自定义连接器,创建一个规则来阻止所有 URL 模式。

要允许制作者访问一些 API(例如,返回公司假日列表的服务),配置多个规则,将不同的 URL 模式分类为业务和非业务数据组。 确保连接始终使用 HTTPS 协议。 了解有关自定义连接器的 DLP 策略的更多信息。

保护与 Exchange 集成的安全

Office 365 Outlook 连接器是不能阻止的一个标准连接器。 它允许制作者在他们有权访问的邮箱中发送、删除和回复电子邮件。 此连接器的风险也是其最强大的一项功能—能够发送电子邮件。 例如,制作者可能会创建一个发送群发电子邮件的流。

您的组织的 Exchange 管理员可以在 Exchange Server 上设置规则,以阻止从应用发送电子邮件。 也可以从设置为阻止传出电子邮件的规则中排除特定流或应用。 您可以将这些规则与电子邮件地址的“允许列表”结合使用,以确保来自应用和流的电子邮件只能从一小组邮箱发送。

当应用或流使用 Office 365 Outlook 连接器发送电子邮件时,会在电子邮件中插入特定的 SMTP 标头。 您可以在标头中使用保留短语来识别电子邮件是来自流还是来自应用。

插入从流发送的电子邮件中的 SMTP 标头如以下示例所示:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

标头详细信息

下表根据所使用的服务描述了 x-ms-mail-application 标头中可能出现的值:

| Service | 价值 |

|---|---|

| Power Automate | Microsoft Power Automate; 用户代理: azure-logic-apps/1.0 (workflow <GUID>; version <版本号>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; 用户代理: PowerApps/ (; AppName= <应用名称>) |

下表根据正在执行的操作描述了可以出现在 x-ms-mail-operation-type 标头中的值:

| 价值 | 说明 |

|---|---|

| 回复 | 适用于回复电子邮件操作 |

| 前进 | 适用于转发电子邮件操作 |

| 发送 | 适用于发送电子邮件操作,包括 SendEmailWithOptions 和 SendApprovalEmail |

x-ms-mail-environment-id 标头包含环境 ID 值。 此标头是否存在取决于您使用的产品:

- 在 Power Apps 中,它始终存在。

- 在 Power Automate 中,它只存在于 2020 年 7 月之后创建的连接中。

- 在逻辑应用中,它永远不存在。

默认环境的潜在 Exchange 规则

以下是您可能想要使用 Exchange 规则来阻止的一些电子邮件操作。

阻止发送到外部收件人的出站电子邮件:阻止从 Power Automate 和 Power Apps 发送给外部收件人的所有出站电子邮件。 此规则禁止制作者从应用或流向合作伙伴、供应商或客户发送电子邮件。

阻止出站转发:阻止从 Power Automate 和 Power Apps 转发给外部收件人的所有出站电子邮件,其中发件人不来自允许的邮箱列表。 此规则阻止制作者创建自动将入站电子邮件转发给外部收件人的流。

使用电子邮件阻止规则时要考虑的例外情况

以下是阻止电子邮件以增加灵活性的 Exchange 规则的一些可能的例外:

排除特定应用和流:在前面建议的规则中添加一个豁免列表,让批准的应用或流可以向外部收件人发送电子邮件。

组织级别允许列表:在这种情况下,将解决方案转移到专用环境中是有意义的。 如果环境中的多个流必须发送出站电子邮件,您可以创建一揽子例外规则,以允许发送来自该环境的出站电子邮件。 必须严格控制和限制制作者和管理员对该环境的权限。

应用跨租户隔离

Power Platform 具有一个基于 Microsoft Entra 的连接器系统,使授权的 Microsoft Entra 用户能够将应用和流连接到数据存储。 租户隔离管理数据从 Microsoft Entra 授权数据源移入或移出租户。

租户隔离在租户级别应用并影响租户中的所有环境,包括默认环境。 由于所有员工都是默认环境中的制造者,因此配置稳健的租户隔离策略对于保护环境的安全至关重要。 我们建议您明确配置您的员工可以连接到的租户。 所有其他租户都应包含在阻止数据入站和出站流的默认规则中。

Power Platform 租户隔离与 Microsoft Entra ID 范围的租户限制不同。 它不影响 Power Platform 之外的基于 Microsoft Entra ID 的访问。 仅适用于使用基于 Microsoft Entra ID 的身份验证的连接器,如 Office 365 Outlook 和 SharePoint 连接器。

另请参见

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)