Microsoft 365 通过 BitLocker 和分布式密钥管理器 (DKM) 提供基线、卷级加密。 Windows 365 企业版和 Business Cloud 电脑磁盘使用 Azure 存储服务器端加密 (SSE) 进行加密。

为了为你提供更多的控制,Microsoft 365 还通过客户密钥为内容提供了额外的加密层。 此内容包括来自 Microsoft Exchange、SharePoint、OneDrive、Teams 和 Windows 365 云电脑的数据。

不支持将 BitLocker 用作Windows 365云电脑的加密选项。 有关详细信息,请参阅在 Intune 中使用Windows 10虚拟机。

提示

如果你不是 E5 客户,请使用 90 天Microsoft Purview 解决方案试用版来探索其他 Purview 功能如何帮助组织管理数据安全性和合规性需求。 立即在 Microsoft Purview 试用中心开始。 了解有关 注册和试用条款的详细信息。

重要

Microsoft 建议使用权限最少的角色。 最大程度地减少具有全局管理员角色的用户数,有助于提高组织的安全性。 详细了解 Microsoft Purview 角色和权限。

服务加密、BitLocker、SSE和客户密钥如何协同工作

Microsoft 365 数据始终使用 BitLocker 和分布式密钥管理器 (DKM) 进行静态加密。 有关详细信息,请参阅 Exchange 如何保护电子邮件机密。

客户密钥增加了额外的保护,防止未经授权的数据访问。 它补充了 Microsoft 数据中心中的 BitLocker 磁盘加密和服务器端加密 (SSE) 。 服务加密不会阻止Microsoft人员访问你的数据。 相反,客户密钥可让你控制根加密密钥,从而帮助你满足合规性或法规要求。

你明确授权 Microsoft 365 使用加密密钥来提供电子数据展示、反恶意软件、反垃圾邮件和搜索索引等增值服务。

客户密钥基于服务加密构建,可用于提供和控制加密密钥。 Microsoft 365 使用这些密钥来加密静态数据,如 在线服务条款 (OST) 中所述。 由于可以控制加密密钥,因此客户密钥可帮助你满足合规性要求。

客户密钥提高了满足要求与云提供商进行密钥控制安排的合规性标准的能力。 在应用程序级别为Microsoft 365 静态数据提供和管理根加密密钥。 此设置使你可以直接控制组织的加密密钥。

使用混合部署的客户密钥

客户密钥仅加密云中的静态数据。 它不会保护本地邮箱或文件。 若要保护本地数据,请使用单独的方法,例如 BitLocker。

了解数据加密策略

数据加密策略 (DEP) 定义加密层次结构。 服务使用此层次结构通过你管理的密钥和Microsoft保护的可用性密钥来加密数据。 使用 PowerShell cmdlet 创建 DEP,然后将其分配给加密应用程序数据。

客户密钥支持三种类型的 DEP。 每种类型使用不同的 cmdlet 并保护不同类型的数据:

适用于多个 Microsoft 365 工作负载的 DEP

这些 DEP 为租户中的所有用户跨多个 Microsoft 365 个工作负载加密数据。 工作负载包括:

- Windows 365云电脑。 有关详细信息,请参阅 Microsoft适用于 Windows 365 云电脑的 Purview 客户密钥

- Teams 聊天消息 (1:1 聊天、群组聊天、会议聊天和频道对话)

- Teams 媒体消息 (图像、代码片段、视频消息、音频消息、wiki 图像)

- 存储在 Teams 存储中的 Teams 通话和会议录制

- Teams 聊天通知

- Cortana 提供的 Teams 聊天建议

- Teams 状态消息

- 智能 Microsoft 365 Copilot 副驾驶®交互

- Exchange 的用户和信号信息

- 交换邮箱 DEP 不加密的邮箱

- Microsoft Purview 信息保护:

- 精确数据匹配 (EDM) 数据,包括数据文件架构、规则包和用于哈希敏感数据的盐

- 对于 EDM 和 Teams,DEP 从你将其分配给租户时开始加密新数据。

- 对于 Exchange,客户密钥会加密所有现有数据和新数据。

- 敏感度标签配置

- 精确数据匹配 (EDM) 数据,包括数据文件架构、规则包和用于哈希敏感数据的盐

多工作负载 DEP 不会加密以下类型的数据。 此数据使用 Microsoft 365 中的其他加密方法进行保护:

- SharePoint 和 OneDrive 数据

- SharePoint 或 OneDrive 中保存的 Teams 文件和某些 Teams 通话和会议录制 (SharePoint DEP)

- Teams 实时事件数据

- 客户密钥不支持的工作负载,例如Viva Engage和Planner

可以为每个租户创建多个 DEP,但一次只能分配一个。 加密在分配后自动开始,但完成时间取决于租户大小。

Exchange 邮箱的 DEP

使用邮箱 DEP 可以更好地控制单个Exchange Online邮箱。 可以使用它们来加密 UserMailbox、MailUser、Group、PublicFolder 和共享邮箱中的数据。

每个租户最多可以有 50 个活动邮箱 DEP。 可以将一个 DEP 分配给多个邮箱,但每个邮箱只能分配一个 DEP。

默认情况下,Exchange 邮箱使用Microsoft管理的密钥进行加密。 分配客户密钥 DEP 时:

- 如果邮箱已使用多工作负载 DEP 进行加密,则当用户或系统下次访问数据时,服务将使用邮箱 DEP 重新包装它。

- 如果使用Microsoft管理的密钥对邮箱进行加密,则服务会在访问时使用邮箱 DEP 对其进行重新包装。

- 如果邮箱尚未加密,服务会将其标记为移动。 加密在移动后发生。 邮箱移动遵循Microsoft 365 范围优先级规则。 有关详细信息,请参阅 移动 Microsoft 365 服务中的请求。 如果邮箱未及时加密,请联系 Microsoft。

稍后可以刷新 DEP 或分配其他 DEP,如管理Office 365的客户密钥中所述。

每个邮箱必须满足许可要求才能使用客户密钥。 有关详细信息,请参阅 设置客户密钥之前。

只要租户满足用户邮箱的许可要求,就可以将 DEP 分配到共享邮箱、公用文件夹邮箱和组邮箱。 对于非用户特定的邮箱,不需要单独的许可证。

还可以请求在离开服务时Microsoft清除特定的 DEP。 有关清除和撤消密钥的详细信息,请参阅 撤销密钥并启动数据清除路径过程。

撤销对密钥的访问权限时,Microsoft会删除可用性密钥。 此删除会导致对数据进行加密删除,从而帮助你满足合规性和数据重新管理要求。

DEP for SharePoint 和 OneDrive

此 DEP 加密存储在 SharePoint 和 OneDrive 中的内容,包括 SharePoint 中存储的 Teams 文件。

- 如果使用多地理位置功能,则可以为每个地理位置创建一个 DEP。

- 如果没有,则只能为每个租户创建一个 DEP。

有关设置说明,请参阅 设置客户密钥。

客户密钥使用的加密密码

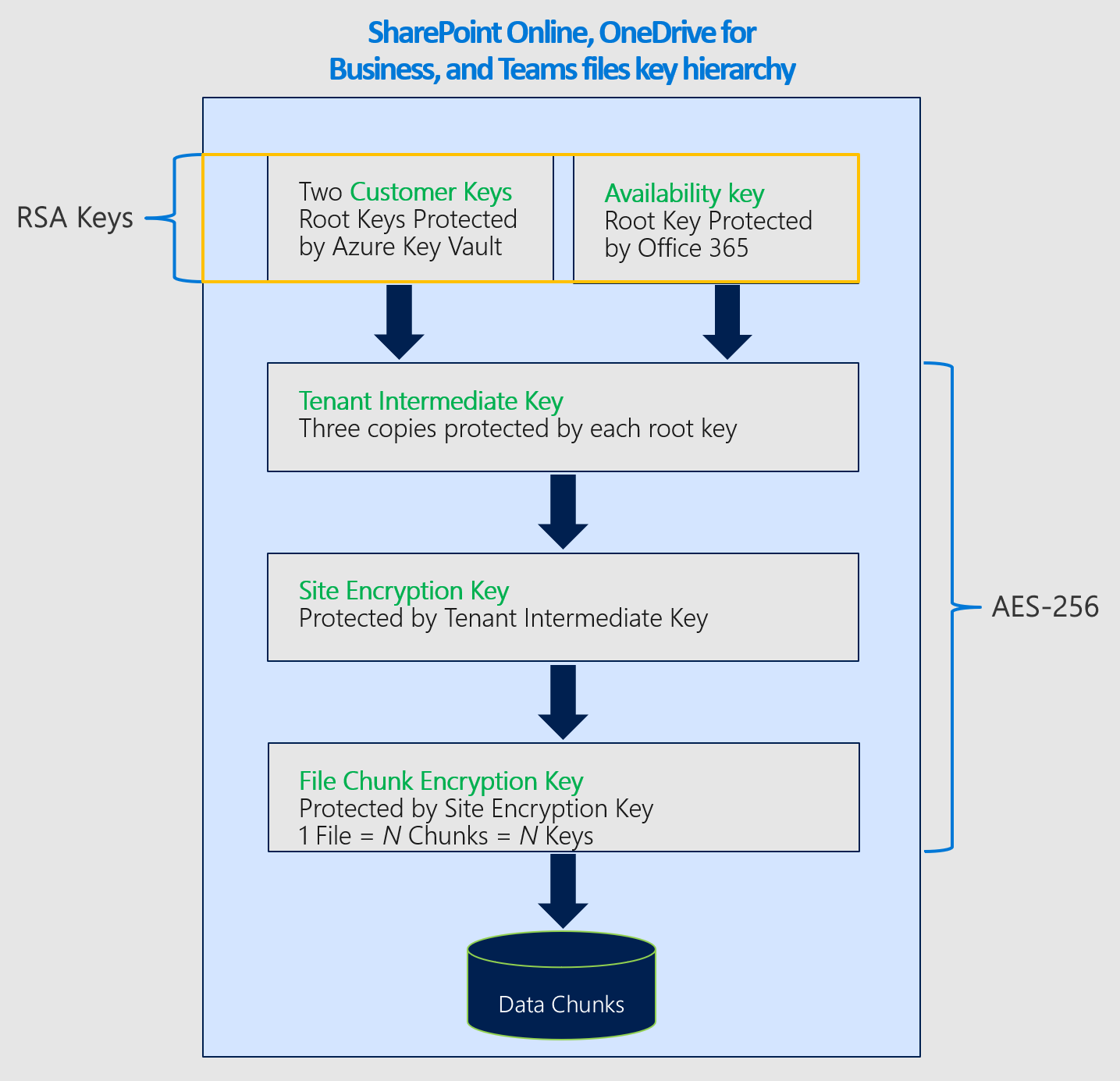

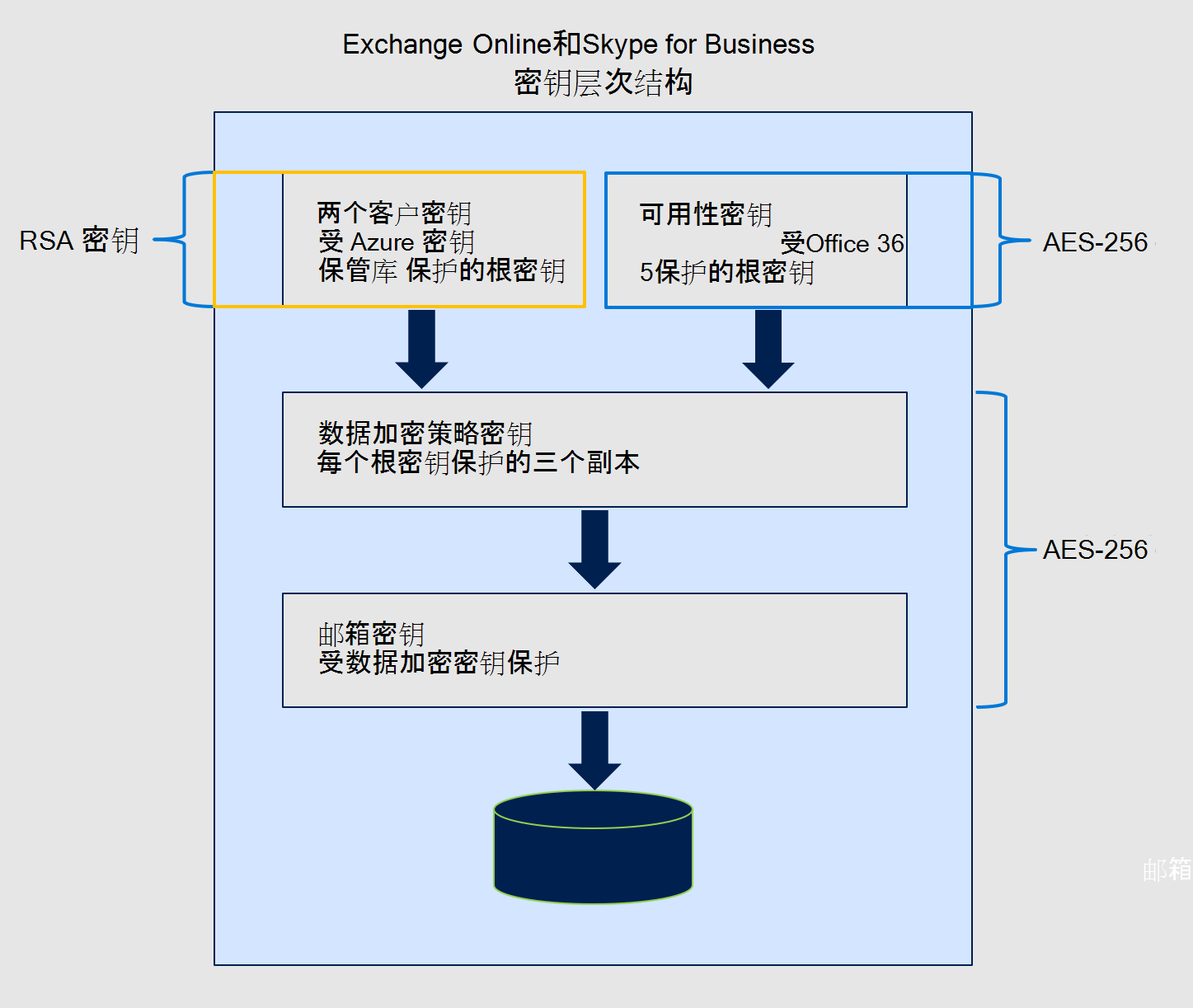

客户密钥使用不同的加密加密来保护密钥,如下图所示。

用于跨多个 Microsoft 365 工作负载加密数据的 DEP 的密钥层次结构与用于单个 Exchange 邮箱的密钥层次结构类似。 相应的 Microsoft 365 工作负载密钥将替换邮箱密钥。

用于加密 Exchange 密钥的加密密码

用于加密 SharePoint 和 OneDrive 密钥的加密密码