Microsoft 安全风险管理简化了业务关键型资产的识别和优先级,使风险经理和 SOC 团队能够将工作集中在最重要的位置,并降低整体攻击面风险。 资产分类由专有分类器驱动,可以手动微调这些分类器以反映组织上下文。 本文详细介绍了用于在关键资产保护框架中标识和分类资产的基础机制。

- Microsoft Defender XDR自动检测关键资产并对其进行分类,简化识别并实现即时保护。

- 安全团队可以确定安全调查、态势建议和修正步骤的优先级,以便首先关注关键资产和系统。

预定义分类

安全风险管理为包括设备、标识和云资源的资产提供预定义关键资产分类的现用目录。 预定义分类包括:

- 文件服务器和域控制器等关键网络安全资产

- 包含敏感数据的数据库

- 标识组(如 Power Users)

- 特权角色管理员等用户角色

此外,还可以创建自定义关键资产,以在评估风险和风险时确定组织认为至关重要的优先级。

识别关键资产

可以通过不同的方式识别关键资产:

- 自然而然: 该解决方案采用高级分析,根据预定义的分类自动识别组织内的关键资产。 这简化了识别过程,使你能够查明需要加强保护和立即关注的资产。

- 使用自定义查询: 通过编写自定义查询,可以根据自己的独特条件查明组织的“皇冠宝石”。 通过精细控制,可以确保将安全工作集中在需要的地方。

-

手动地:

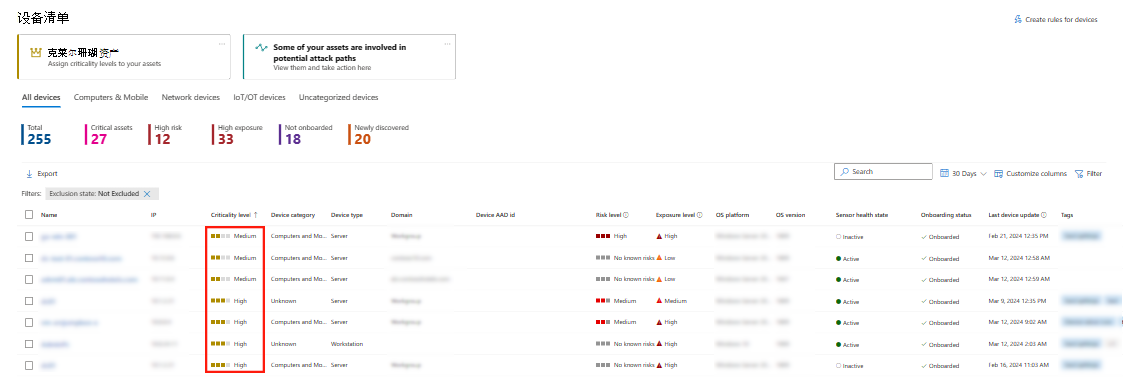

- 查看 设备清单 中按关键性级别排序的资产,并确定需要注意的资产。

- 自动评审和批准分类的资产,但置信度较低。

对资产进行分类

定义和标识业务关键型资产后,资产关键性会显示在资产信息中。 资产关键性集成到 Defender 门户中的其他体验中,例如高级搜寻、设备清单以及涉及关键资产的攻击路径。

例如,在 “设备清单”中,会显示严重性级别。

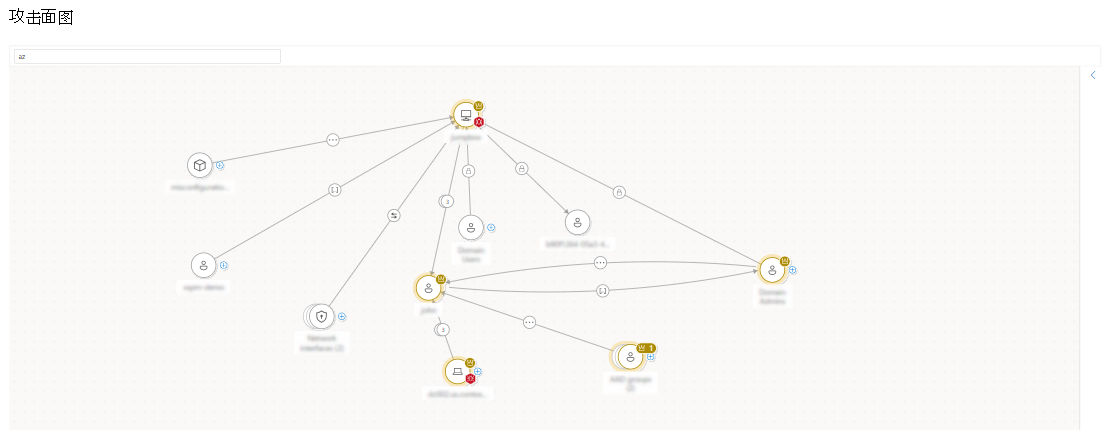

在另一个示例中,在 “攻击”图面地图上,当你查找威胁暴露并识别扼流点、资产图标周围的光环颜色和表冠指示器时,直观地指示高度严重性级别。

使用资产分类

可以使用关键资产设置,如下所示:

-

创建自定义分类:可以为组织定制的设备、标识和云资源创建新的关键资产分类。

- 使用查询生成器来定义新分类。 例如,可以生成一个查询来定义具有特定命名约定的关键设备。

- 对于未标识所有相关资产的有限情况,创建关键资产分类查询也很有用。

- 将资产添加到分类:可以手动将资产添加到关键资产分类。

- 修改严重性级别:可以根据组织的风险状况选择编辑严重性级别。

- 编辑自定义分类:可以编辑、删除和关闭自定义分类。 无法修改预定义分类。 “关闭”规则功能可用于预定义查询。 但是,由于特定问题,它可能不对某些用户可见。

查看关键资产

关键资产分类逻辑使用Microsoft Defender工作负载和第三方集成中的资产行为。 若要实现不同的逻辑,请关闭规则并创建适合你的方案的自定义规则。

与分类匹配的某些资产可能不符合严重性阈值。 例如,资产可能是域控制器,但它可能不被视为对业务至关重要。 使用资产评审功能将这些资产添加到定义的分类。 此功能允许你根据组织的特定关键性条件包括资产。

关键资产保护计划

关键资产保护计划有助于确定业务关键型系统和资产的优先级,使 SOC 团队专注于增强复原能力、监视和事件响应。 此计划可在 Microsoft Defender 门户中的 Exposure Insights 的“计划”部分获取。

- 该计划持续监视关键资产的安全复原能力,提供对保护措施有效性的实时见解。 使用计划分数比较不同环境中关键资产的安全复原能力,帮助你确定需要更多重点和改进的领域。

- 该计划提供对组织内所有关键资产的可见性,识别关键资产发现中的潜在差距,并相应地微调分类。 该计划将有关关键资产及其安全复原能力的信息合并到一个视图中。 此综合报告使你能够做出明智的决策,并采取主动措施保护关键资产。