保护特权访问

组织应将保护特权访问作为头等安全优先事项,因为攻击者破坏此级别的访问会带来严重的潜在业务影响且发生的可能性很高。

特权访问包括控制大部分企业财产的 IT 管理员以及可访问业务关键型资产的其他用户。

攻击者经常在人为勒索软件攻击和有针对性的数据盗窃中利用特权访问安全方面的弱点。 特权访问帐户和工作站之所以对攻击者有如此大的吸引力,是因为这些目标使他们能够快速获得对企业业务资产的广泛访问,这通常会迅速产生严重的业务影响。

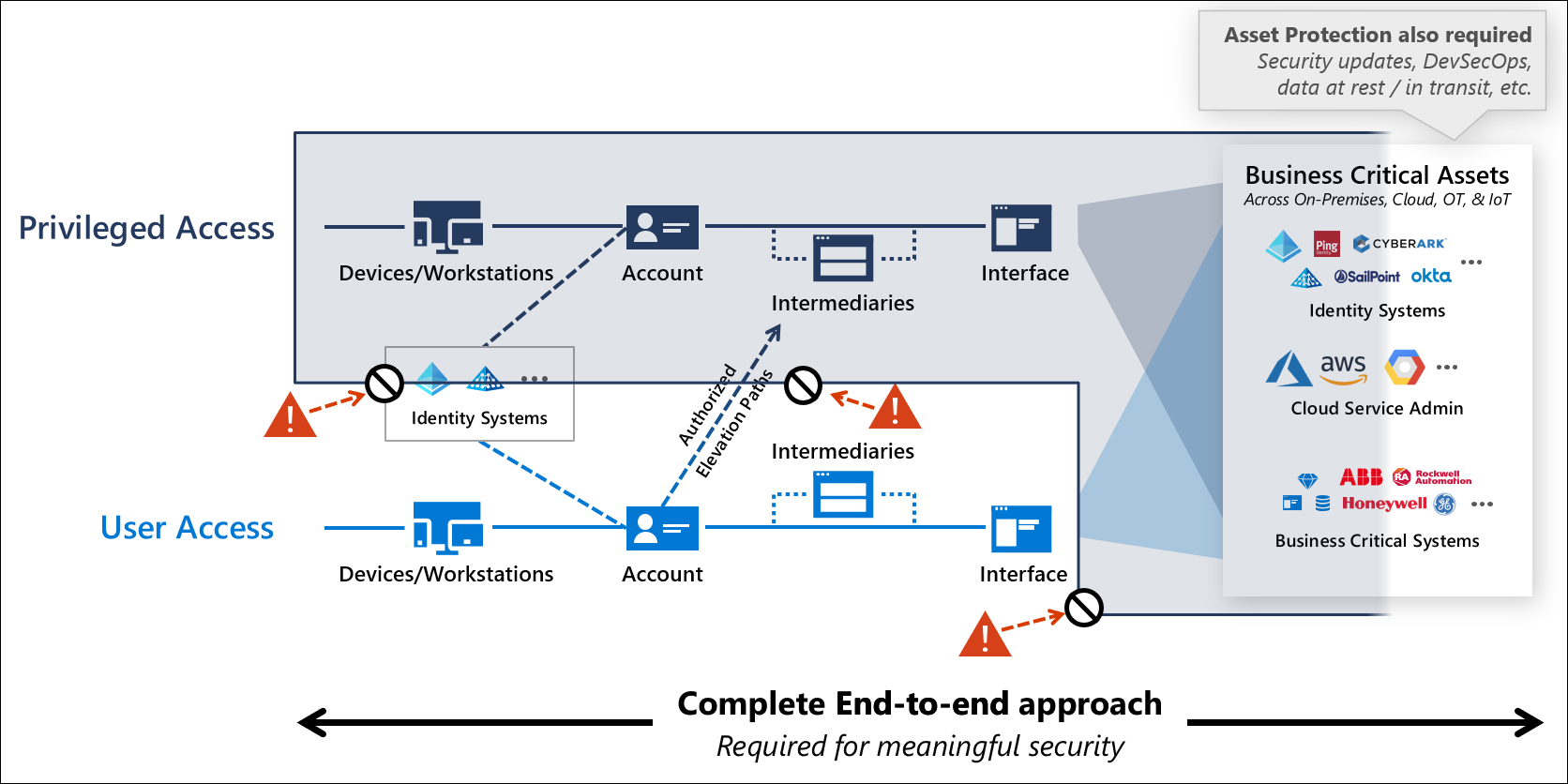

下图总结了建议的特权访问策略,即,创建一个隔离的虚拟区域,这些敏感帐户可以在其中以较低的风险运行。

保护特权访问可以有效地完全封闭未经授权的路径,并留下一些受保护和密切监视的授权访问路径。 特权访问策略一文中对此图进行了更详细的讨论。

构建此策略需要一种结合多种技术的整体方法,以使用零信任原则(包括显式验证、最小特权和假定违规)保护和监视那些授权的升级路径。 此策略需要多种互补性举措,这些举措建立全面的技术方法、明确的流程和严格的运营执行,以便在一段时间内建立和维持保证。

开始制定并衡量进展

| 映像 | 说明 | 映像 | 说明 |

|---|---|---|---|

|

快速现代化计划 (RaMP) - 计划并实施最有影响力的快速致胜方案 |

|

最佳实践 视频和幻灯片 |

行业参考

这些行业标准和最佳做法也解决了保护特权访问的问题。

| 英国国家网络安全中心 (NCSC) | 澳大利亚网络安全中心 (ACSC) | MITRE ATT&CK |

|---|

后续步骤

一些策略、设计和实施资源,可帮助你快速保护环境的特权访问。

| 映像 | 文章 | 说明 |

|---|---|---|

|

策略 | 特权访问策略概述 |

|

成功标准 | 策略成功标准 |

|

安全级别 | 帐户、设备、中介和接口的安全级别概述 |

|

帐户 | 有关帐户安全级别和控制的指南 |

|

中介 | 有关中介安全级别和控制的指南 |

|

接口 | 有关接口安全级别和控制的指南 |

|

设备 | 有关设备和工作站的安全级别和控制的指南 |

|

企业访问模型 | 企业访问模型(旧层级模型的后继版本)概述 |

|

ESAE 停用 | 有关停用旧管理林的信息 |