在特权访问故事过程中保护设备

本指南是一个完整的特权访问策略的一部分,作为特权访问部署的一部分实现

对于特权访问的端到端零信任安全性,需要强烈依托设备安全性,以便为该会话构建其他安全保障。 尽管会话中的安全保障可能会得到增强,但是,这种安全保障也始终依赖于来源设备中安全保障的强烈程度。 能够控制此设备的攻击者可以模拟用户或盗用其凭据以供将来模拟。 这一风险会破坏了对帐户、中介(如跳跃服务器)的其他保障,也破坏了对资源本身的保障。 有关更多信息,请参阅清理源原则

本文概述了用于在整个生命周期内为敏感用户提供一个安全工作站的安全控件。

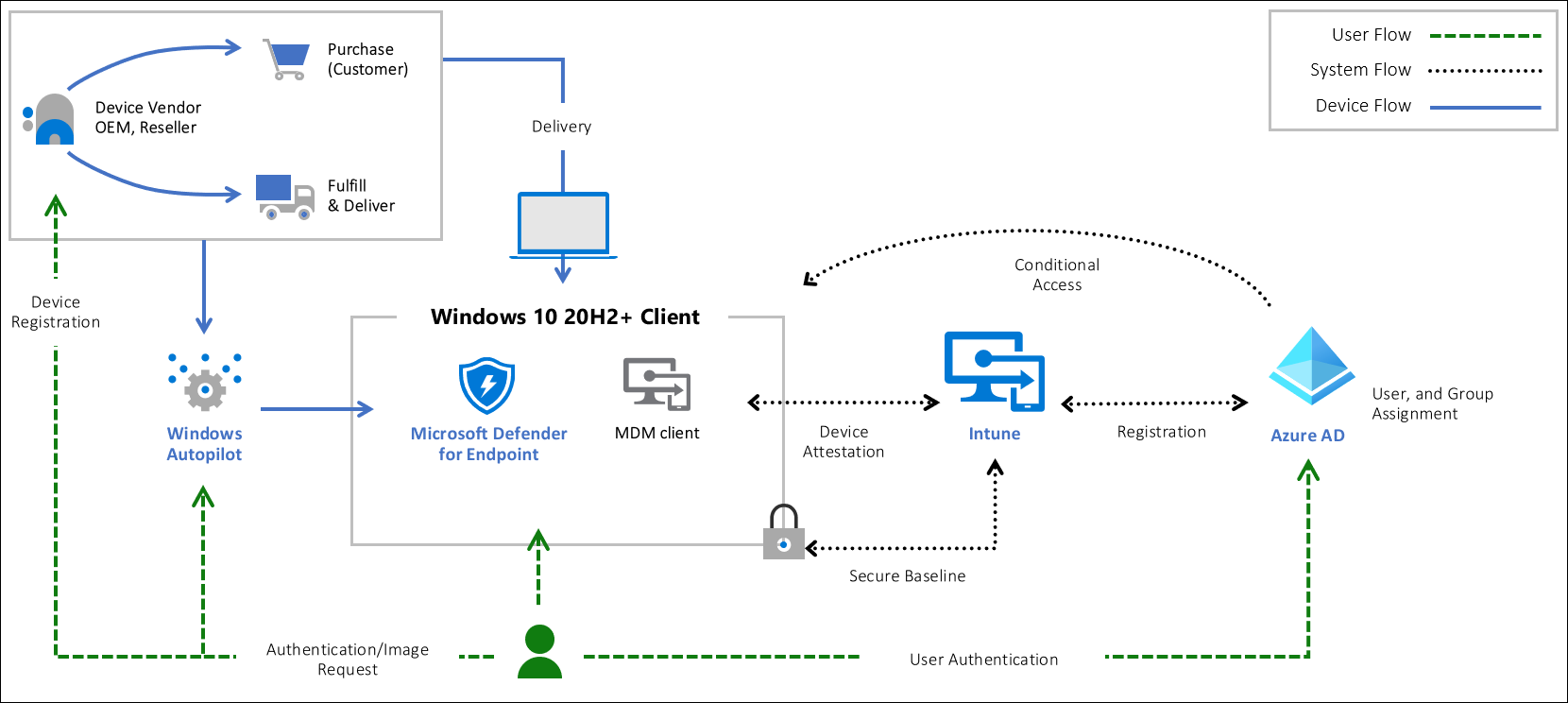

此解决方案依赖于 Windows 10 操作系统、Microsoft Defender for Endpoint、Microsoft Entra ID 和 Microsoft Intune 中的核心安全功能。

安全工作站对哪些用户有利?

使用安全工作站会让所有用户和操作员受益。 入侵 PC 或设备的攻击者可以模拟或盗窃使用该 PC 或设备的所有帐户的凭据/令牌,从而破坏多个或所有其他安全保障。 对于管理员帐户或敏感帐户,攻击者可以借此提升特权,并增加攻击者在组织中拥有的访问权限,这通常会大幅提升至域权限、全局权限或企业管理员权限。

有关安全级别以及哪些用户应该分配到哪一级别的详细信息,请参阅特权访问安全级别

设备安全控件

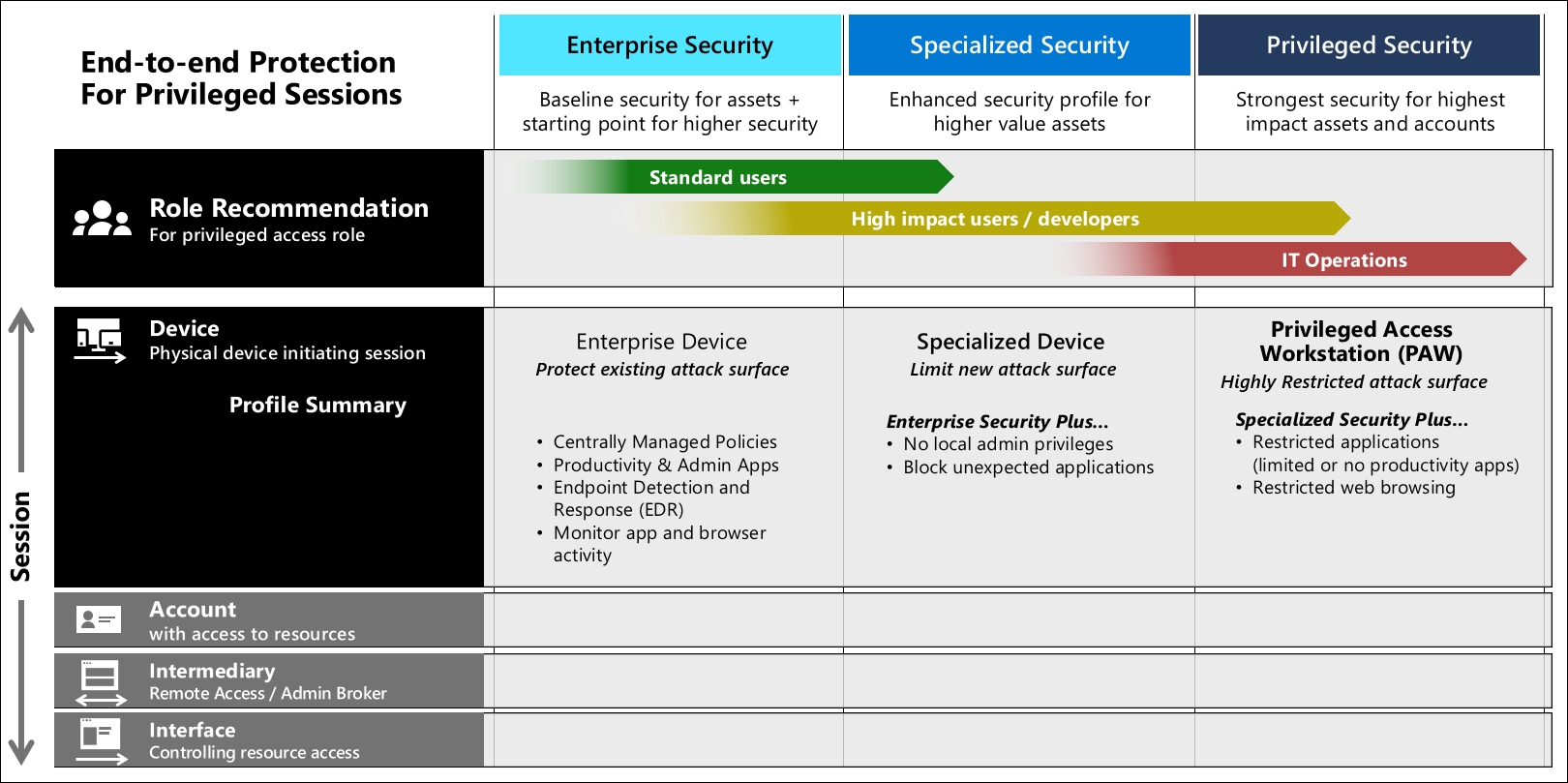

要成功部署某个安全工作,该工作站必须是端到端方法的一部分,包括应用于应用程序界面的设备、帐户、中介和安全策略。 必须解决堆栈中的所有元素,以获得完整的特权访问安全策略。

下表汇总了不同设备级别的安全控件:

| 配置文件 | Enterprise | 专用 | 有特权 |

|---|---|---|---|

| 由 Microsoft 端点管理器 (MEM) 管理 | 是 | 是 | 是 |

| 拒绝 BYOD 设备注册 | 否 | 是 | 是 |

| 已应用 MEM 安全基线 | 是 | 是 | 是 |

| 用于终结点的 Microsoft Defender | 是* | 是 | 是 |

| 通过 Autopilot 加入个人设备 | 是* | 是* | 否 |

| 仅限批准列表中的 URL | 允许大多数 | 允许大多数 | 拒绝默认值 |

| 删除管理权限 | 是 | 是 | |

| 应用程序执行控制 (AppLocker) | 审核 -> 已强制执行 | 是 | |

| 仅限由 MEM 安装的应用程序 | 是 | 是 |

注意

可以通过新硬件、现有硬件以及自带设备 (BYOD) 方案来部署解决方案。

在所有级别,适用于安全更新的良好安全维护机制将由 Intune 策略强制实施。 随着设备安全级别增加,安全性方面的差异重点在于减少攻击者可能会尝试利用的攻击面(同时保留尽可能多的用户生产力)。 企业和专用级别的设备允许生产力应用程序和常规 Web 浏览,但特权访问工作站不允许。 企业用户可以安装自己的应用程序,但专用用户无法进行安装(工作站的本地管理员也不行)。

注意

此处的 Web 浏览指的是对任意网站的常规访问,这可能是一项高风险活动。 此类浏览与使用 Web 浏览器来访问少量的已知管理网站(如 Azure、Microsoft 365、其他云提供程序和 SaaS 应用程序)有明显不同。

硬件信任根

对安全工作站至关重要的是供应链解决方案,在这种解决方案中,你将使用称为“信任根”的可信工作站。 选择信任根硬件时必须考虑的技术应包括现代便携式计算机中包含的以下技术:

- 可信平台模块 (TPM) 2.0

- BitLocker 驱动器加密

- UEFI 安全启动

- 通过 Windows 更新分发的驱动程序和固件

- 支持虚拟化和 HVCI

- 驱动程序和应用支持 HVCI

- Windows Hello

- DMA I/O 保护

- 系统防护

- 新式待机

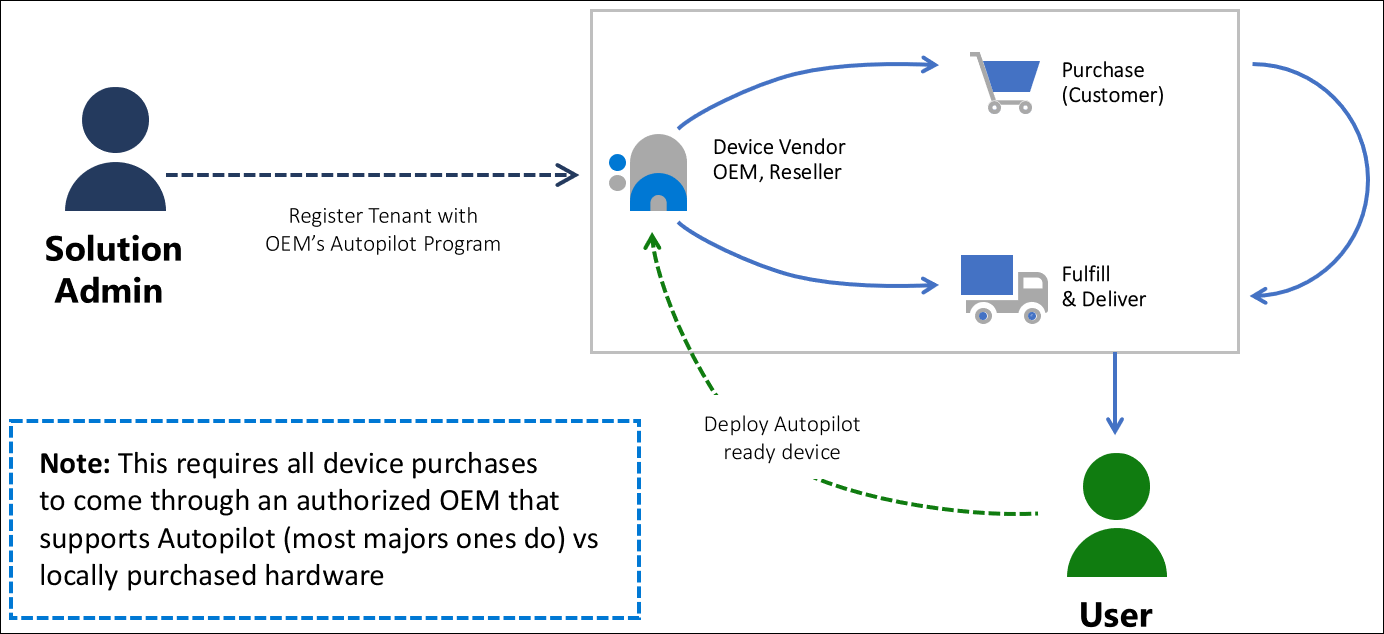

对于此解决方案,将使用 Windows Autopilot 技术,利用满足现代技术要求的硬件来部署信任根。 为了保护工作站,Autopilot 可以利用 Microsoft OEM 优化的 Windows 10 设备。 这些设备在出厂时处于已知良好状态。 Autopilot 可以将 Windows 10 设备转换为“企业就绪”状态,而不是重新构思可能不安全的设备。 Autopilot 将应用设置和策略、安装应用,甚至是更改 Windows 10 的版本。

设备角色和配置文件

本指南演示如何强化 Windows 10 并降低与设备或用户泄露相关的风险。 为了利用现代硬件技术和信任根设备,解决方案使用设备运行状况证明。 提供此功能是为了确保攻击者无法在设备早期启动过程中获得持久性。 为此,需使用策略和技术来帮助管理安全功能和风险。

- 企业设备 – 第一种托管角色适用于家庭用户、小型企业用户、一般开发人员和希望提升最低安全标杆的企业。 此配置文件允许用户运行任何应用程序和浏览任何网站,但需要 Microsoft Defender for Endpoint 等反恶意软件以及终结点检测和响应 (EDR) 解决方案。 采用基于策略的方法来改善安全态势。 它提供了一种安全的方式来处理客户数据,同时还可以使用电子邮件和 Web 浏览等生产力工具。 通过审核策略和 Intune,可以监视企业工作站的用户行为和配置文件使用情况。

特权访问部署指南中的企业安全配置文件使用 JSON 文件通过 Windows 10 和提供的 JSON 文件来配置这一功能。

- 专用设备 - 相对于企业使用,这代表了一个重大提升,具体措施是取消用户自行管理工作站的能力,并只允许运行由授权管理员安装的应用程序(在程序文件中的应用程序,以及用户配置文件位置中的预先批准应用程序)。 如果无法正确实施,则取消安装应用程序的能力可能会影响工作效率,因此请确保你已提供对 Microsoft Store 应用程序或公司托管应用程序的访问权限,这些应用程序可以快速安装以满足用户需求。 有关应该为哪些用户配置专用级别设备的指南,请参阅特权访问安全级别

- 专业安全用户需要更受控的环境,同时仍然能够以简单易用的体验执行电子邮件和 Web 浏览等活动。 这些用户希望某些功能(如 Cookie、收藏夹和其他快捷方式)正常工作,但不需要修改或调试其设备操作系统、安装驱动程序或类似的功能。

特权访问部署指南中的专用安全配置文件使用 JSON 文件通过 Windows 10 和提供的 JSON 文件来配置这一功能。

- 特权访问工作站 (PAW) - 这是为极其敏感的角色而设计的最高安全配置,如果他们的帐户被盗用,会对组织造成重大或实质性的影响。 PAW 配置包括安全控件和策略,它们限制了本地管理访问权限和生产力工具,这样就将攻击面最小化,攻击面仅限于执行敏感作业任务时绝对需要的操作。

这使得攻击者难以入侵 PAW 设备,因为它阻止了网络钓鱼攻击的最常见途径:电子邮件和 Web 浏览。

若要帮助这些用户提高工作效率,必须为生产力应用程序和 Web 浏览提供单独的帐户和工作站。 虽然有所不便,但这是一种保护用户的必要控制,因为其帐户可能对组织中的大部分或所有资源造成损害。

- 特权工作站可提供具有明确应用程序控制和应用程序防护的强化工作站。 工作站使用凭据防护、设备防护、应用防护和攻击防护来保护主机免受恶意行为的影响。 所有本地磁盘都使用 BitLocker 加密,对 Web 流量允许的目标进行一系列限制(全部拒绝)。

特权访问部署指南中的特权安全配置文件使用 JSON 文件通过 Windows 10 和提供的 JSON 文件来配置这一功能。