![]()

作为零信任安全框架的一个标志,观点的一个重大变化是从默认信任转向异常信任。 然而,一旦需要信任,就需要一些可靠的方法来建立信任。 由于你不再假定请求是可信的,因此,建立证明请求的可信度的方法对于证明其时间点可信度至关重要。 这种证明要求能够洞察请求自身的活动以及与请求相关的活动。

在其他零信任指南中,我们定义了如何跨标识、终结点和设备、数据、应用、基础结构和网络实现端到端零信任方法。 所有这些投资都提高可见性,这为你提供了更好的数据,以便进行信任决策。 然而,在这六个方面采用零信任方法后,必然会增加安全运营中心 (SOC) 分析师需要缓解的事件数量。 在人才短缺的情况下,你的分析师变得比以往任何时候都要忙。 这可能导致长期的警报疲劳和分析师错过关键警报。

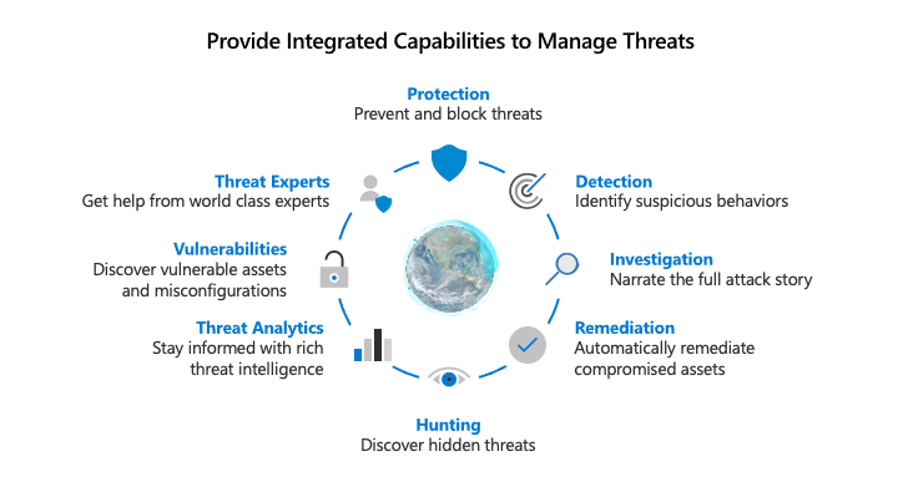

由于每个区域都会生成自己的相关警报,因此我们需要通过集成功能来管理数据的流入,以更好地防御威胁并在事务中验证信任。

你希望能够:

- 检测威胁和漏洞。

- 调查。

- 响应。

- 追踪。

- 通过威胁分析提供其他背景。

- 评估漏洞。

- 获得世界一流专家的帮助

- 防止或阻止发生跨“支柱”的事件。

管理威胁包括被动和主动检测,并需要同时支持这两种功能的工具。

被动检测是指从可调查的六个支柱之一触发的事件。 此外,SIEM 之类的管理产品可能会支持另一层分析,这将扩充并关联数据,导致将事件标记为错误。 然后,下一步是调查以获取攻击的完整叙述。

主动检测是指对数据进行搜寻,以证实受到威胁的假设。 威胁搜寻首先假设你已经被入侵 — 你在搜寻确实存在入侵的证据。

威胁搜寻首先是基于当前威胁的假设,如新冠肺炎网络钓鱼攻击。 分析师从这一假设的威胁开始,找出入侵的关键征兆,并搜寻数据,查看是否有环境已被入侵的证据。 如果存在指标,搜寻方案可能会形成如下分析:如果某些指标再次出现,就会通知组织。

无论采用哪种方式,一旦检测到事件,都需要对其进行调查以构建完整的攻击故事。 用户还做了什么? 涉及了哪些其他系统? 运行哪些可执行文件?

如果调查产生了可操作的知识,则可以采取更正步骤。 例如,如果调查发现零信任部署中存在漏洞,则可以修改策略来解决这些漏洞,并防止将来出现不需要的事件。 在可能的情况下,自动化补救步骤是可取的,因为这样可以减少 SOC 分析师处理威胁和进入下一个事件所需的时间。

威胁评估的另一个关键组成部分是针对摄取的数据整合已知的威胁情报。 如果已知 IP、哈希、URL、文件、可执行文件等,则可以对其进行识别、调查和修正。

在基础结构支柱方面,花了大量时间解决漏洞。 如果已知系统易受攻击并且威胁利用了该漏洞,则可以检测、调查和修正。

要使用这些策略来管理威胁,应该有一个中央控制台,让 SOC 管理员能够检测、调查、修正、搜寻、利用威胁情报,了解已知的漏洞,依靠威胁专家并阻止六个支柱中任何一个支柱中的威胁。 如果将支持这些阶段所需的工具聚合到一个单一的工作流中,那么效果最好,可提供无缝的体验,从而提高 SOC 分析师的效率。

安全运营中心通常部署 SIEM 和 SOAR 技术的组合来收集、检测、调查和响应威胁。 Microsoft 将 Microsoft Sentinel 作为其 SIEM 即服务产品提供。 Microsoft Sentinel 引入所有 Microsoft Defender for Identity 和第三方数据。

Microsoft 365 Defender 是 Azure Sentinel 的关键源,提供了统一的企业防御套件,该套件可在所有 Microsoft 365 组件之间带来上下文感知的保护、检测和响应。 通过实现上下文感知和协调,使用 Microsoft 365 的客户可跨终结点、协作工具、标识和应用程序获得可见性和保护。

通过这种层次结构,我们的客户可以最大程度提高其焦点。 通过上下文感知和自动修复,Microsoft 365 Defender 可以检测和阻止许多威胁,而不会给已经过载的 SOC 人员增加额外的警报疲劳。 Microsoft 365 Defender 内的高级搜寻可以搜寻背景,从而重点关注多个关键攻击点。 通过 Azure Sentinel 在整个生态系统中进行搜寻和协调,可以获得对异构环境所有方面的正确可见性,同时最大限度地减少操作员的认知负担。

可见性、自动化和编排零信任部署目标

|

为可见性、自动化和编排实施端到端零信任框架时,建议首先关注以下初始部署目标: |

|

|

|

I.建立可见性。 II.实现自动化。 |

|

完成上述目标后,专注于以下附加部署目标: |

|

|

|

III.启用其他保护和检测控件。 |

可见性、自动化和编排零信任部署指南

本指南将指导你按照零信任安全框架的原则完成管理可见性、自动化和编排所需的步骤。

|

|

初始部署目标 |

I. 建立可见性

第一步是通过启用 Microsoft 威胁防护 (MTP) 来建立可见性。

执行以下步骤:

- 注册其中一个 Microsoft 365 Defender 工作负载。

- 启用工作负载并建立连接。

- 在设备和基础结构上配置检测,以便立即洞察环境中正在进行的活动。 这提供了启动关键数据流的非常重要的“拨号音”。

- 启用 Microsoft 365 Defender 以获取跨工作负载的可见性和事件检测。

II. 实现自动化

下一个重要步骤是在建立可见性之后启用自动化。

自动调查和补救

利用 Microsoft 365 Defender,我们可以自动执行调查和修正,这实质上提供了额外的第 1 层 SOC 分析。

自动调查和补救 (AIR) 可以逐渐启用,这样就可以对所采取的操作制定一个舒适的级别。

执行以下步骤:

- 为测试组启用 AIR。

- 分析调查步骤和响应操作。

- 让所有设备逐步过渡到自动批准,以缩短检测和响应时间。

将 Microsoft Purview 数据连接器和相关第三方产品链接到 Microsoft Sentinel

要洞察部署零信任模型导致的事件,请务必将 Microsoft 365 Defender、Microsoft Purview 数据连接器和相关第三方产品连接到 Azure Sentinel,以便为事件调查和响应提供一个集中的平台。

作为数据连接过程的一部分,可以启用相关的分析来触发事件,并且可以创建工作簿,图形化表示一段时间内的数据。

将威胁情报数据链接到 Microsoft Sentinel

虽然机器学习和融合分析是现成的,但它也有利于将威胁情报数据引入到 Microsoft Sentinel 中,以帮助识别与已知不良实体相关的事件。

|

|

附加部署目标 |

III. 启用其他保护和检测控件

启用额外的控件可以改善进入 Microsoft 365 Defender 和 Sentinel 的信号,从而提高可见性和协调响应的能力。

攻击面减少控件表示一个这样的机会。 这些保护性控件不仅阻止与恶意软件最相关的某些活动,而且还允许尝试使用特定的方法,有助于在过程的早期检测到利用了这些技术的对手。

本指南中涵盖的产品

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

零信任部署指南系列