Environmental requirements for Skype for Business Server 2015

总结:为 Skype for Business Server 2015 配置非服务器要求。 在执行部署之前,需要配置各种内容,包括 Active Directory、DNS、Certs 和 Fileshares。

2015 Skype for Business Server的环境要求是什么? 好了,我们已将与服务器不直接相关的所有内容放入本主题中,因此你不必进行如此多的单击。 如果要查找服务器先决条件,可以检查 Skype for Business Server 2015 文档的服务器要求。网络规划也单独记录。 否则,这就是本文中的内容:

Active Directory

虽然服务器和服务的大量配置数据存储在 Skype for Business Server 2015 的中央管理存储中,但仍有一些内容存储在 Active Directory 中:

| Active Directory 对象 | 对象类型 |

|---|---|

| 架构扩展 |

用户对象扩展 |

| Lync Server 2013 和 Lync Server 2010 的扩展,以保持与以前受支持的版本的向后兼容性。 |

|

| Data |

用户 SIP URI 和其他用户设置 |

| (响应组应用程序和会议助理应用程序) 等应用程序的联系人对象。 |

|

| 为实现向后兼容而发布的数据。 |

|

| 中心管理存储 (SCP) 的服务控制点。 |

|

| Kerberos 身份验证帐户(可选计算机对象)。 |

域控制器的操作系统

可以使用哪些域控制器操作系统? 列表如下:

Windows Server 2019 (必须具有 Skype for Business Server 2015 累积更新 5 或更高版本)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

现在,Skype for Business Server 2015 部署到的任何域的域功能级别,以及 2015 Skype for Business Server部署到的任何林的林功能级别,都必须是以下项之一:

Windows Server 2019 (必须具有 Skype for Business Server 2015 累积更新 5 或更高版本)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

这些环境中能否有只读域控制器? 当然,只要与Skype for Business Server在同一站点上也提供可写域控制器。

现在,请务必了解Skype for Business Server 2015 不支持单标签域。 单标签域是什么? 如果一个根域带有 contoso.local 标签,那么不会有任何问题。 而如果一个根域直接命名为 local,则无法工作,也就是说不支持这种命名方式。 知识库中的这篇文章略为详细地介绍了相关内容。

Skype for Business Server 2015 也不支持重命名域。 如果确实必须执行此操作,则需要卸载 Skype for Business Server 2015,进行域重命名,然后重新安装 Skype for Business Server 2015。

最后,你可能正在处理具有锁定 AD DS 环境的域,没关系。 在部署文档中,我们详细介绍了如何将 Skype for Business Server 2015 部署到此类环境中。

AD 拓扑

Skype for Business Server 2015 支持的拓扑包括:

具有单个域的单林

具有单个树和多个域的单林

具有多个树和互不连接的命名空间的单林

中央林拓扑中的多林

资源林拓扑中的多林

具有 Exchange Online 的 Skype for Business 资源林拓扑中的多个林

具有 Skype for Business Online 和 Microsoft Entra Connect 的资源林拓扑中的多个林

我们提供图表和说明,可帮助你确定环境中具有的拓扑,或者在安装 Skype for Business Server 2015 之前可能需要设置哪些拓扑。 为简单起见,我们还提供了密钥:

具有单个域的单林

它不会比这更容易,它是一个单域林,这是一个常见的拓扑。

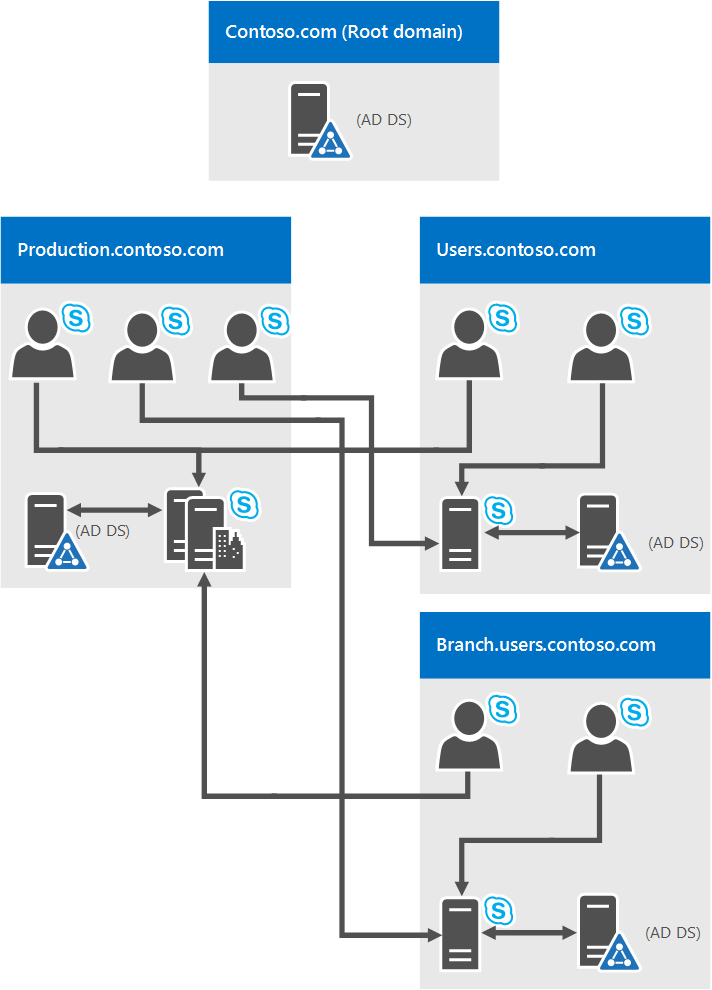

具有单个树和多个域的单林

此图表同样显示了一个林,但其中还有一个或多个子域(本例中为 3 个)。 因此,创建用户的域可能与 2015 Skype for Business Server部署到的域不同。 为什么要考虑这一点? 请牢记,在部署 Skype for Business Server 前端池时,池中的所有服务器都必须位于单个域中。 可以通过Skype for Business Server Windows 通用管理员组的支持进行跨域管理。

回到上图,可以看到来自一个域的用户能够从同一域或不同域访问Skype for Business Server池,即使这些用户位于子域中也是如此。

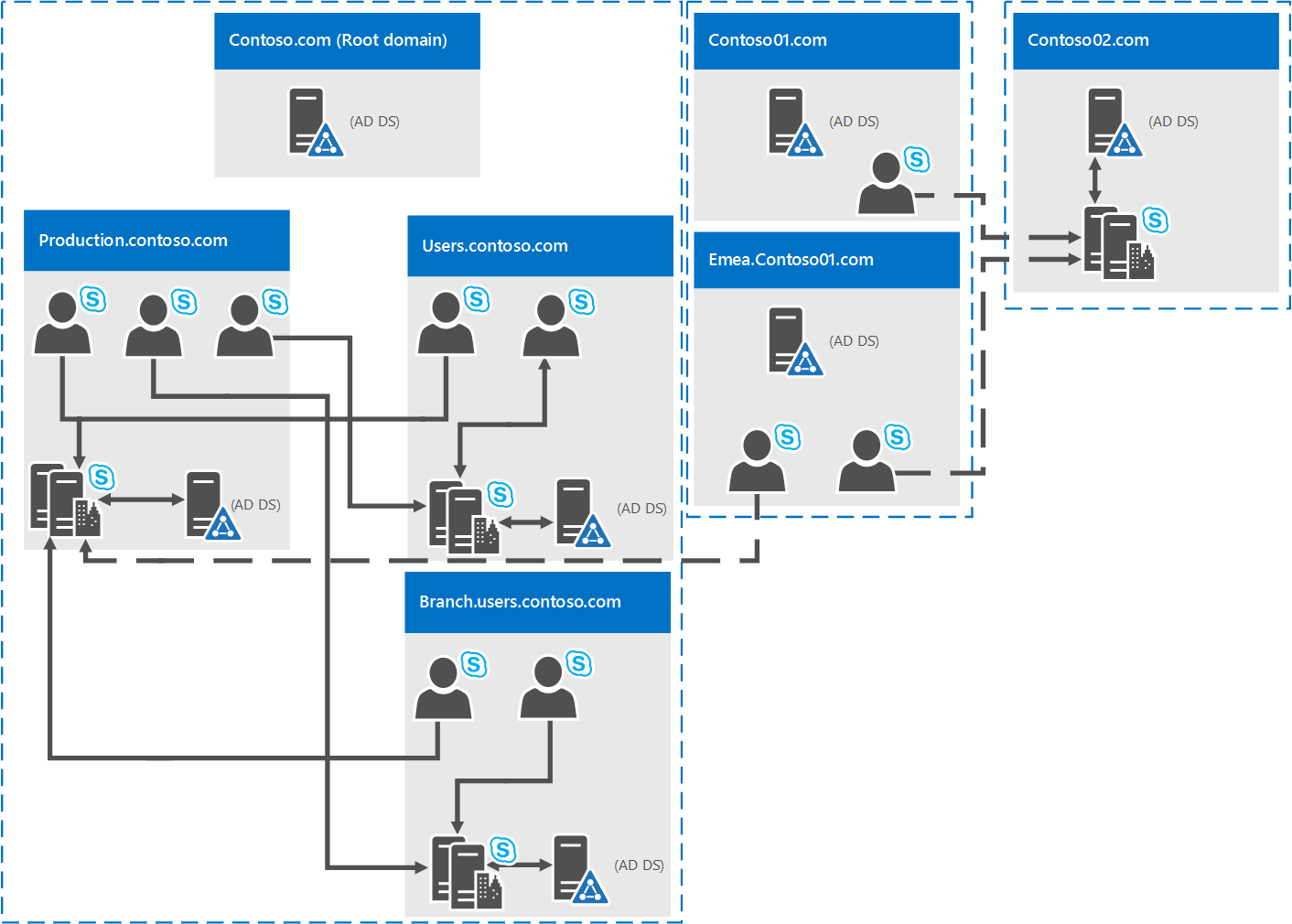

具有多个树和互不连接的命名空间的单林

可能是你有一个类似于此关系图的拓扑,其中你有一个林,但该林中有多个域,具有单独的 AD 命名空间。 如果是这种情况,则此图是一个很好的说明,因为我们有三个不同域中的用户访问 Skype for Business Server 2015。 实线表示他们正在访问自己域中的Skype for Business Server池,而虚线表示他们将完全访问不同树中的池。

可以看到,相同域、相同树甚至不同树中的用户都能成功访问池。

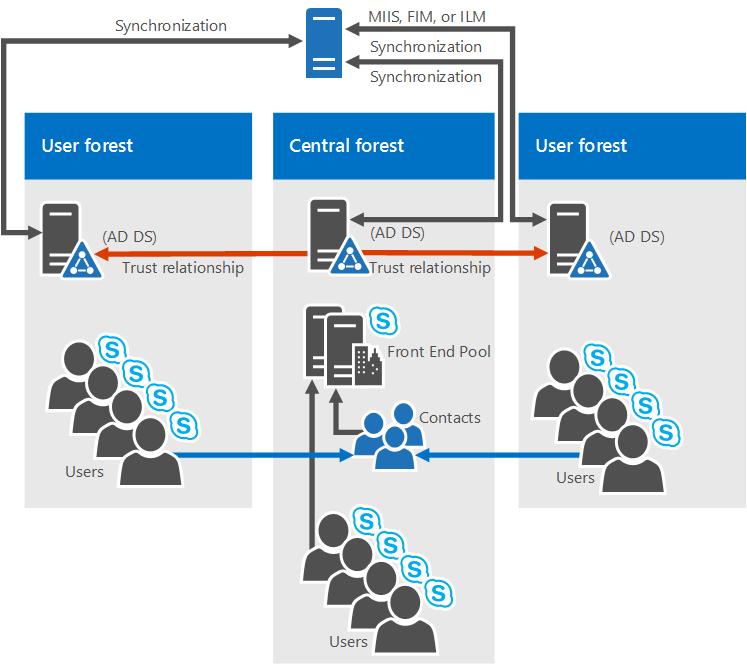

中央林拓扑中的多林

Skype for Business Server 2015 支持在中央林拓扑中配置的多个林。 如果你不确定自己的拓扑结构,请注意拓扑中的中央林使用自身内部的对象表示其他林中的用户,并承载此林中任意用户的用户帐户。

其工作方式如何? 那么,目录同步产品 ((例如 Forefront Identity Manager 或 FIM) 在其存在过程中管理组织的用户帐户)。 在林中创建或删除帐户时,更改将同步到中央林中的对应联系人。

显然,如果你的 AD 基础结构就地迁移到此拓扑可能并不容易,但如果你已存在,或者仍在规划林基础结构,这可能是一个不错的选择。 可以将Skype for Business Server 2015 部署集中在单个林中,而用户可以搜索、通信和查看任何林中其他用户的状态。 所有用户联系人更新都会通过同步软件自动得到处理。

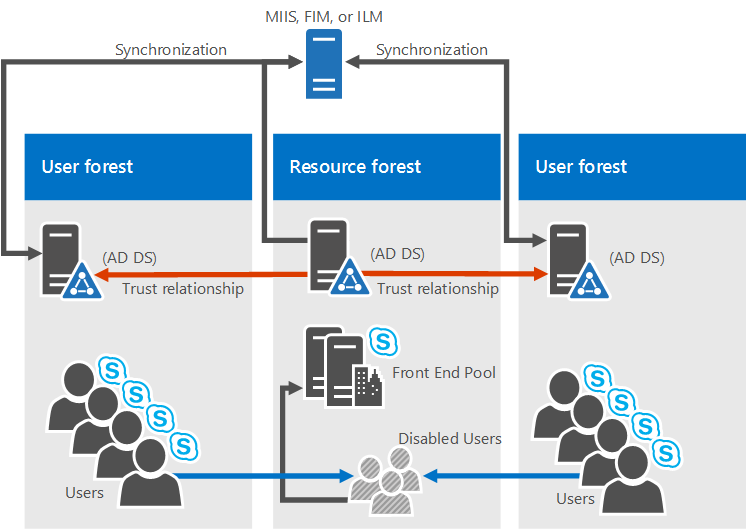

Skype for Business 资源林拓扑中的多个林

还支持资源林拓扑;林专用于运行服务器应用程序,例如 Microsoft Exchange Server 和 2015 Skype for Business Server。 此资源林还承载着活动用户对象的同步表示形式,但不包含启用了登录的用户帐户。 因此资源林用作用户对象所驻留的其他林的共享服务环境,这些林与资源林之间存在林级信任关系。

请注意,ExchangeServer 可以部署在与 Skype for Business Server 相同的资源林中,也可以部署在不同的林中。

若要在此类型的拓扑中部署 Skype for Business Server 2015,请在资源林中为用户林中的每个用户帐户创建一个禁用的用户对象, (如果环境中已有Microsoft Exchange Server,则可以) 执行此操作。 然后,你需要一个目录同步工具 ((如 Forefront Identity Manager 或 FIM) )来管理用户帐户的整个生命周期。

具有 Exchange Online 的 Skype for Business 资源林拓扑中的多个林

此拓扑与 Skype for Business 资源林拓扑中的多个林中所述的拓扑类似。

在该拓扑中,存在一个或多个用户林,且 Skype for Business Server 部署在专用资源林中。 Exchange Server 可以部署在本地的相同资源林中,也可以部署在不同资源林中,且可配置为与 Exchange Online 混合使用,或者可以由 Exchange Online 专门为本地帐户提供电子邮件服务。 目前没有该拓扑的示意图。

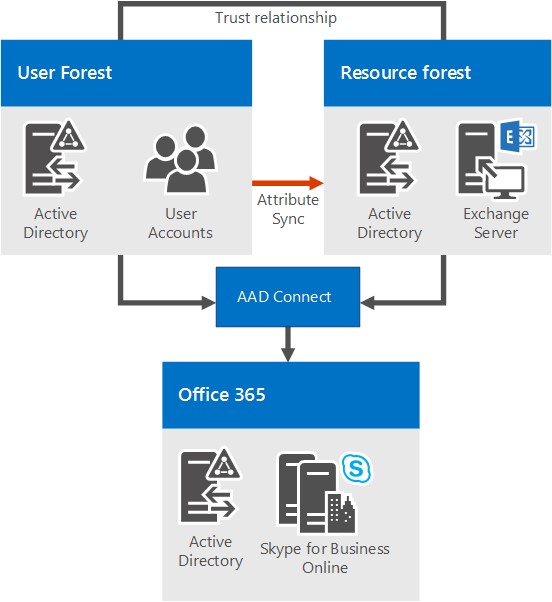

具有 Skype for Business Online 和 Microsoft Entra Connect 的资源林拓扑中的多个林

在此方案中,一个资源林拓扑中有多个本地林。 Active Directory 林之间为完全信任关系。 Microsoft Entra Connect 工具用于在本地用户林与 Microsoft 365 或 Office 365 之间同步帐户。

该组织还具有 Microsoft 365 或 Office 365,并使用 Microsoft Entra Connect 将其本地帐户与 Microsoft 365 或 Office 365 同步。 启用Skype for Business的用户通过 Microsoft 365 或 Office 365 和 Skype for Business Online 启用。 Skype for Business Server 不部署在本地。

单一登录身份验证由位于用户林中的 Active Directory 联合身份验证服务场提供。

在此方案中,支持部署本地 Exchange、Exchange Online 或 Exchange 混合解决方案,或者根本不部署 Exchange。 (图中只显示了本地 Exchange,但是也完全支持其他 Exchange 解决方案。)

有混合 Skype for Business 的资源林拓扑中的多个林

在该方案中,存在一个或多个本地用户林,Skype for Business 部署在专用资源林中并配置为用于与 Skype for Business Online 的混合模式。 Exchange Server 可以部署在本地的相同资源林中,也可以部署在不同资源林中,且可配置为与 Exchange Online 混合使用。 或者可以由 Exchange Online 专门为本地帐户提供电子邮件服务。

有关详细信息,请参阅配置适用于混合 Skype for Business 的多林环境。

域名系统 (DNS)

Skype for Business Server 2015 需要 DNS,原因如下:

DNS 使 Skype for Business Server 2015 能够发现内部服务器或池,从而允许服务器到服务器通信。

DNS 使客户端机器可以发现用于 SIP 事务的前端池或标准版服务器。

它会将会议的简单 URL 与托管这些会议的服务器相关联。

DNS 允许外部用户和客户端机器连接至用于即时消息 (IM) 或会议的边缘服务器或 HTTP 反向代理。

它使未登录的统一通信 (UC) 设备可以发现运行设备更新 Web 服务的前端池或标准版服务器,以获取更新和发送日志。

使用 DNS 使移动客户端可以自动发现 Web 服务资源,而无需用户在设备设置中手动输入 URL。

DNS 还用于 DNS 负载平衡。

请务必注意,Skype for Business Server 2015 不支持) (IDN 的国际化域名。

请务必记住,DNS 中的任何名称都与 Skype for Business Server 2015 使用的任何服务器上配置的计算机名称相同。 具体来说,不能在这种环境中使用短名称,必须为拓扑生成器使用 FQDN。

尽管使用 FQDN 似乎是已加入域的计算机的合理做法,但如果有尚未加入域的边缘服务器,那么它就可能使用默认的短名称,无域后缀。 在 DNS 或边缘服务器或任何Skype for Business Server 2015 服务器或池中,请确保情况并非如此。

绝对不要使用 Unicode 字符或下划线。 标准字符 (A-Z、a-z、0-9 和连字符) 是外部 DNS 和公共证书颁发机构将支持的字符, (你需要将 FQDN 分配给证书中的 SN,不要忘记) ,因此,如果考虑到这一点,你会避免很多悲伤。

若要进一步了解网络 DNS 要求,请查看我们的规划文档的Networking部分。

证书

在部署之前,您要做的一件最重要的事情就是确保证书有条不紊。 Skype for Business Server 2015 需要一个公钥基础结构 (PKI) ,用于传输层安全性 (TLS) 和相互传输层安全性 (MTLS) 连接。 基本上,为了以标准化的方式进行通信,Skype for Business Server 会使用证书颁发机构 (CA) 颁发的证书。

以下是 Skype for Business Server 2015 将证书用于以下用途的一些事项:

客户端与服务器之间的 TLS 连接

服务器之间的 MTLS 连接

使用自动发现伙伴 DNS 的联盟

远程用户访问即时消息 (IM)

外部用户访问音频/视频 (AV) 会话、应用程序共享和会议

与 Web 应用程序和 Outlook Web Access (OWA) 通信

因此,必须进行证书规划。 现在,我们来看看在请求证书时需要牢记的一些事情:

所有服务器证书都必须支持服务器授权(服务器 EKU)。

所有服务器证书都必须包含一个 CRL 分发点 (CDP)。

所有证书必须使用操作系统支持的签名算法进行签名。 Skype for Business Server 2015 支持 (224、256、384 和 512 位) 的 SHA-1 和 SHA-2 套件,满足或超过操作系统要求。

运行 Skype for Business Server 2015 的内部服务器支持自动注册。

Skype for Business Server 2015 边缘服务器不支持自动注册。

向 Windows Server 2003 CA 提交基于 Web 的证书请求时,必须从运行具有 SP2 或 Windows XP 的 Windows Server 2003 的计算机提交该请求。

注意

虽然 KB922706 针对 Windows Server 2003 证书服务 Web 注册为解决 Web 证书注册问题提供支持,但这并不意味着可以使用 Windows Server 2008、Windows Vista 或 Windows 7 从 Windows Server 2003 CA 请求证书。

注意

不支持使用 RSASSA-PSS 签名算法,否则可能导致登录错误、呼叫转接问题及其他问题。

注意

Skype for Business Server 2015 不支持 CNG 证书。

加密密钥长度为 1024、2048 和 4096。 建议使用密钥长度 2048 和更大值。

默认的摘要式或哈希签名算法是 RSA。 还支持 ECDH_P256、ECDH_P384 和 ECDH_P521 算法。

因此,这需要考虑很多,当然,从 CA 请求证书时,有各种各样的舒适级别。 我们将在下方给出进一步的指南,帮助你尽可能轻松地进行规划。

内部服务器的证书

大多数内部服务器都需要证书,并且很可能从位于域) 的内部 CA (获取证书。 如果愿意,你可以从外部 CA(位于互联网上)请求这些证书。 如果你不确定要向哪个公共 CA 请求证书,可以查阅统一通信证书合作伙伴列表。

Skype for Business Server 2015 与其他应用程序和服务器(例如Microsoft Exchange Server)通信时,还需要证书。 显然,这必须是其他这些应用程序与服务器能够以受支持的方式使用的证书。 Skype for Business Server 2015 和其他 Microsoft 产品支持开放授权 (OAuth) 协议,用于服务器到服务器身份验证和授权。 如果你对此感兴趣,我们还有一篇针对 OAuth 和 Skype for Business Server 2015 的规划文章。

Skype for Business Server 2015 还包括对 (的支持,而无需使用 SHA-256 加密哈希函数) 证书签名。 要支持使用 SHA-256 进行外部访问,外部证书需要由公共 CA 使用 SHA-256 颁发。

为了保持简单明了,我们已将 Standard Edition 服务器、前端池和其他角色的证书要求放入下表,其中虚构 contoso.com 用于示例, (你可能会将其他内容用于环境) 。 这些均为标准 Web 服务器证书,使用不可导出的私钥。 此外还应注意:

使用证书向导请求证书时会自动配置服务器增强型密钥使用 (EKU)。

每个证书友好名称在计算机存储中均必须是唯一的。

根据下方的示例名称,如果你已在 DNS 中配置 sipinternal.contoso.com 或 sipexternal.contoso.com,则需要将其加入证书的“使用者替代名称 (SAN)”中。

标准版服务器的证书:

| 证书 | 使用者名称/公用名 | 使用者替代名称 | 示例 | 批注 |

|---|---|---|---|---|

| 默认值 |

池的 FQDN |

池的 FQDN 和服务器的 FQDN 如果具有多个 SIP 域并已启用自动客户端配置,则证书向导会检测并添加所有受支持的 SIP 域 FQDN。 如果此池是客户端的自动登录服务器,而且组策略要求执行严格的域名系统 (DNS) 匹配,那么还需要 sip.sipdomain 条目(对应于您拥有的每个 SIP 域)。 |

SN=se01.contoso.com; SAN=se01.contoso.com 如果此池是客户端的自动登录服务器,而且组策略要求执行严格的 DNS 匹配,则还需要 SAN=sip.contoso.com; SAN=sip.fabrikam.com。 |

在 Standard Edition 服务器上,服务器 FQDN 与池 FQDN 相同。 向导将检测你在安装过程中指定的任何 SIP 域,并自动将它们添加为使用者可选名称。 也可将此证书用于服务器到服务器身份验证。 |

| Web 内部 |

服务器的 FQDN |

以下各项: • 内部 Web FQDN(与服务器的 FQDN 相同) 和 • 会议简单 URL • 拨入简单 URL • 管理简单 URL 或 • 简单 URL 的通配符条目 |

SN=se01.contoso.com; SAN=se01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 使用通配符证书: SN=se01.contoso.com; SAN=se01.contoso.com; SAN=*.contoso.com |

你无法在拓扑生成器中覆盖内部 Web FQDN。 如果您有多个会议简单 URL,则必须将其全部包含为 SAN。 简单 URL 条目支持通配符条目。 |

| Web 外部 |

服务器的 FQDN |

以下各项: • 外部 Web FQDN 和 • 拨入简单 URL • 每个 SIP 域的会议简单 URL 或 • 简单 URL 的通配符条目 |

SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 使用通配符证书: SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

如果有多个 Meet 简单 URL,则必须将所有 URL 作为主题可选名称包括在内。 简单 URL 条目支持通配符条目。 |

Enterprise Edition前端池中前端服务器的证书:

| 证书 | 使用者名称/公用名 | 使用者替代名称 | 示例 | 批注 |

|---|---|---|---|---|

| 默认值 |

池的 FQDN |

池的 FQDN 和服务器的 FQDN 如果具有多个 SIP 域并已启用自动客户端配置,则证书向导会检测并添加所有受支持的 SIP 域 FQDN。 如果此池是客户端的自动登录服务器,而且组策略要求执行严格的域名系统 (DNS) 匹配,那么还需要 sip.sipdomain 条目(对应于您拥有的每个 SIP 域)。 |

SN=eepool.contoso.com; SAN=eepool.contoso.com; SAN=ee01.contoso.com 如果此池是客户端的自动登录服务器,而且组策略要求执行严格的 DNS 匹配,则还需要 SAN=sip.contoso.com; SAN=sip.fabrikam.com。 |

证书向导会检测您在安装过程中所指定的任何 SIP 域,然后自动将它们添加到使用者可选名称中。 也可将此证书用于服务器到服务器身份验证。 |

| Web 内部 |

池的 FQDN |

以下各项: • 内部 Web FQDN(与服务器的 FQDN 不同) • 服务器 FQDN • Skype for Business 池 FQDN 和 • 会议简单 URL • 拨入简单 URL • 管理简单 URL 或 • 简单 URL 的通配符条目 |

SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 使用通配符证书: SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=*.contoso.com |

如果有多个 Meet 简单 URL,则必须将所有 URL 作为主题可选名称包括在内。 简单 URL 条目支持通配符条目。 |

| Web 外部 |

池的 FQDN |

以下各项: • 外部 Web FQDN 和 • 拨入简单 URL • 管理简单 URL 或 • 简单 URL 的通配符条目 |

SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 使用通配符证书: SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

如果有多个 Meet 简单 URL,则必须将所有 URL 作为主题可选名称包括在内。 简单 URL 条目支持通配符条目。 |

控制器的证书:

| 证书 | 使用者名称/公用名 | 使用者替代名称 | 示例 |

|---|---|---|---|

| 默认值 |

控制器池 |

控制器的 FQDN 和控制器池的 FQDN。 如果此池是客户端的自动登录服务器,并且组策略中需要严格 DNS 匹配,则你还需要) 的每个 SIP 域的 sip.sipdomain (条目。 |

pool.contoso.com; SAN=dir01.contoso.com 如果此控制器池是客户端的自动登录服务器,而且组策略要求执行严格的 DNS 匹配,那么还需要 SAN=sip.contoso.com; SAN=sip.fabrikam.com。 |

| Web 内部 |

服务器的 FQDN |

以下各项: • 内部 Web FQDN(与服务器的 FQDN 相同) • 服务器 FQDN • Skype for Business 池 FQDN 和 • 会议简单 URL • 拨入简单 URL • 管理简单 URL 或 • 简单 URL 的通配符条目 |

SN=dir01.contoso.com; SAN=dir01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 使用通配符证书: SN=dir01.contoso.com; SAN=dir01.contoso.com SAN=*.contoso.com |

| Web 外部 |

服务器的 FQDN |

以下各项: • 外部 Web FQDN 和 • 每个 SIP 域的会议简单 URL • 拨入简单 URL 或 • 简单 URL 的通配符条目 |

控制器外部 Web FQDN 必须不同于前端池或前端服务器。 SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 使用通配符证书: SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=*.contoso.com |

独立中介服务器的证书:

| 证书 | 使用者名称/公用名 | 使用者替代名称 | 示例 |

|---|---|---|---|

| 默认值 |

池的 FQDN |

池的 FQDN 池成员服务器的 FQDN |

SN=medsvr-pool.contoso.net; SAN=medsvr-pool.contoso.net; SAN=medsvr01.contoso.net |

Survivable Branch 设备的证书:

| 证书 | 使用者名称/公用名 | 使用者替代名称 | 示例 |

|---|---|---|---|

| 默认值 |

设备的 FQDN |

SIP.<sipdomain>(每个 SIP 域仅需要一个条目) |

SN=sba01.contoso.net; SAN=sip.contoso.com; SAN=sip.fabrikam.com |

持久聊天服务器的证书

安装持久聊天服务器时,需要一个证书,该证书由与 Skype for Business Server 2015 内部服务器使用的 CA 相同的 CA 颁发。 对于运行用于文件上传/下载的持久聊天 Web 服务的每个服务器,都需要执行此操作。 强烈建议在开始持久聊天安装之前拥有所需的证书 () ,如果 CA 是外部的,则 (这些内容可能需要一些时间才能) 颁发。

外部用户访问(边缘)的证书

Skype for Business Server 2015 支持将单个公共证书用于访问和 Web 会议边缘外部接口,以及通过边缘服务器 () 提供的 A/V 身份验证服务。 边缘内部接口通常使用内部 CA 颁发的专用证书,但如果愿意,也可以使用受信任的 CA 颁发的公共证书。

反向代理 (RP) 也会使用公共证书,并会使用 HTTP(更精确地说,是 HTTP 上的 TLS)对 RP 与客户端以及 RP 与内部服务器之间的通信进行加密。

移动证书

如果你在部署移动功能并需要支持移动客户端的自动发现,则需要在证书上包含某些使用者替代名称条目,以支持来自移动客户端的安全连接。

不确定需要哪些证书? 您需要在以下证书上包含 SAN 名称以支持自动发现:

控制器池

前端池

反向代理

我们将在下表中列出具体细节。

现在,这是一些预规划是好的,但有时你部署了 Skype for Business Server 2015 而不打算部署移动性,并且当你的环境中已有证书时,这种情况就会出现。 通过内部 CA 重新颁发证书通常非常简单,但对于来自公共 CA 的公共证书,成本可能更高一些。

如果你在寻找这方面的信息,而且有大量的 SIP 域(导致添加 SAN 的成本更为高昂),你可以将反向代理配置为使用 HTTP 处理初始自动发现服务请求,而非使用 HTTPS(默认配置)。 移动规划主题提供了这方面的详细信息。

控制器池和前端池证书要求:

| 说明 | SAN 条目 |

|---|---|

| 内部自动发现服务 URL |

SAN=lyncdiscoverinternal.<sipdomain> |

| 外部自动发现服务 URL |

SAN=lyncdiscover.<sipdomain> |

也可使用 SAN=*。<sipdomain>

反向代理(公共 CA)证书要求:

| 说明 | SAN 条目 |

|---|---|

| 外部自动发现服务 URL |

SAN=lyncdiscover.<sipdomain> |

此 SAN 需要分配给已分配到反向代理上的 SSL 侦听器的证书。

注意

反向代理侦听器将具有外部 Web 服务 URL 的 SAN () 。 如果你已部署控制器(可选),部分示例包括 SAN=skypewebextpool01.contoso.com 和 dirwebexternal.contoso.com。

文件共享

Skype for Business Server 2015 能够对所有文件存储使用相同的文件共享。 但您需要注意以下事项:

文件共享需要置于直接附加存储 (DAS) 或存储区域网络 (SAN) 上,其中包括分布式文件系统 (DFS) 以及文件存储的独立磁盘冗余阵列 (RAID)。 有关 Windows Server 2012 的 DFS 的更多信息,请查看此 DFS 页面。

建议为文件共享使用共享群集。 如果使用的是群集,则应群集Windows Server 2012或Windows Server 2012 R2。 Windows Server 2008 R2 也是可接受的。 为什么要使用最新的 Windows? 较旧的版本可能不具备启用所有功能的正确权限。 可以使用群集管理员创建文件共享,本 如何在群集上创建文件共享 一文将帮助你了解这些详细信息。

谨慎

你应知道,不支持将网络附加存储 (NAS) 用作文件共享,因此,请使用上述其中一个选项。