了解如何Microsoft静态加密 365 数据

Microsoft 365 中的所有静态客户内容都受到一种或多种加密形式的保护。 BitLocker 用于卷级别的磁盘驱动器,确保对所有静态数据进行加密。 BitLocker 加密是 Windows 中内置的一项数据保护功能,可与操作系统集成,并缓解因计算机丢失、被盗或不当退役而导致的数据被盗或暴露的威胁。 除了使用 BitLocker 进行卷级加密外,Microsoft 365 服务还集成了应用程序级别的另一层加密,以进一步保护客户数据。

BitLocker 卷级别加密

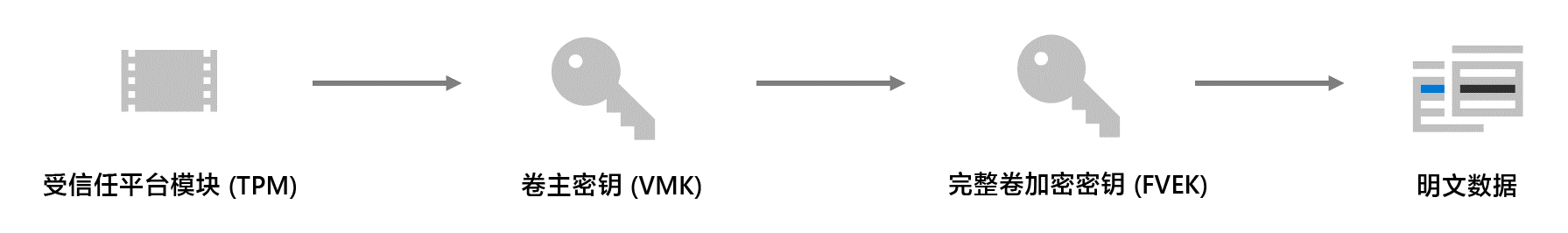

BitLocker 对存储客户数据的磁盘采用高级加密标准 (AES) 256 位加密。 磁盘扇区使用完整卷加密密钥 (FVEK) 进行加密,该密钥本身使用卷主密钥 (VMK) 进行加密,后者又绑定到服务器中的受信任的平台模块 (TPM)。 由于 VMK 直接保护 FVEK,因此使用 TPM 保护 VMK 对于防止未经授权访问 FVEK 至关重要。 BitLocker 使用 FIPS 兼容的算法来确保加密密钥不会以明文形式通过网络进行存储或发送。 客户静态数据保护的 Microsoft 365 实现不会偏离默认的 BitLocker 实现。

BitLocker 支持两个管理类别的密钥:

- BitLocker 管理的密钥通常生存期较短,并且与服务器或给定磁盘上安装的操作系统实例的生存期绑定。 这些密钥会在服务器重新安装或磁盘格式化期间删除并重置。

- BitLocker 恢复密钥在 BitLocker 外部进行管理,用于磁盘解密。 BitLocker 将恢复密钥用于重新安装操作系统且已存在加密数据磁盘的场景。 恢复密钥也由 Exchange Online 中的托管可用性监视探测使用,响应者可能需要在其中解锁磁盘。

BitLocker 密钥管理可保护用于解锁和恢复 Microsoft 数据中心内加密磁盘的恢复密钥。 Microsoft 365 将主密钥存储在安全的共享中,只有经过筛选和批准的个人才能访问。 密钥的凭据存储在访问控制数据(我们称之为“机密存储库”)的安全存储库中,这需要高级别的提升和管理批准才能使用实时 (JIT) 访问提升工具进行访问。

服务级别加密

Exchange Online、Microsoft Teams、SharePoint Online 和 OneDrive for Business都使用服务级别加密为客户静态数据提供额外的安全层。

Exchange Online使用 BitLocker 在邮箱级别加密所有邮箱数据,包括Skype for Business用户生成的数据。 SharePoint Online 中的客户文件受到始终对单个租户独占的每个文件唯一密钥的保护。 在上传过程中,每个文件 (包括每个更新的文件) 被拆分为区块,并使用自己的唯一 AES 256 位密钥进行单独加密。 然后,这些区块将作为 Blob 存储在 Azure 存储中,随机分布在不同的 Blob 容器之间。 用于在下载时重建文件的区块、键和映射都存储在不同的位置。 Azure 存储无法访问加密数据。 多个Microsoft 365 工作负载(包括Microsoft Teams 和OneDrive for Business)利用 SharePoint Online 来存储客户数据。

客户有两种服务级别加密密钥管理选项:

- Microsoft 托管密钥 – 在客户不使用客户密钥的默认实现中,Microsoft 管理用于服务加密的所有加密密钥。 Exchange Online、SharePoint Online 和 OneDrive for Business 当前默认启用此选项。 Microsoft 托管密钥提供默认服务加密,除非客户加入到客户密钥。

- 客户密钥 – 此选项允许客户使用自己的根密钥来加密客户数据。 客户密钥将被上传到或在 Azure Key Vault 内生成,使客户能够控制Microsoft 服务解密和处理客户数据的能力。 此选项当前适用于 Exchange Online、SharePoint Online 和 OneDrive for Business。

无论选择哪种密钥管理选项,根密钥都用于保护服务加密使用的密钥层次结构。 用于服务加密的所有密钥都安全地存储在专用存储库中,例如 Azure Key Vault,Microsoft 人员无需直接访问即可通过自动化服务代码使用这些密钥。 服务加密包括定期轮换密钥以维护密钥安全性。 密钥轮换通过基于密钥类型的内部定义计划上的自动服务代码进行。 使用客户密钥的客户负责根据自己的安全性和合规性要求轮换其根客户密钥。 接下来的两个单元将更详细地介绍这两个选项。