实现和评估安全策略

Contoso 的工程团队决定试用安全中心。 试用期间,他们会使用大量要保护的 VM 资源。 在“安全中心”的“概述”边栏选项卡中,团队成员可查看整体安全情况。 该团队注意到整体安全分数仅为 38%。 他们还注意到,“资源安全机制”标头下有大量建议。 他们决定尝试提高其资源的安全性。

审核 VM 的监管合规性

团队开始审查监管合规性。 在“监管合规性”标头下,可查看以下指标:PCI DSS 3.2.1、ISO 27001 和 Azure CIS 1.1.0。 团队成员选择“监管合规性”磁贴,此时会显示其他信息。

下表描述了可用于衡量安全性的合规性标准。

| 符合标准 | 描述 |

|---|---|

| PCI DSS 3.2.1 | 银行卡行业数据安全标准 (PCI DSS) 可解决管理信用卡支付的组织的安全问题,旨在减少信用卡欺诈。 |

| ISO 27001 | 27001 属于国际标准组织 (ISO) 27000 标准系列,定义了可将管理引入 IT 系统的系统。 若要获得符合此标准条件的认证,组织必须进行审核。 |

| Azure CIS 1.1.0 | Internet 安全中心 (CIS) 是一个组织,致力于开发保护 IT 系统安全的最佳做法。 Azure CIS 1.1.0 标准旨在帮助确保组织可以保护其在 Azure 云中的资源。 |

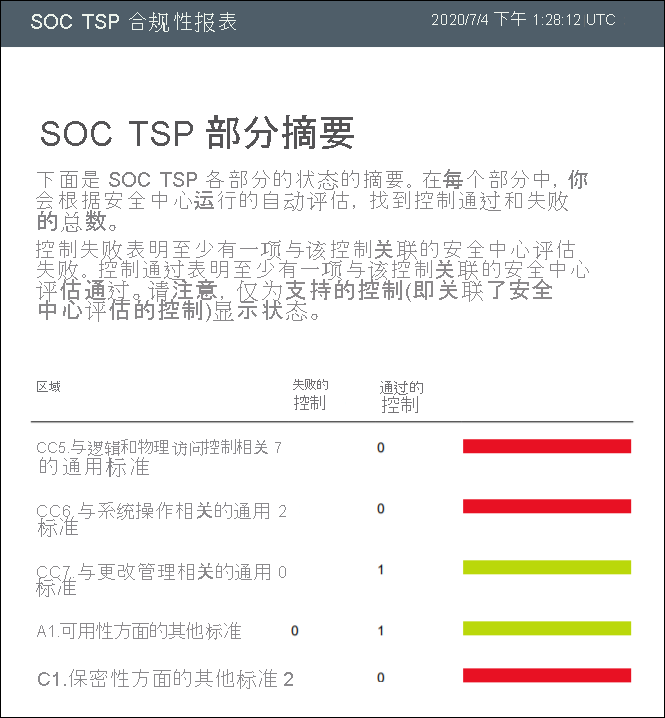

| SOC TSP | 服务组织控制 (SOC) 框架是控件的标准,其重点在于保护云中存储和处理的信息的机密性和隐私性。 |

若要查看与这些标准相关的合规性状况,请遵循以下过程:

在 Azure 门户的安全中心的“监管合规性”边栏选项卡上,选择“立即下载 >”。

在“下载报表”边栏选项卡的“报表标准”列表中,选择合规性标准。 例如,依次选择“SOC TSP”和“下载”。

打开下载的 PDF 并查看其内容。

若要查看合规性修正的详细信息,请在“监管合规性”边栏选项卡上,遵循以下过程:

修正安全建议

重要的是,你不仅要查看组织如何与安全性和合规性标准进行比较。 你还应寻求增强安全性,以尝试满足这些标准。 若要访问和应用安全建议,请在 Azure 门户的“安全中心”中,选择“整体安全评分”磁贴。 遵循以下过程为订阅应用建议:

在“安全分数仪表板”上,选择适当的订阅,然后选择“查看建议”。

在“建议”边栏选项卡上,可以下载 CSV 报表。 你还可以展开列出的建议的详细信息。

选择特定建议,然后在建议边栏选项卡上(其名称因建议标题而异),可以展开“修正步骤”并查看解决安全问题所需的手动步骤。 然后,可以切换到那些资源并应用修正步骤。

提示

在某些情况下,可以选择特定建议上的“修正”来进行快速修复。 选择时,这将自动应用修正措施。

你还可以使用逻辑应用来修复列出的资源。 为此,请依次选择受影响的资源和“触发逻辑应用”。

在“逻辑应用触发器”边栏选项卡上,在逻辑应用加载后,选择适当的逻辑应用,然后选择“触发器”。

针对 Windows Server IaaS VM 运行漏洞评估

可以使用安全中心对 VM 执行漏洞评估。 但首先必须在所需资源上安装漏洞评估解决方案。

安装漏洞评估解决方案

Azure 提供了内置的漏洞评估解决方案。 若要在 VM 上启用此解决方案,请遵循以下过程:

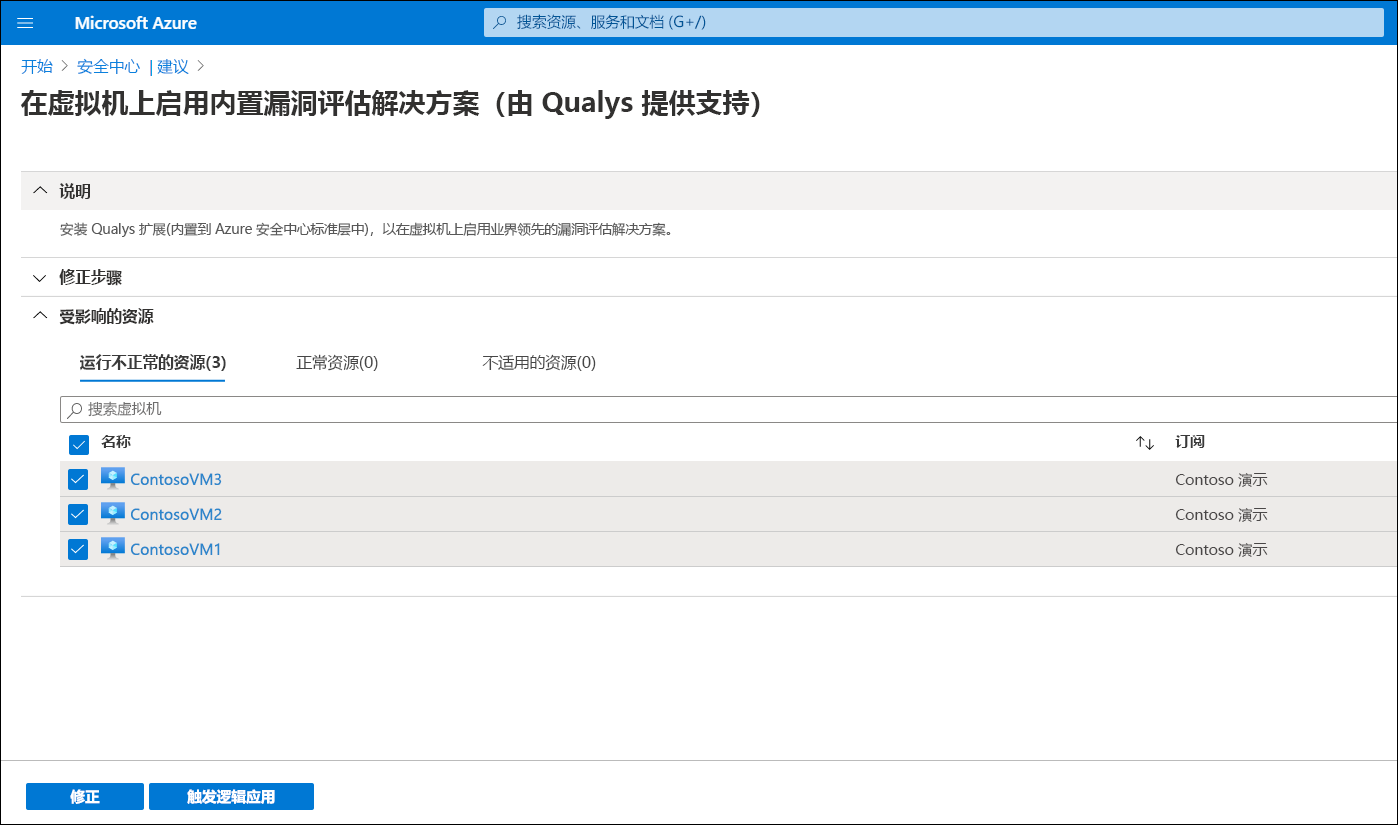

打开“安全中心”,然后选择“建议”。

如有必要,在“建议”边栏选项卡中选择合适的订阅。

在“控制”列表中,展开“修正漏洞”,然后选择“在虚拟机上启用内置漏洞评估解决方案(由 Qualys 提供支持)”建议。

选择要对其进行评估的所有 VM,然后选择“修正”。

在“修正资源”边栏选项卡上,选择“修正 n 个资源”。 该过程可能需要几分钟或更长时间,具体取决于要修正的资源数量。

提示

除内置的漏洞扫描程序外,你还可以安装第三方扫描程序。

执行漏洞评估

安装漏洞评估之后,可以执行评估。 若要开始评估,请执行以下操作:

- 在“在虚拟机上启用内置漏洞评估解决方案(由 Qualys 提供支持)”边栏选项卡上,刷新显示内容并等待“正常运行的资源”选项卡上显示所有资源。(这可能需要几分钟或更长时间。)

- “正常运行的资源”选项卡上显示所有资源后,请确认扫描是否自动开始。

备注

扫描将按四小时的间隔时间运行。 无法更改此设置。

安全中心识别漏洞后会将其以建议形式显示。 若要查看结果并修正识别的漏洞,请遵循以下过程:

- 打开 Azure 安全中心,转到“建议”页面。

- 选择“修正漏洞”,然后选择“应修正虚拟机中的漏洞(由 Qualys 提供支持)”。

安全中心会显示针对当前所选订阅中所有 VM 的结果。 这些结果是按严重性顺序列出的。 若要了解有关特定漏洞的详细信息,请选择此漏洞。

提示

若要按特定 VM 筛选结果,请打开“受影响的资源”部分,然后选择 VM。 或者,可以从资源运行状况中选择 VM,然后查看针对该资源的所有相关建议。

附加阅读材料

你可以通过查看以下文档来了解详细信息: