通过 Microsoft Defender for Cloud 获取网络安全建议

已完成

- 7 分钟

网络安全涵盖各种技术、设备和流程。 安全功能提供了一组规则和配置,旨在保护计算机网络和数据的完整性、保密性和可访问性。 无论规模、行业或基础结构如何,每个组织都需要一定程度的网络安全解决方案。 这些解决方案可防范日益增加的攻击风险。

网络安全提供保护 Azure 网络的控制措施。 这些控制措施包括保护虚拟网络、建立专用连接、阻止和减少外部攻击以及保护 DNS。

可以在Microsoft Learn 上的安全控制 V3:网络安全中找到网络安全控制措施的完整说明。

使用 Microsoft Defender for Cloud 实现法规符合性

Microsoft Defender for Cloud 可帮助简化满足网络法规合规性要求的过程。

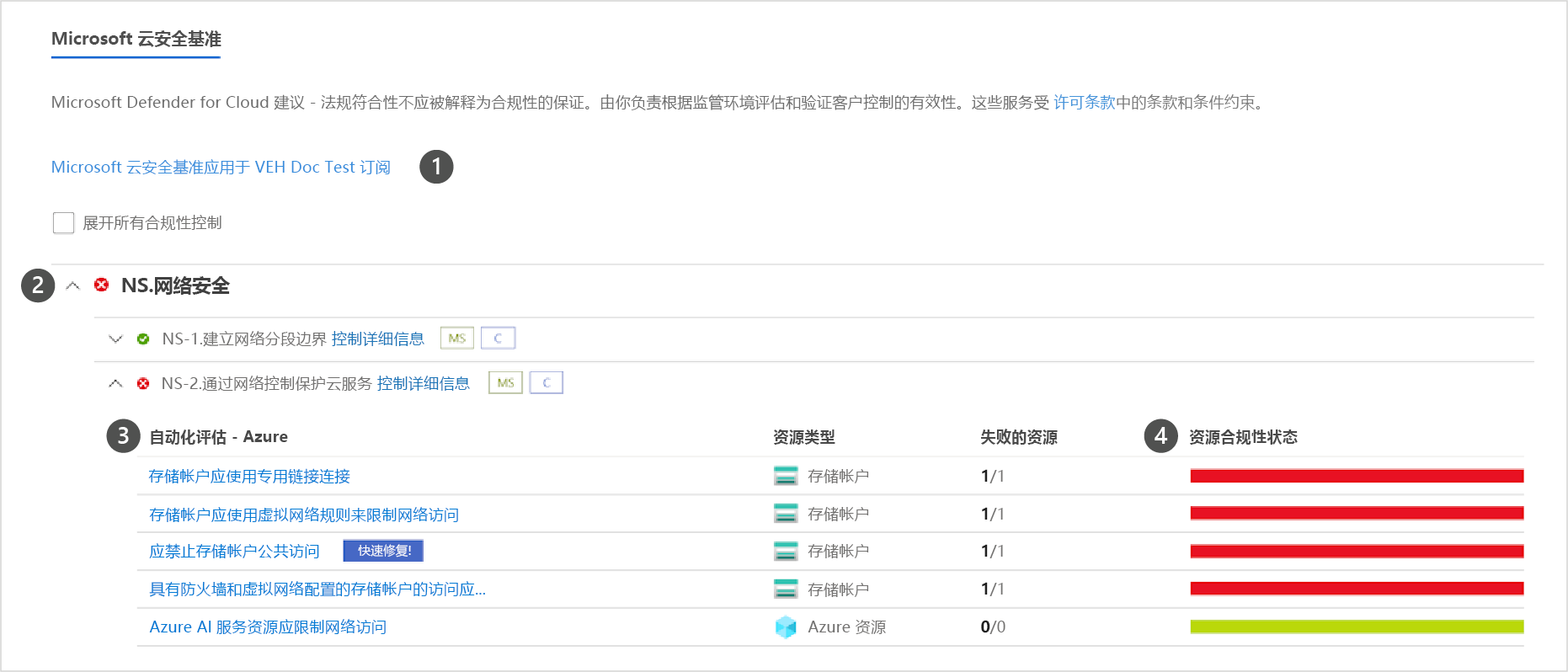

在法规合规性仪表板中,可以查看在所选标准和法规下,环境中所有评估的状态。 针对建议进行操作并减少环境中的风险因素以后,合规性情况得到了改善。 还可以查看总体合规性分数,以及与每个标准关联的通过与失败评估的数量。

合规性控件

对于每个安全控制,可以深入了解详细信息。

- 应用标准的订阅。

- 该标准的所有控件列表。

- 查看与该控件关联的通过和失败评估的详细信息。

- 受影响资源的数目。

- 警报的严重性。

小窍门

使用 “检查 Defender for Cloud 法规符合性标准 ”模块了解详细信息。