Microsoft Sentinel 的工作原理

Microsoft Sentinel 可以帮助你实现端到端安全操作。 从日志引入开始,一直到自动响应安全警报。

下面是 Microsoft Sentinel 的主要功能和组件。

数据连接器

首先要做的是将数据引入 Microsoft Sentinel。 数据连接器可以实现此操作。 要连接数据连接器,请首先安装“内容中心”解决方案。 安装后,只需选择一个按钮即可添加某些服务,例如 Azure 活动日志。 其他服务(如 syslog)则需要更多配置。 有一些数据连接器可以覆盖所有方案和源,包括但不限于:

- syslog

- 通用事件格式 (CEF)

- 可信的指标信息自动交换 (TAXII)(适用于威胁情报)

- Azure 活动

- Microsoft Defender 服务

- Amazon Web Services (AWS) 和 Google Cloud Platform (GCP)

日志保留期

将数据引入 Microsoft Sentinel 后,数据将存储在 Log Analytics 工作区中。 使用 Log Analytics 的好处包括,能够使用 Kusto 查询语言 (KQL) 来查询数据。 KQL 是一种丰富的查询语言,让你能够深入了解数据,并从中获取见解。

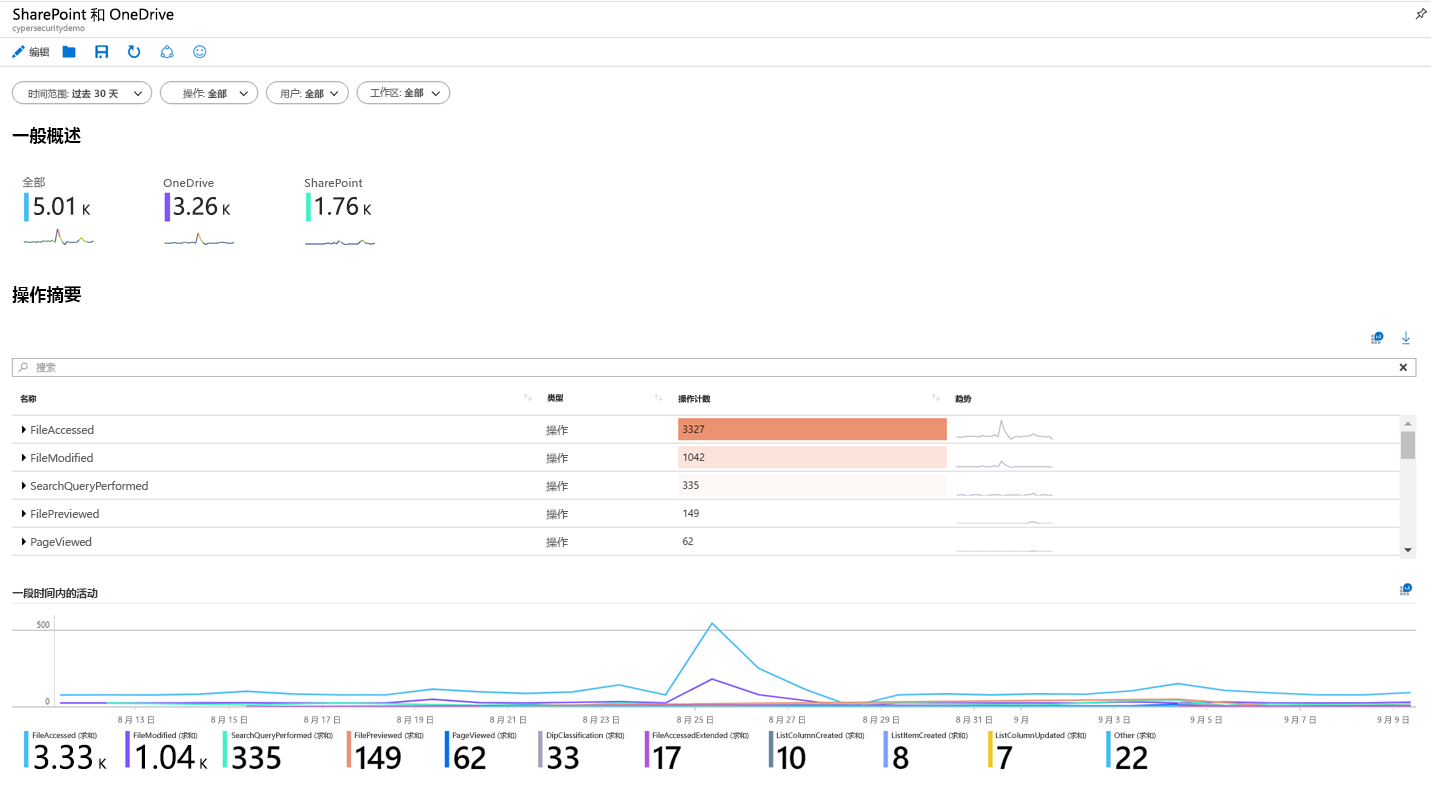

工作簿

可以使用工作簿在 Microsoft Sentinel 中可视化数据。 可以将工作簿看成是仪表板。 仪表板中的每个组件都是使用数据的基础 KQL 查询生成的。 你可以使用 Microsoft Sentinel 中内置的工作簿,并编辑它们来满足你自己的需求,你也可从头开始创建你自己的工作簿。 如果你用过 Azure Monitor 工作簿,则会对此功能很熟悉,因为它就是 Sentinel 对 Monitor 工作簿的实现。

分析警报

到目前为止,你已经有了日志和一些数据可视化效果。 现在,对数据进行一些主动分析是非常好的,这样当可疑的事情发生时,你就会得到通知。 可以在 Sentinel 工作区中启用内置的分析警报。 有各种类型的警报,你可以根据自己的需求编辑其中的一些警报。 另一些警报是基于 Microsoft 专有的机器学习模型生成的。 也可以从头开始创建自定义计划内警报。

威胁搜寻

在本模块中,我们不会深入探讨威胁搜寻。 但是,如果 SOC 分析师需要搜寻可疑活动,则许多“内容中心”解决方案将提供可供使用的内置搜寻查询。 分析师也可以创建自己的查询。 Sentinel 还集成了 Azure Notebooks。 它为那些想要充分利用编程语言来对数据进行搜寻的高级搜寻者提供了示例笔记本。

事件和调查

触发警报时,系统会创建事件。 在 Microsoft Sentinel 中,可以执行标准事件管理任务,如更改状态或将事件分配给个人进行调查。 Microsoft Sentinel 还具有调查功能,这样你就可以沿着时间线跨日志数据映射实体来可视化调查事件。

自动化 playbook

借助自动响应事件的能力,你可以自动化处理一些安全操作,并提高 SOC 的工作效率。 通过 Microsoft Sentinel,可以创建自动化工作流或 playbook 来响应事件。 此功能可用于事件管理、扩充、调查或修正。 这些功能通常称为“安全业务流程、自动化和响应 (SOAR)”。

作为 SOC 分析师,现在开始了解 Microsoft Sentinel 如何帮助你实现目标。 例如,可以:

- 从云和本地环境中引入数据。

- 对此数据执行分析。

- 管理并调查发生的任何事件。

- 使用 playbook 自动响应。

换言之,Microsoft Sentinel 提供了端到端的安全操作解决方案。