零信任简介

需要零信任安全方法才能有效地跟上威胁、云平台更改和业务模型变化,从而响应快速发展的世界。 可以在 Microsoft 网络安全参考体系结构 (MCRA) 和 Microsoft 云安全基准 (MCSB) 中找到采用零信任安全方法的最佳做法。

Microsoft 零信任安全方法基于三个原则:假定存在安全漏洞、显式验证和最小特权。

零信任的指导原则

显式验证 - 始终根据所有可用的数据点进行身份验证和授权。

使用最低访问权限 - 使用实时和恰好足够的访问权限 (JIT/JEA)、基于风险的自适应策略和数据保护,来限制用户访问。

假设出现信息泄露 - 最大限度地减少影响范围,并对访问进行分段。 验证端对端加密并使用分析来获取可见性、驱动威胁检测并改善防御。

这是“零信任”的核心。 在零信任模型中,我们不认为公司防火墙后面的所有内容都是安全的,而是假定出现了信息泄露,并将请求视为源自不受控制的网络,验证每个请求。 无论请求出自何处或者访问什么资源,零信任模型都教我们“不要信任,始终验证”。

此主题旨在适应现代环境的复杂性,适应移动工作人员,并保护位于任何位置的用户、设备、应用程序和数据。

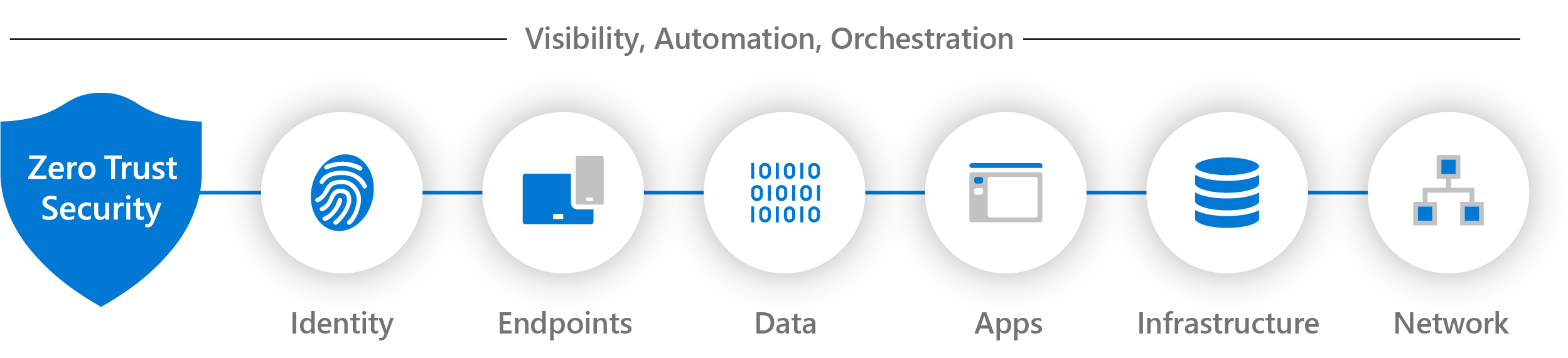

零信任方法应扩展到整个数字资产,并作为集成的安全理念和端到端策略。 在六个基本要素上实现零信任控件和技术可实现这一点。 其中每个要素都是信号源、强制措施控制平面和要保护的关键资源。

不同的组织要求、现有技术实现和安全阶段都会影响对实现零信任安全模型的计划。 我们利用在帮助客户保护其组织及实现自己的零信任模型方面的经验,开发了以下指南来评估就绪情况,并帮助你制定实现零信任的计划。

这些原则适用于整个技术资产,通常通过一系列现代化计划 (RaMP) 或技术支柱(每个支柱都有部署指南)应用于零信任转换。